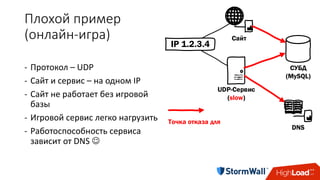

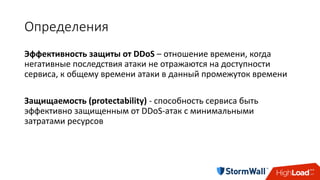

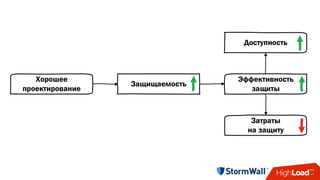

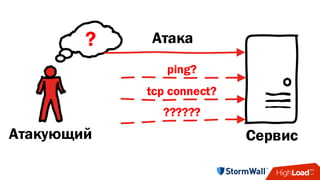

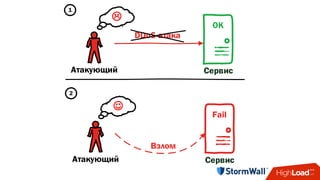

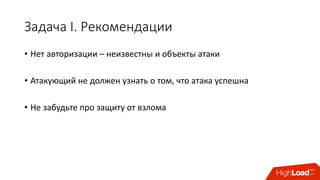

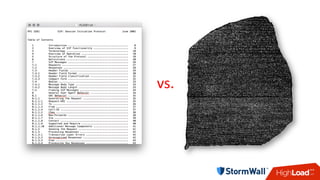

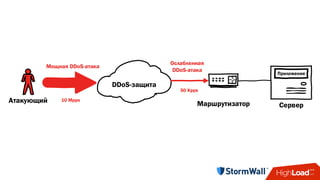

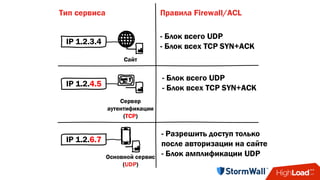

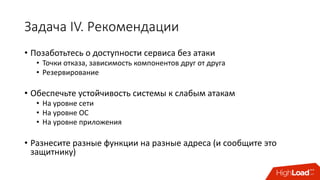

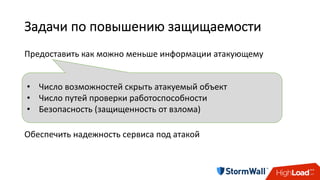

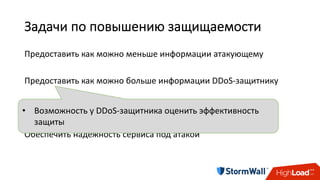

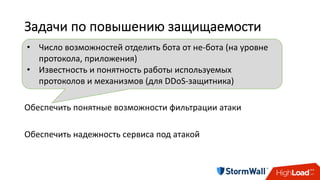

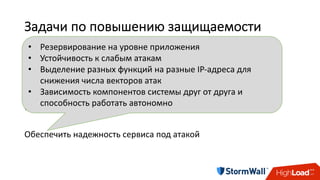

Документ посвящен защищаемости систем от DDoS-атак на этапе проектирования, приводя примеры как неэффективной, так и эффективной архитектуры. Основные рекомендации касаются минимизации информации для атакующего, максимизации информации для защитника, обеспечения надежности сервиса под атакой и возможности фильтрации атак. Также обсуждаются стратегии резервирования и устойчивости системы к атакам разного характера.