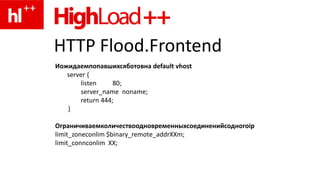

Документ представляет собой практическое руководство по защите от DDoS-атак, описывающее методы и инструменты для борьбы с таким трафиком. Рассматриваются характеристики ботнетов и различные настройки серверов, включая конфигурацию Nginx и использование iptables и ipset для фильтрации нежелательного трафика. Автор предлагает рекомендации по оптимизации системных параметров и управлению нагрузкой на сервер.

![HTTP Flood.Отфильтровать в один запросlog_format $http_accept $http_accept_language $http_accept_encoding;+grep --line-buffered= tail -f /var/log/nginx/myserver.access_log | \grep --line-buffered \-F '*/* en-us -' | \grep --line-buffered -oE "\BOINK [0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3} " | sed -u "s/^BOINK//" | xargs -n1 ipset -A myservивариациинатемуизmyserv.error_logпоключевомуслову limiting](https://image.slidesharecdn.com/123-091014033953-phpapp01/85/DDoS-Survival-Guide-14-320.jpg)