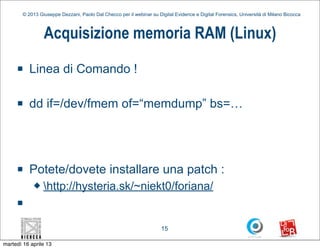

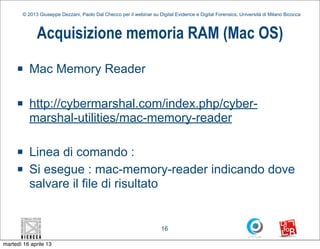

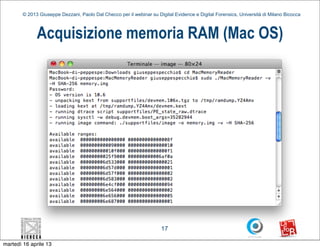

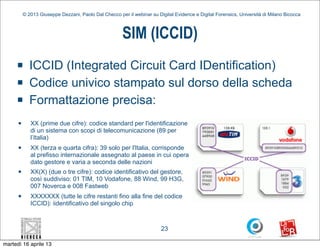

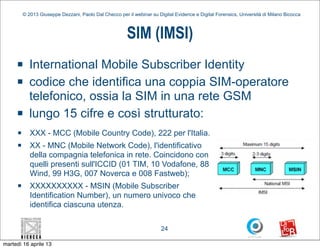

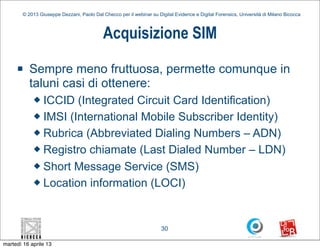

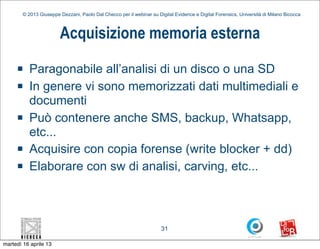

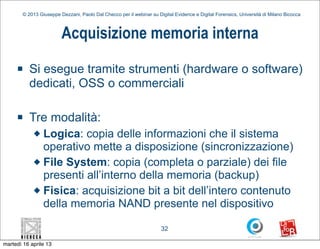

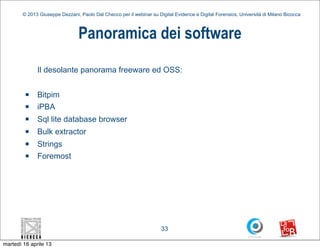

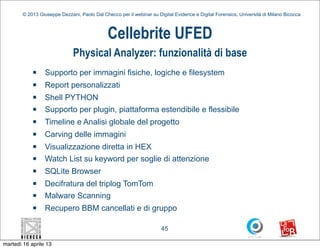

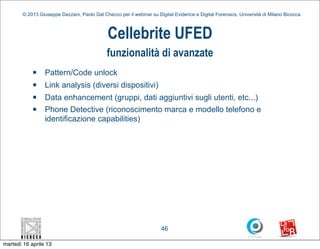

Il documento discute l'importanza della digital forensics e delle modifiche al codice di procedura penale italiano connesse alla gestione della prova digitale. Presenta dettagli sulle modalità di acquisizione di dati da dispositivi mobili e informatici, con procedure specifiche per garantire la conservazione e l'integrità delle prove. Include anche un'analisi delle componenti e della gestione della memoria in dispositivi mobili, evidenziando l'evoluzione del settore e le normative applicabili.