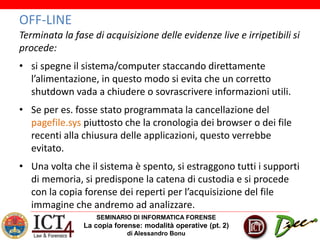

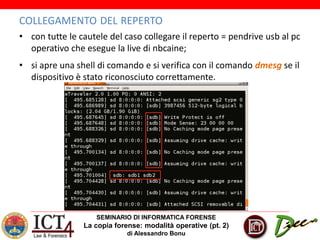

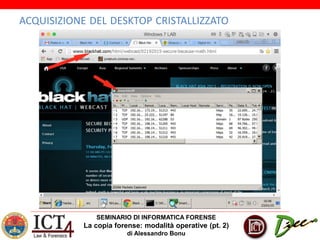

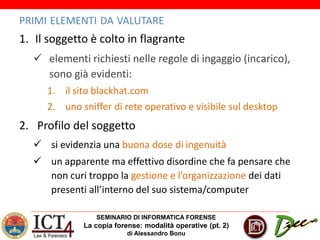

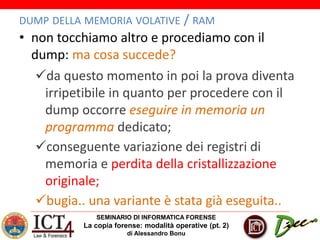

Il documento fornisce un approccio dettagliato per la gestione e l'analisi di una pendrive USB sospetta nel contesto dell'informatica forense. Descrive le modalità operative, le regole di ingaggio, le tecniche di acquisizione dei dati e l'importanza della catena di custodia. Inoltre, evidenzia la necessità di una metodologia investigativa standard per garantire l'integrità delle prove digitali.

![SEMINARIO DI INFORMATICA FORENSE

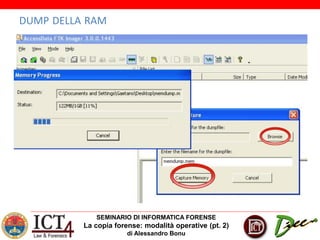

La copia forense: modalità operative (pt. 2)

di Alessandro Bonu

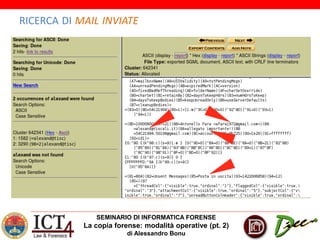

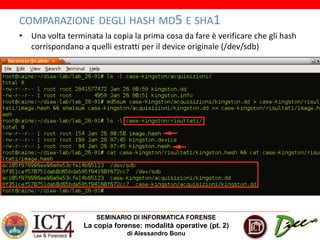

FTK IMAGER: RESTITUISCE UN LOG DI ATTIVITÀ

• Created By AccessData® FTK® Imager 3.1.2.0

Case Information: xxxxxxxxxxx

Case Number: xxxxxxxxxxx

Evidence Number: xxxxxxxxxxx

Unique Description: xxxxxxxxxxx

Examiner: xxxxxxxxxxx

• Notes:

Information for xxxxxxxxxxxxxxxx

• [Computed Hashes]

MD5 checksum: c8c931761211e246af9fd601a6d0b258

SHA1 checksum: 9cf522a3ac6e3937afc8e9c1f75d3e720836292f

• Image information:

Acquisition started: Fri Jan 23 16:33:07 2015

Acquisition finished: Fri Jan 23 16:35:23 2015](https://image.slidesharecdn.com/a-150127025733-conversion-gate01/85/La-copia-forense-modalita-operative-pt-2-46-320.jpg)