本資料は Open Networking Conference (ONIC) 2020 での講演資料です。

---

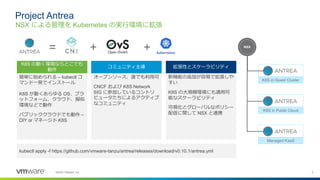

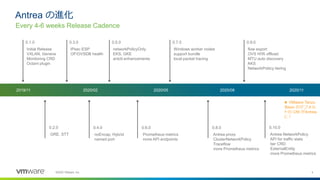

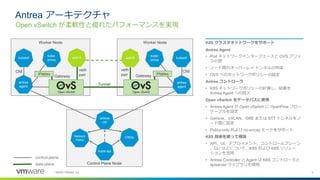

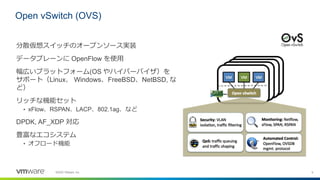

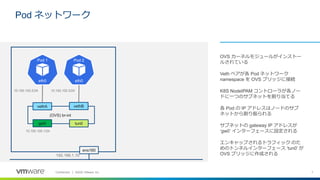

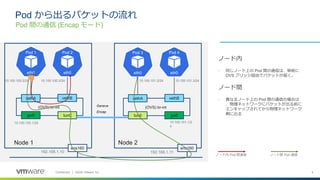

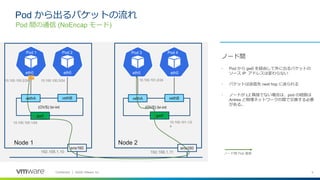

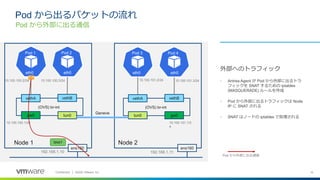

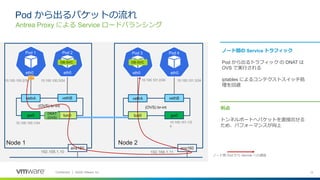

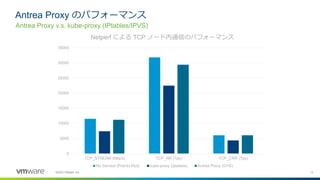

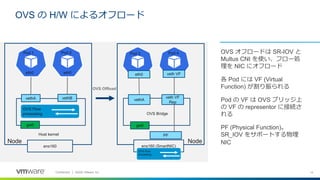

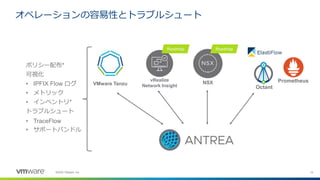

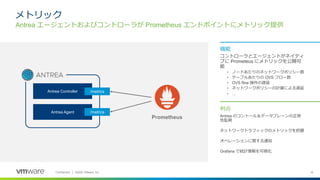

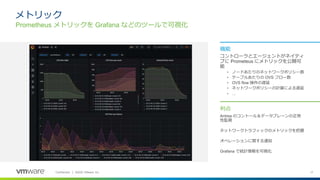

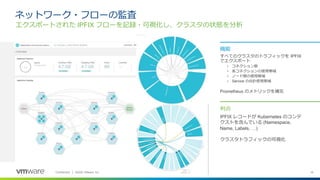

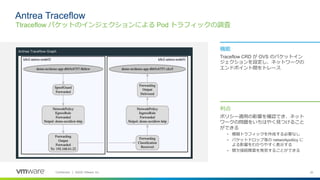

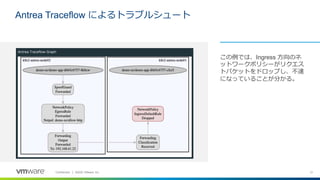

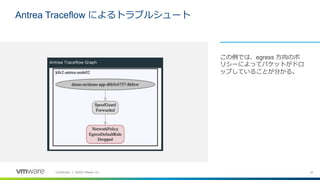

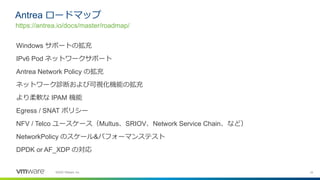

AntreaはKubernetes環境に対してネットワーク機能を提供するCNI (Container Network Internface)プラグイン実装の一つで、現在急速に開発が進行、進化を続けています。データプレーンにOpen vSwitchを使っているのが特徴で、ネットワークの接続性だけではなく、豊富なセキュリティ機能、モニタリング機能を提供しています。AntreaはLinuxだけではなくWindows環境でも動作し、幅広い環境(オンプレ、クラウド、ベアメタル、など)をサポートしています。

本セッションでは、Antreaのアーキテクチャ、特徴、動作についてデモを交えながら解説をするとともに、今後のロードマップについて紹介をします。