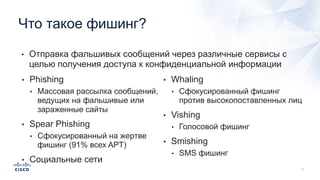

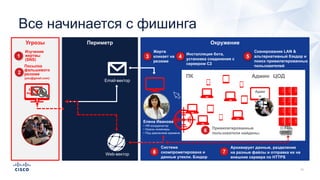

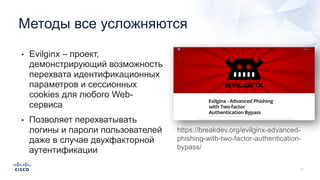

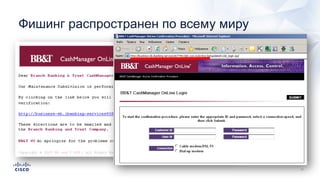

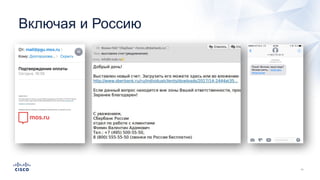

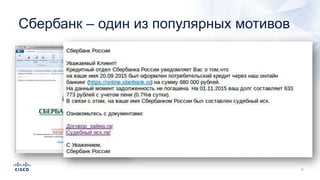

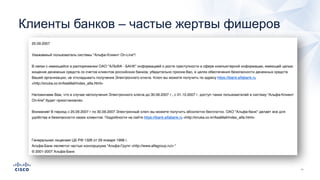

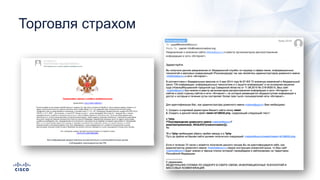

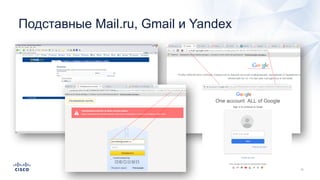

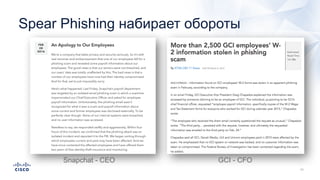

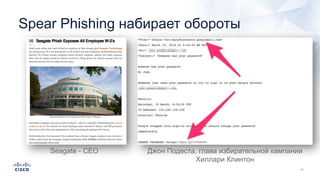

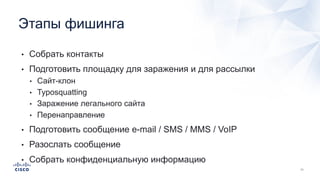

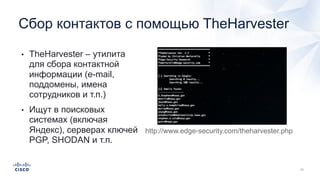

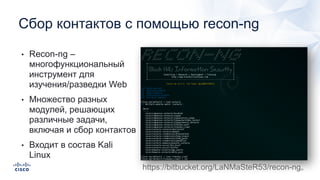

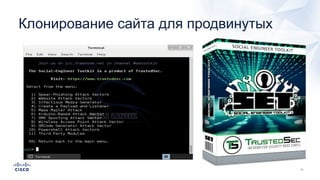

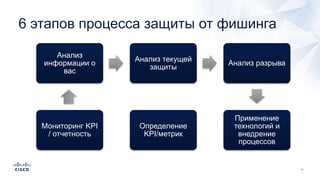

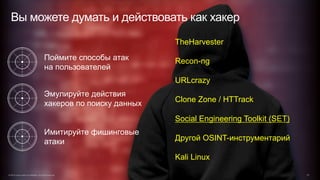

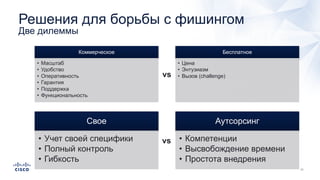

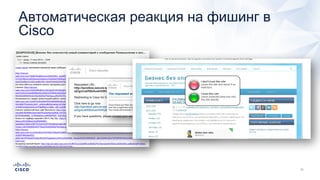

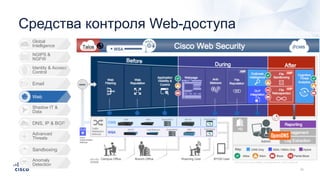

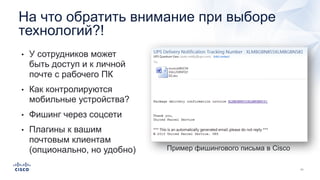

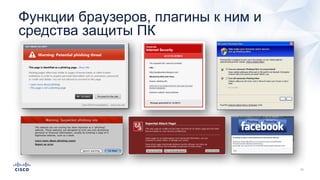

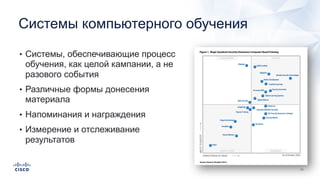

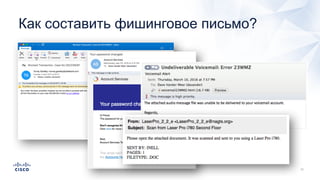

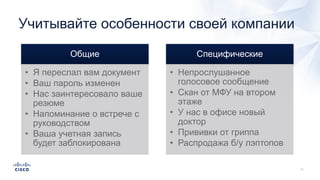

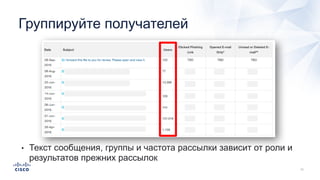

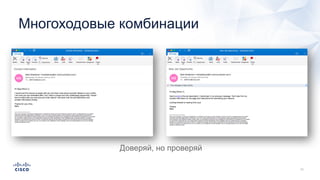

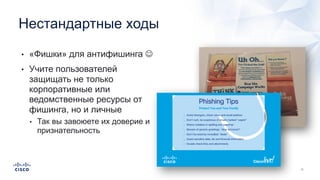

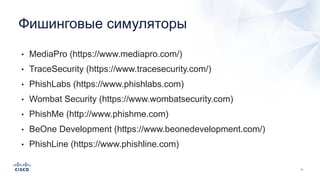

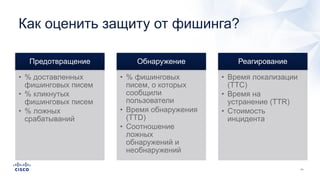

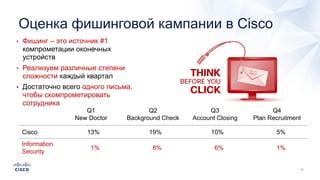

Документ представляет собой подробное руководство по борьбе с фишингом, включая описание его механизмов, примеры атак и методы защиты. Рассматриваются как общие, так и специфические подходы, такие как spear phishing и vishing, а также рекомендации по обучению пользователей и системам защиты от фишинга. Также обсуждаются важные инструменты и методы для анализа и мониторинга эффективности защиты.