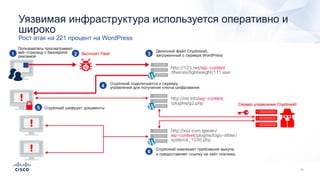

Документ рассматривает методы современных киберпреступников и эволюцию киберугроз, включая сложные схемы атак, социальный инжиниринг и использование программ-вымогателей. Подчеркивается необходимость адаптации бизнес-моделей и технологий безопасности к динамично меняющемуся ландшафту угроз. Также акцентируется на важности модернизации инфраструктуры и комплексной защиты от киберугроз.