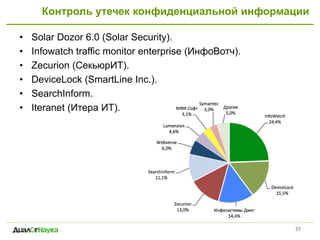

Документ представляет обзор современных российских средств защиты информации в контексте импортозамещения, включая ключевые требования, классификации и примеры программного обеспечения. Основное внимание уделяется различным типам средств, таким как антивирусы, системы предотвращения утечек информации, средства контроля привилегированных пользователей и мониторинга событий безопасности. Также обсуждаются требования к сертификации и производителям, а также динамика появления средств защиты на российском рынке.