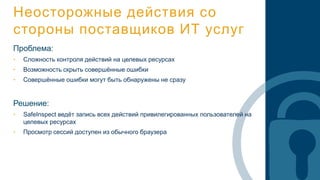

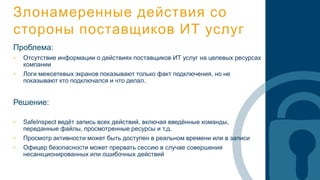

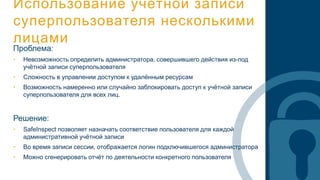

SafeInspect - это инструмент для мониторинга действий привилегированных пользователей, который помогает отслеживать и записывать их действия на целевых ресурсах, включая управление доступом и репортинг. Он предоставляет возможности для инспекции подключений, записи сессий и анализа действий, что позволяет быстро реагировать на инциденты и предотвращать потенциальные угрозы. Кроме того, он служит для документирования и обучения сотрудников, заменяя традиционные отчёты более эффективными видео-сессиями.