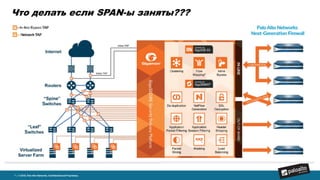

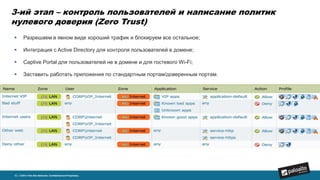

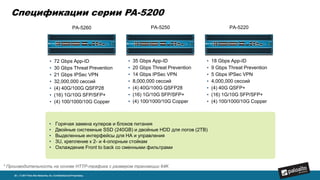

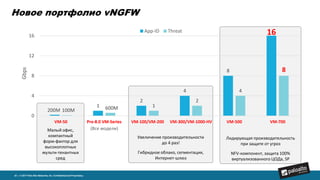

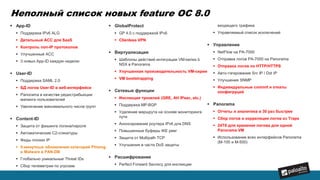

Документ описывает лучшие практики и рекомендации по защите от целевых кибератак, а также обзор новой операционной системы Palo Alto Networks 8.0. Он включает информацию о этапах кибератак, методологиях сетевой безопасности, таких как контроль пользователей и zero trust, а также спецификации новых платформ и их особенностях. Основное внимание уделяется интеграции технологий безопасности для защиты инфраструктуры и данных от угроз.