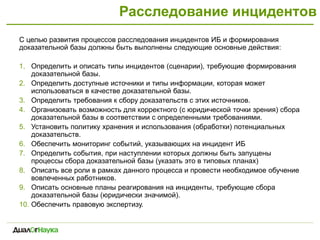

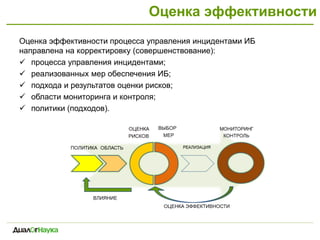

Документ описывает процесс управления инцидентами информационной безопасности, включая ключевые этапы создания системы управления и классификации инцидентов. Он также подчеркивает важность выявления, обработки и расследования инцидентов, а также оценку эффективности управленческих процессов. Важное внимание уделяется документированию и обучению персонала для минимизации последствий инцидентов.