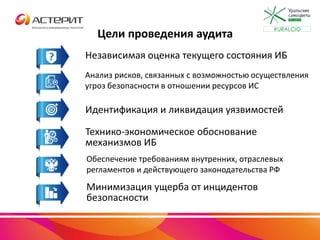

Документ описывает аудит информационной безопасности как системный процесс, включающий оценку состояния безопасности предприятия по нескольким критериям. Среди ключевых аспектов — использование различных методологий и стандартов, таких как ISO 27001, а также активные и экспертные аудиты для анализа рисков и уязвимостей. Основной целью аудита является обеспечение соответствия требованиям безопасности и минимизация ущерба от инцидентов.