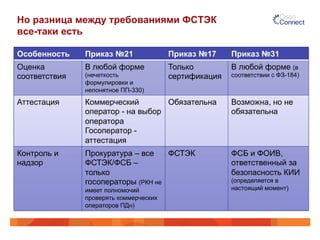

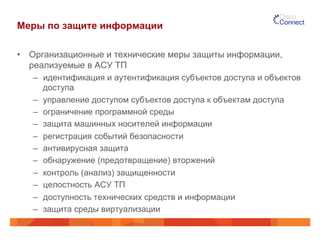

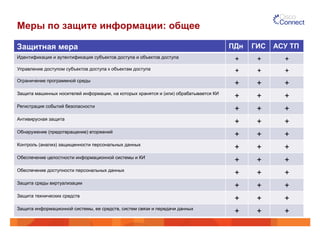

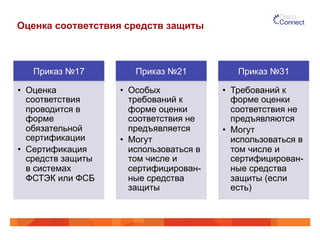

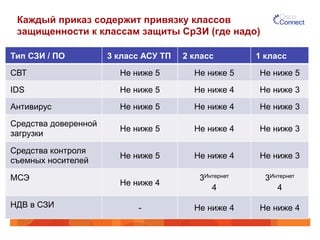

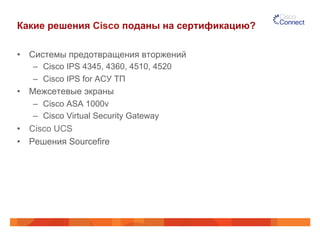

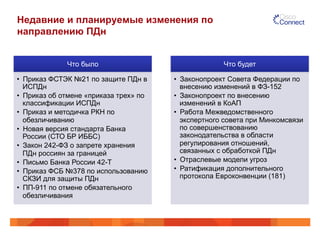

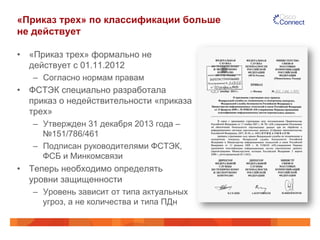

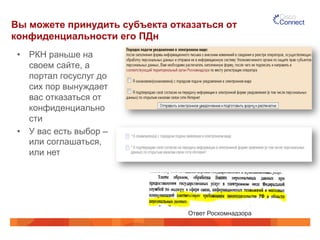

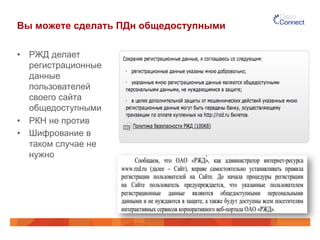

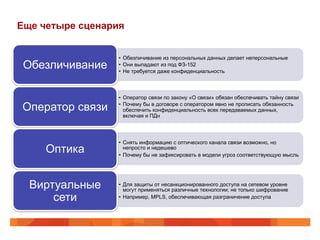

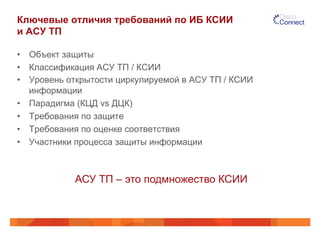

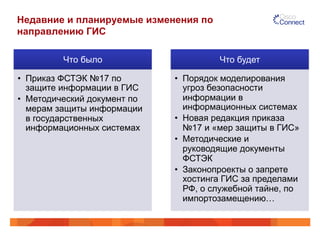

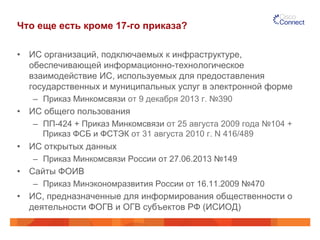

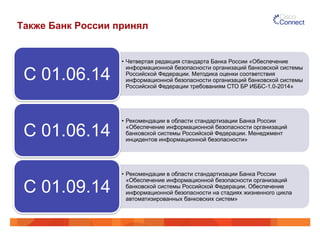

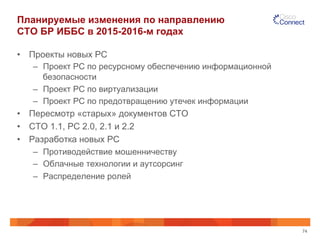

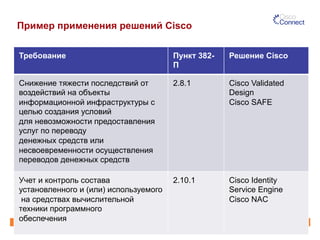

Документ обсуждает решения Cisco, помогающие обеспечить соответствие требованиям регуляторов по безопасности, учитывая рост законодательных инициатив в этой области. Он охватывает различные аспекты защиты информации, включая требования к организации и техническим мерам защиты данных, а также проводить сертификацию и оценку соответствия. Также упоминаются последние изменения в законодательстве, касающиеся персональных данных, и регулирование их обработки.