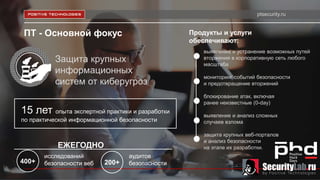

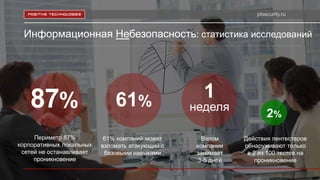

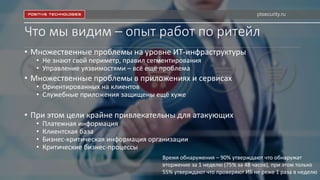

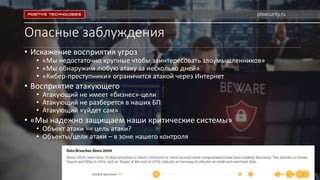

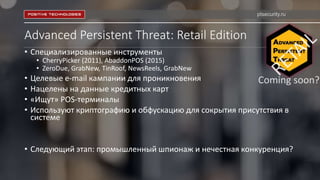

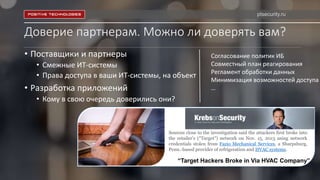

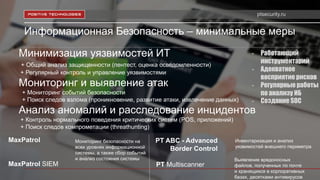

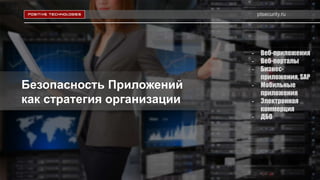

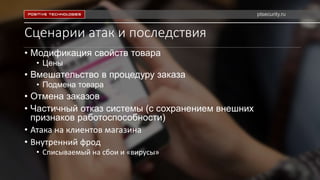

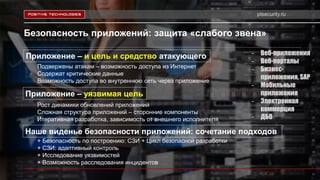

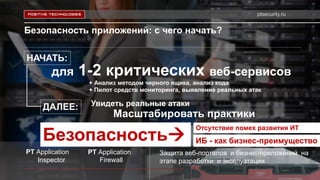

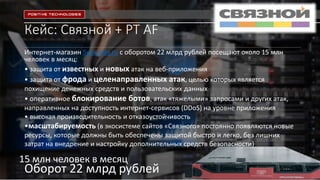

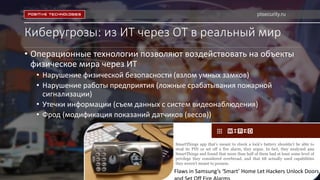

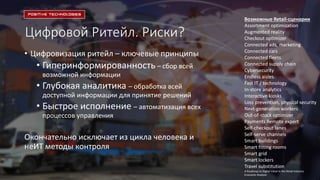

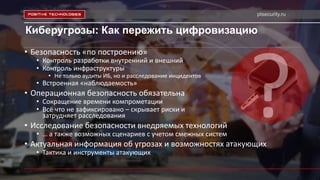

Документ описывает ключевые аспекты кибербезопасности, фокусируясь на защите корпоративных систем от угроз и текущих вызовов, с которыми сталкиваются организации. Он подчеркивает важность регулярного мониторинга, управления уязвимостями и анализа инцидентов для минимизации рисков, связанных с кибератаками. Также рассматриваются проблемы безопасности веб-приложений и операционных технологий в условиях цифровизации.