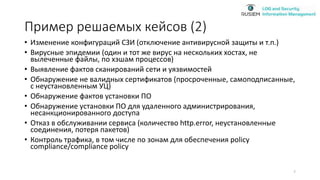

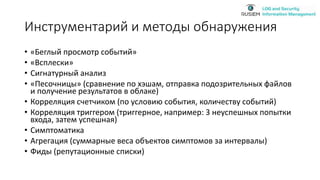

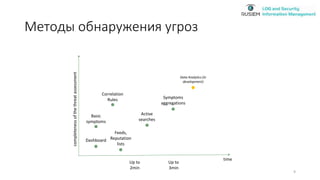

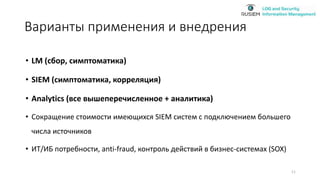

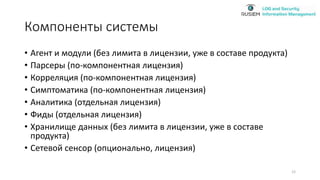

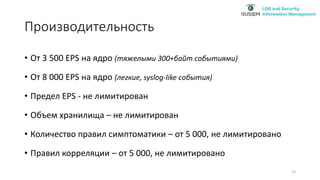

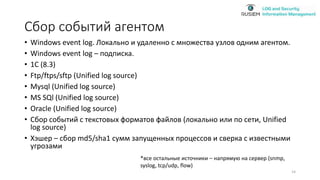

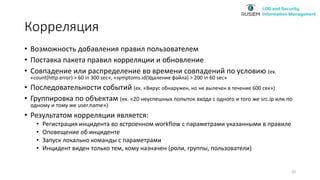

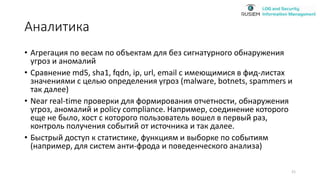

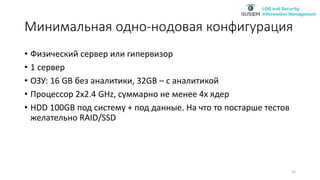

Документ описывает решение по обнаружению и анализу угроз, которое стартовало в 2014 году и предлагает конкурентоспособные цены и высокую производительность. Система включает в себя технологии сбора и корреляции событий, а также готовые решения для SMB и корпоративного сектора. Также приводятся примеры кейсов применения и способы внедрения системы с акцентом на гибкость и масштабируемость.