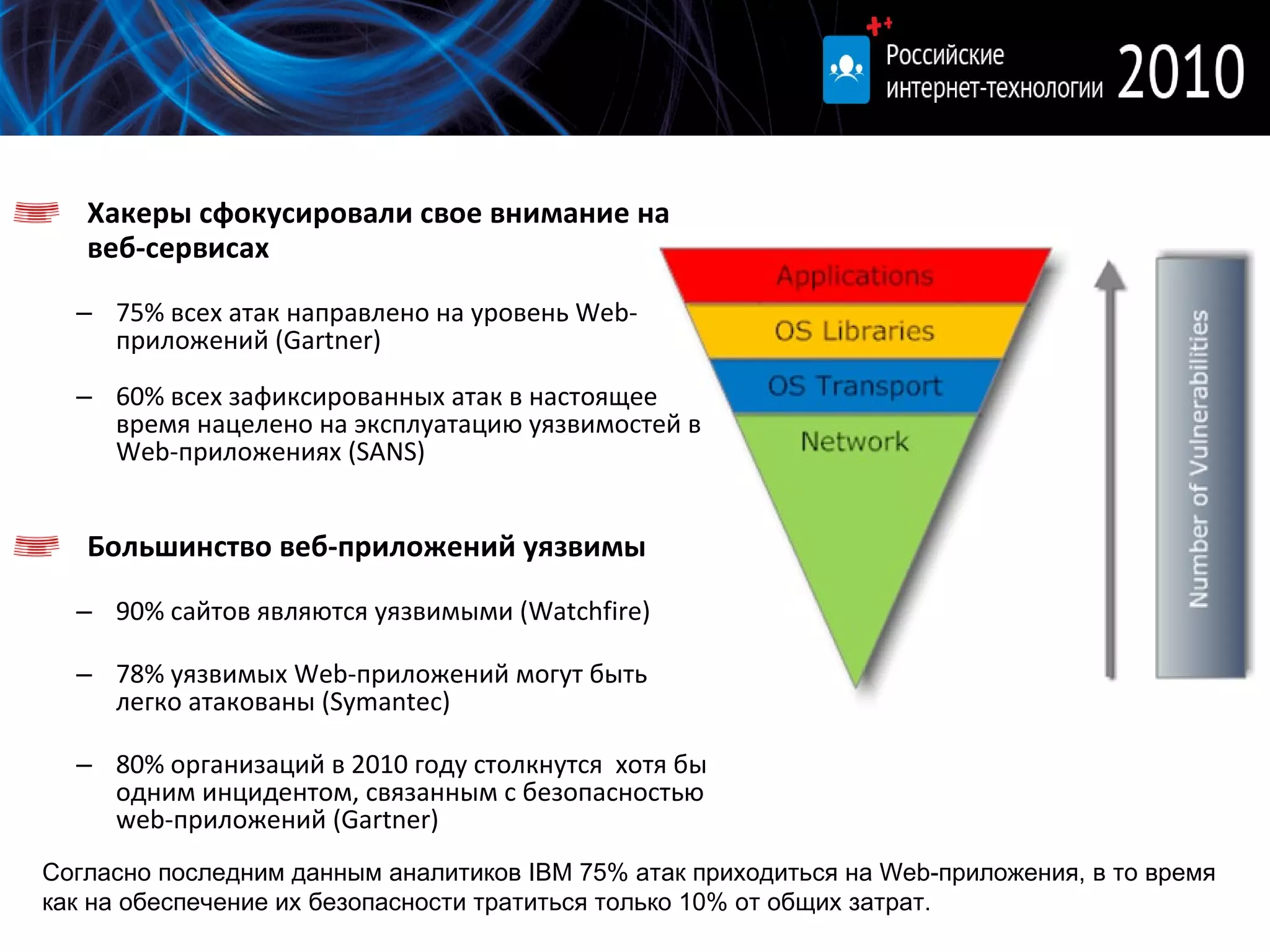

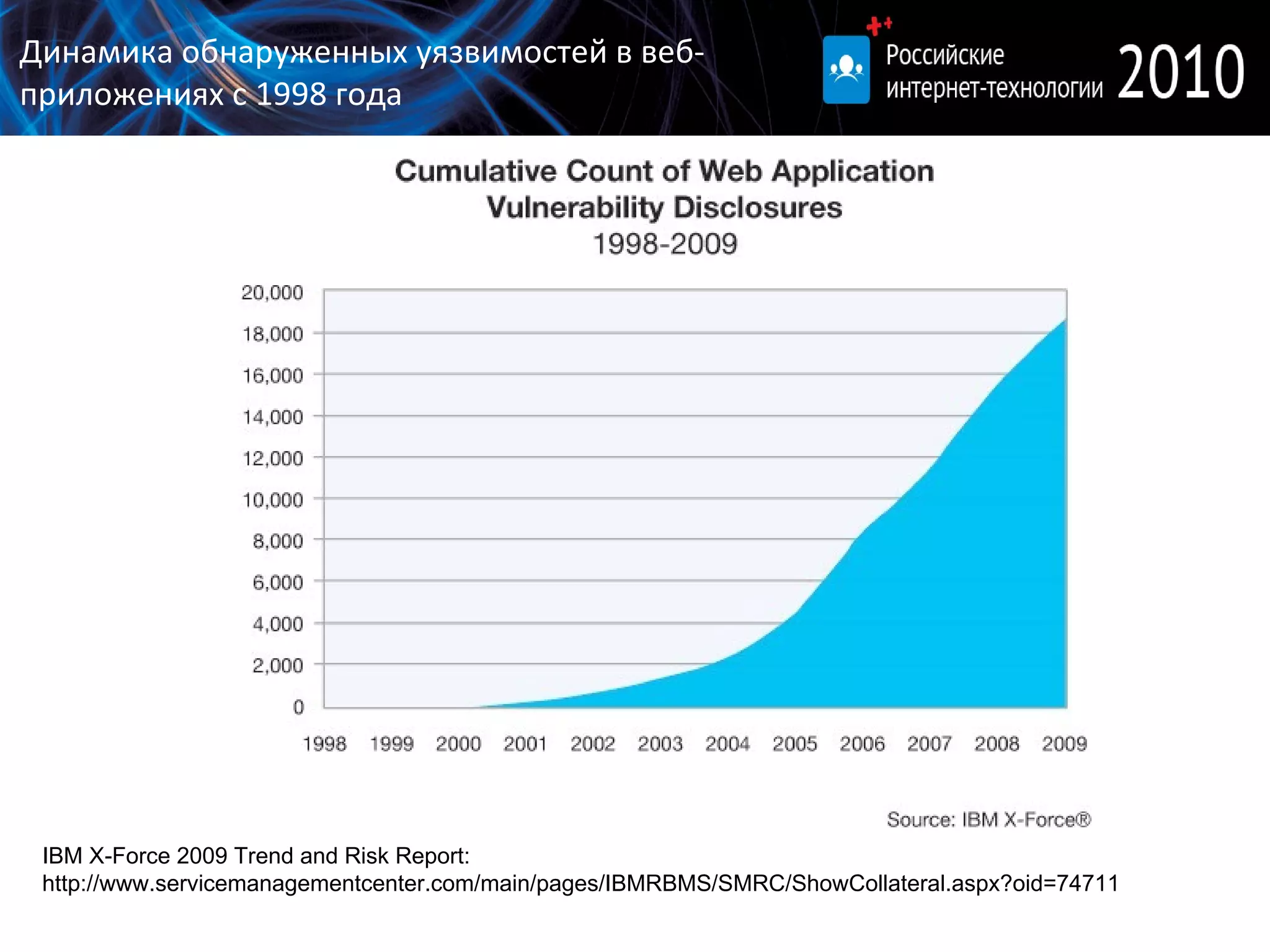

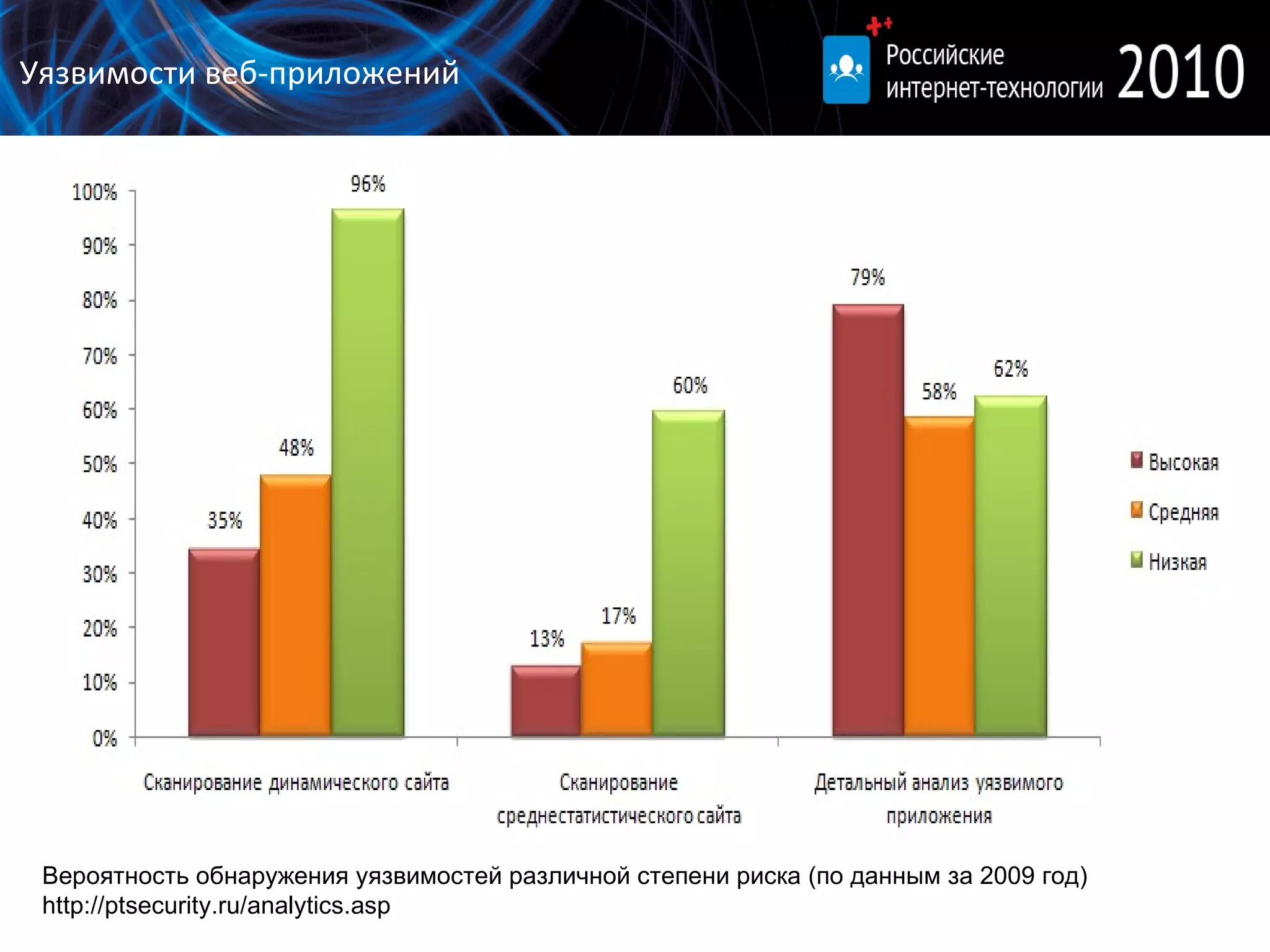

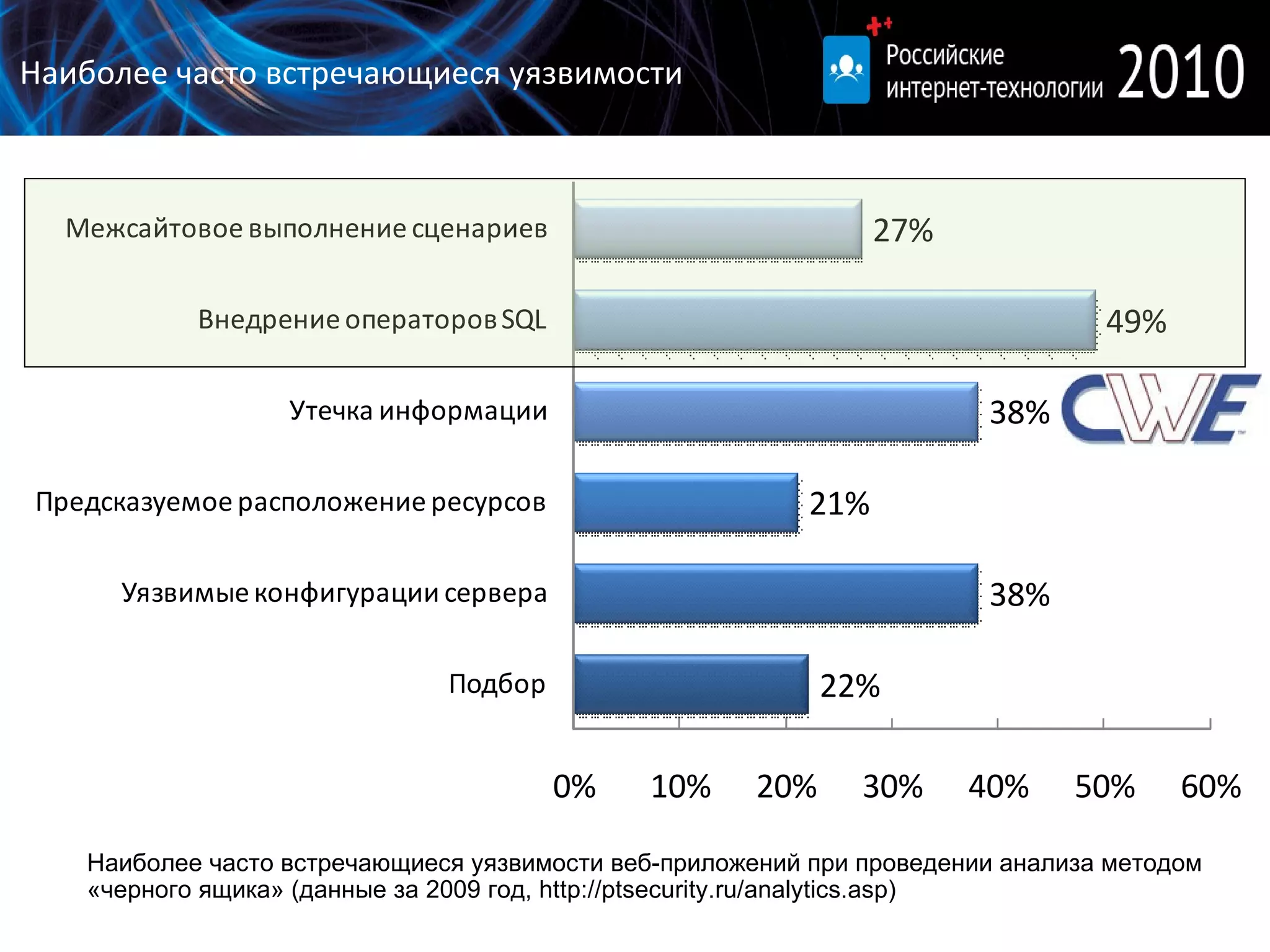

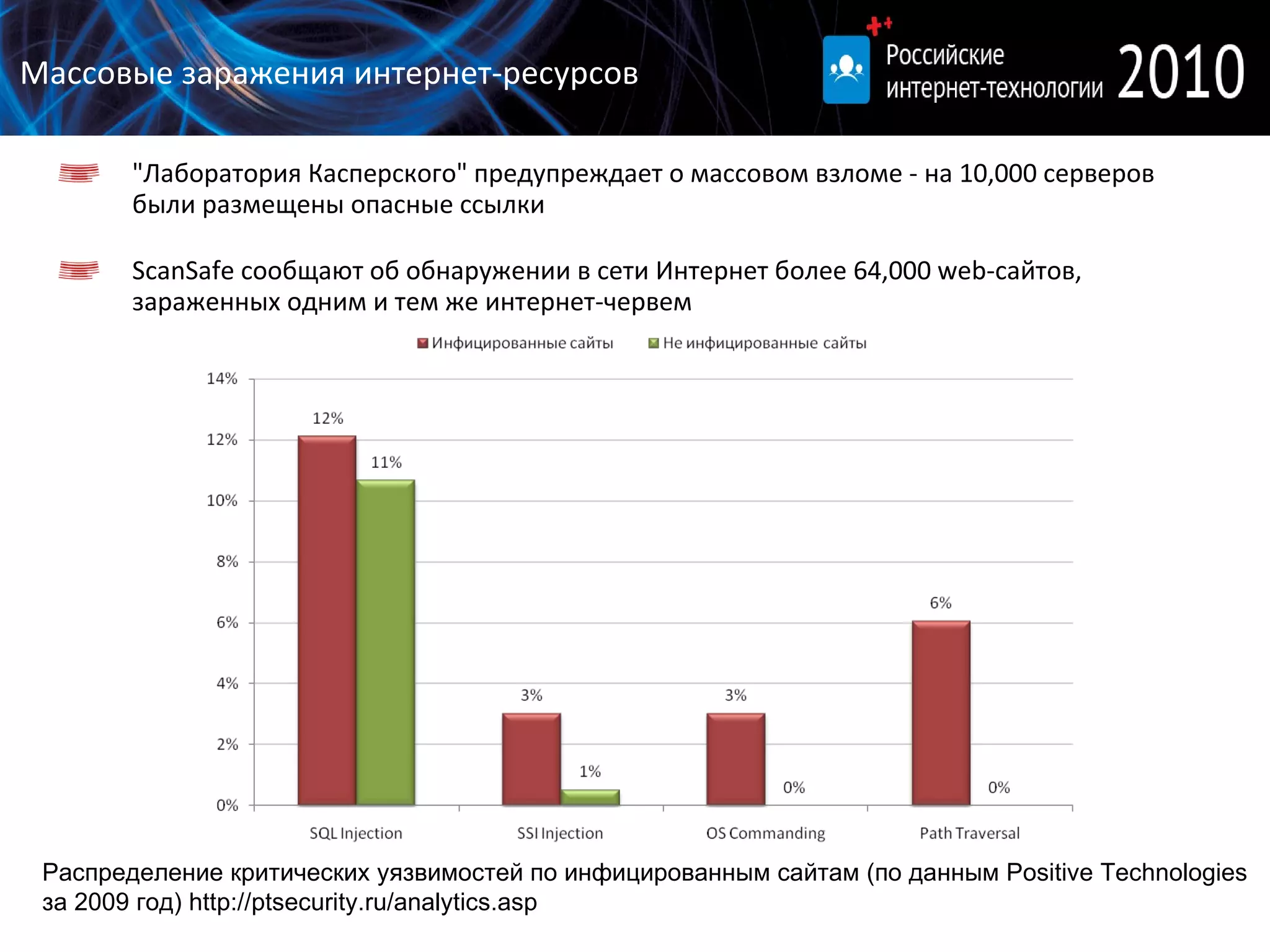

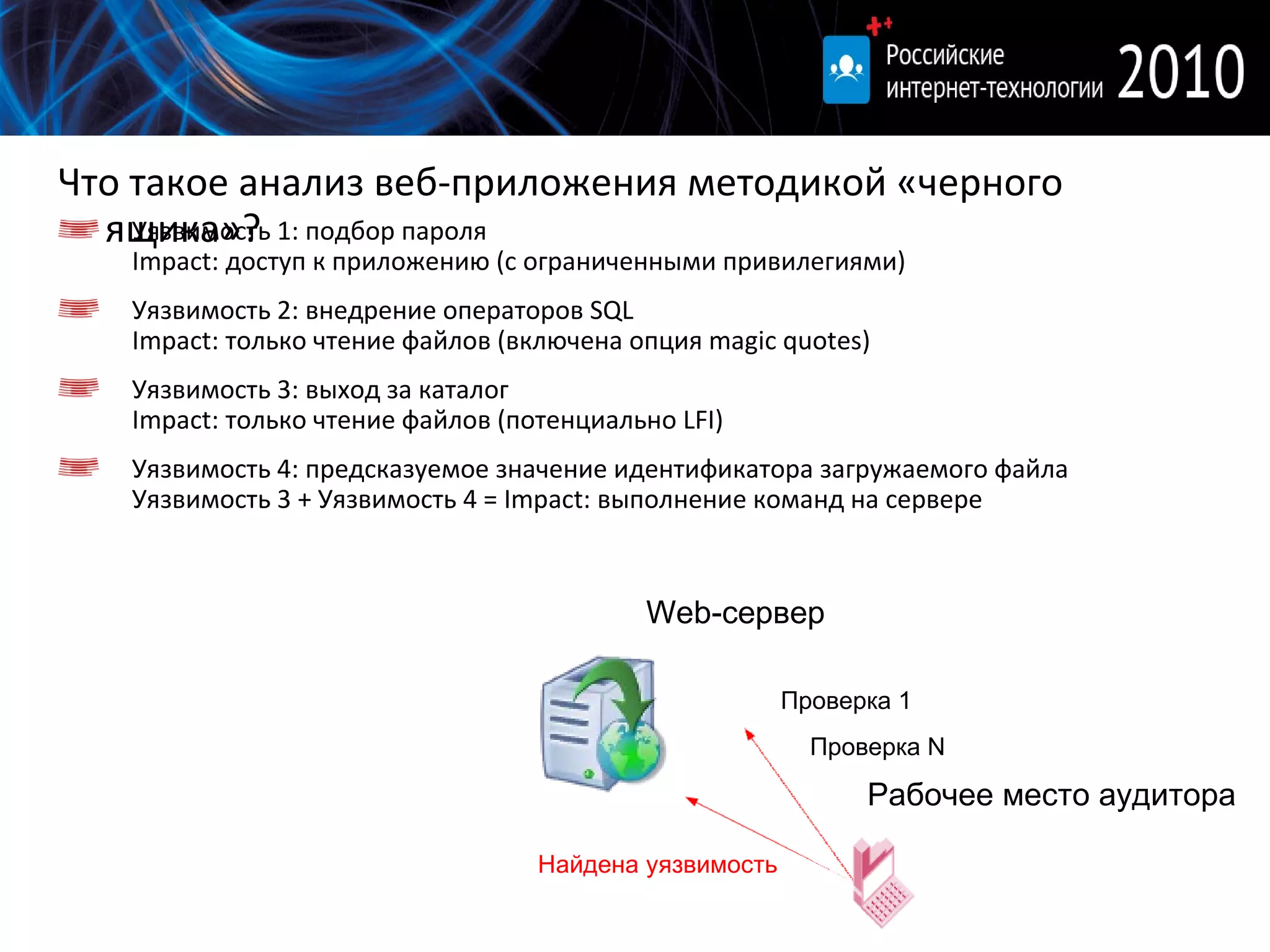

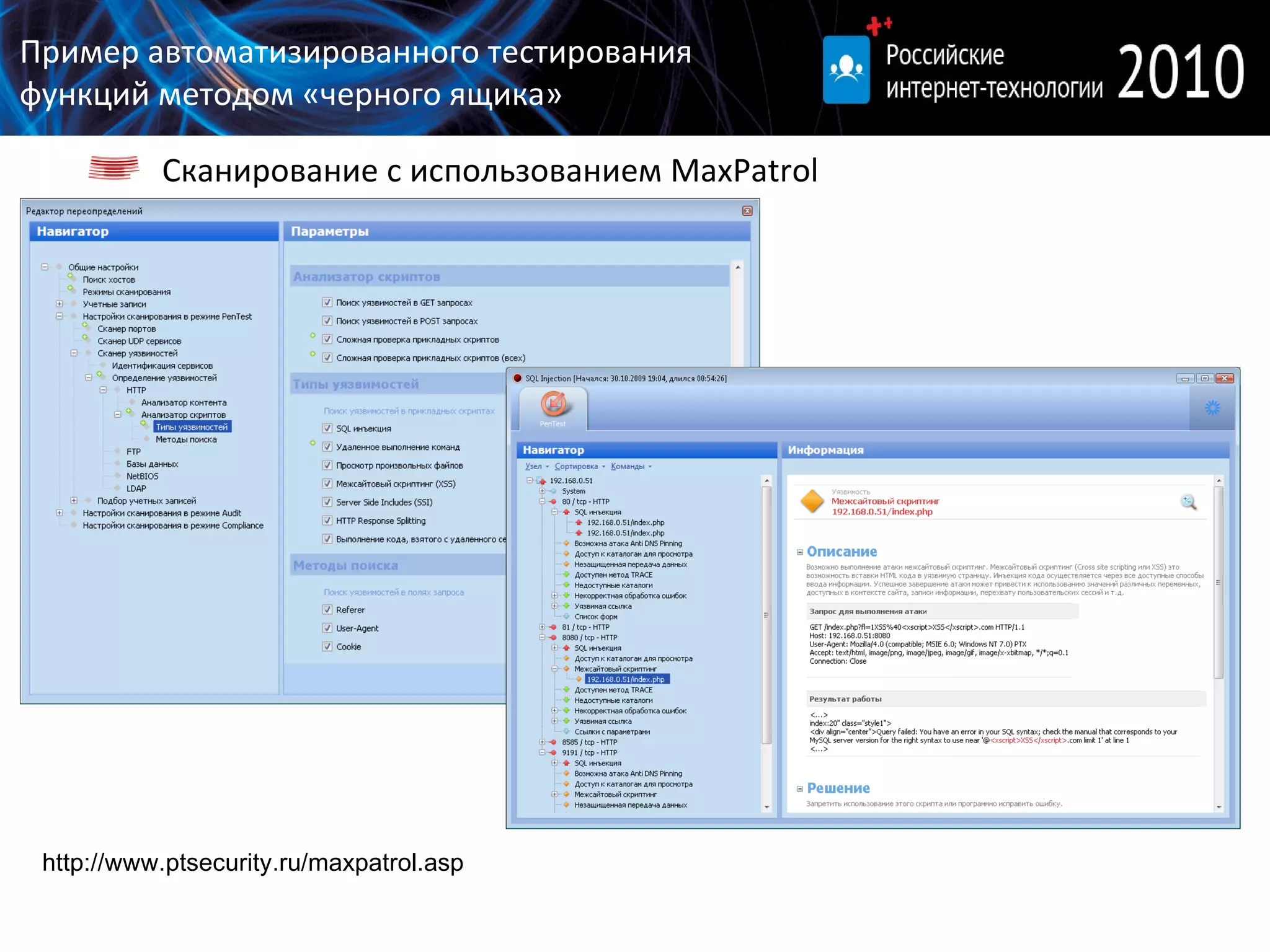

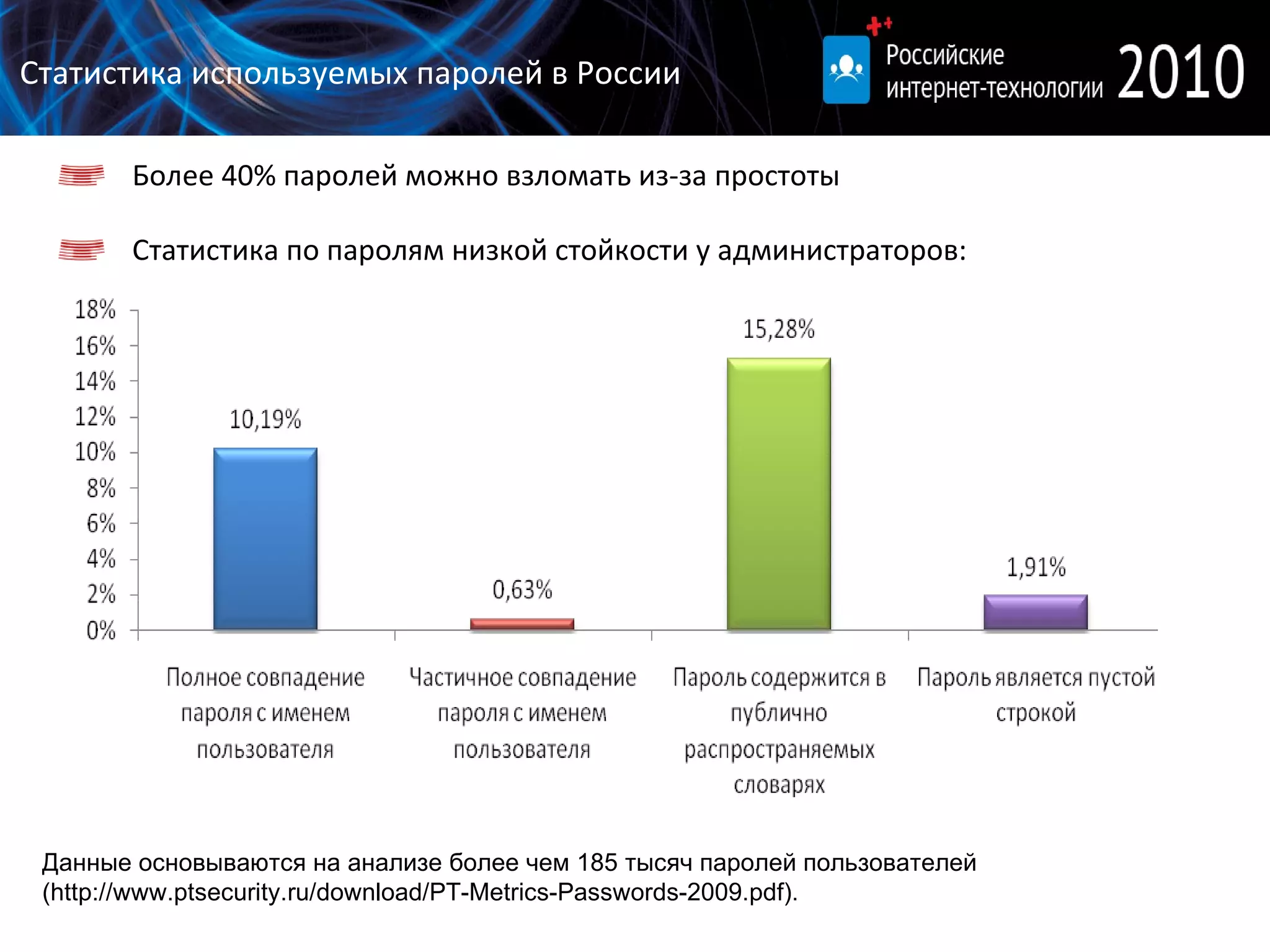

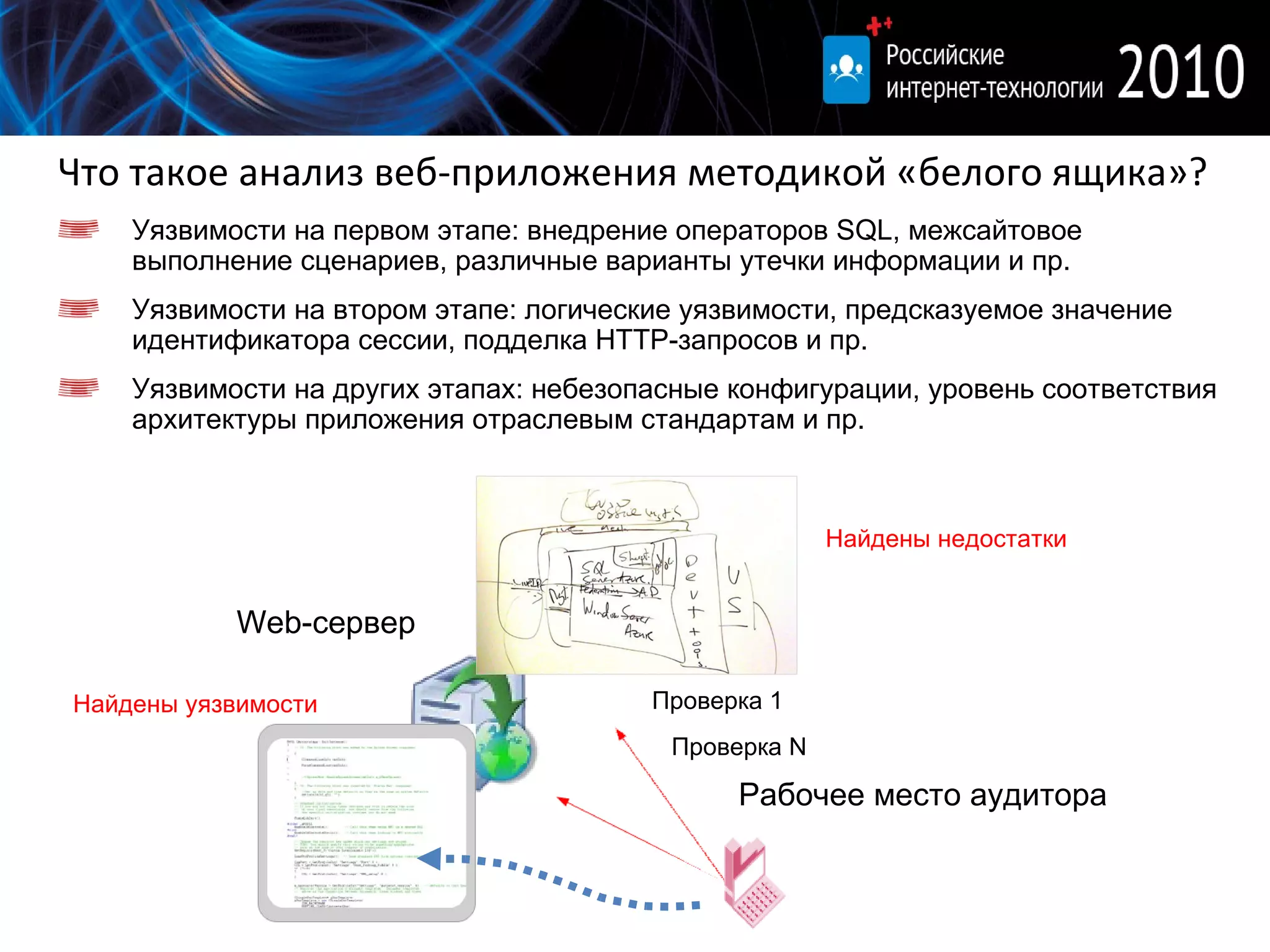

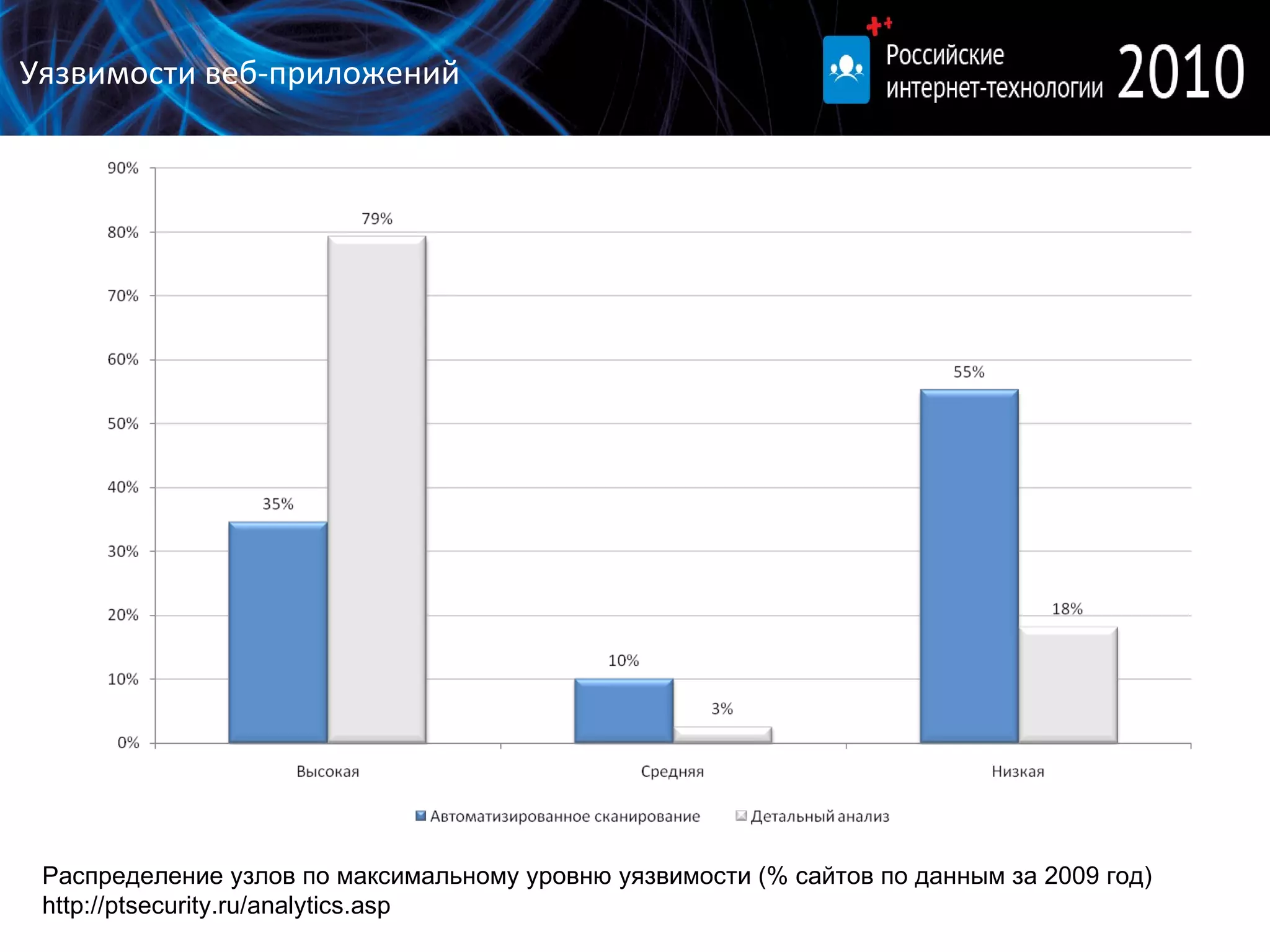

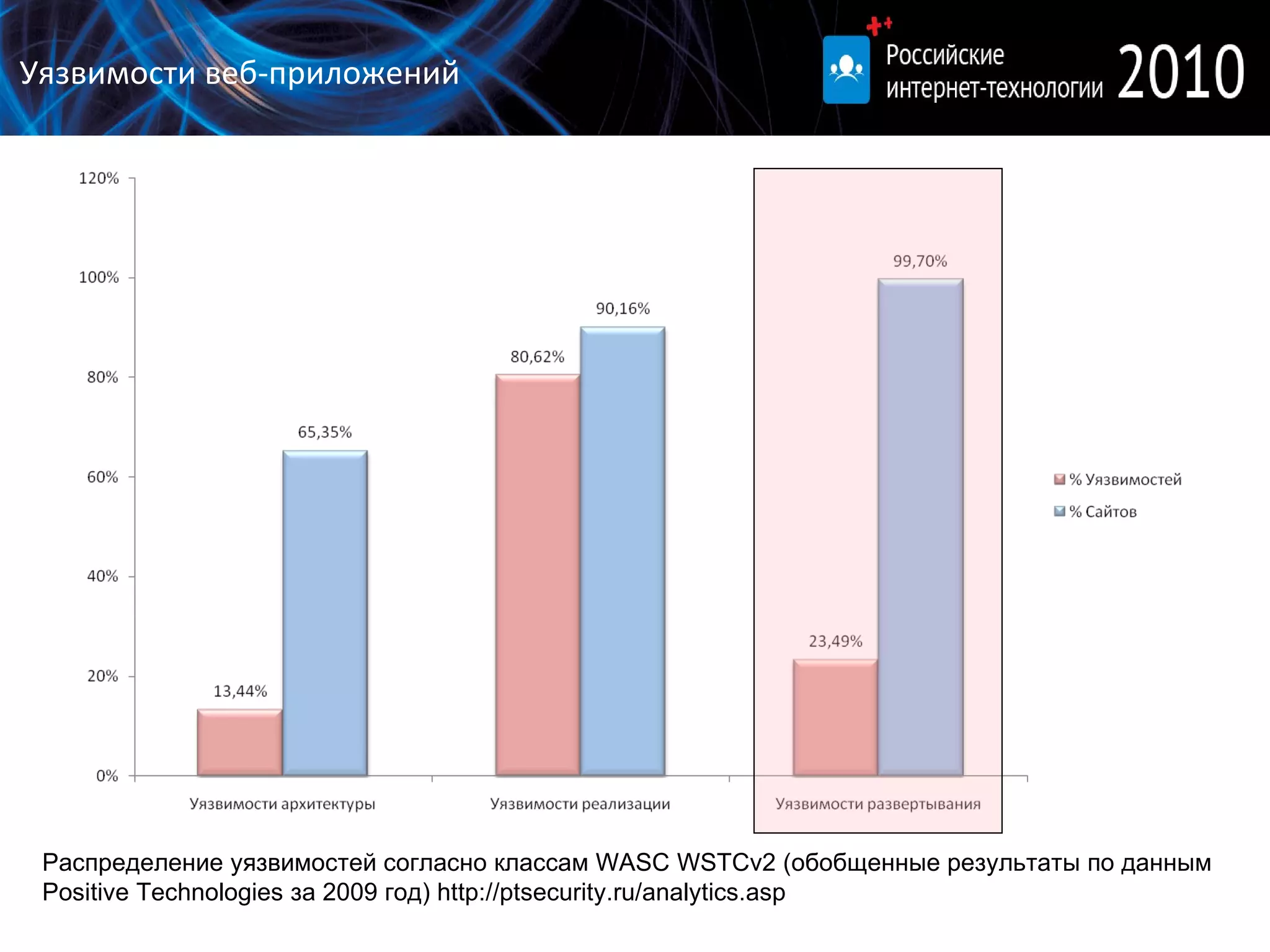

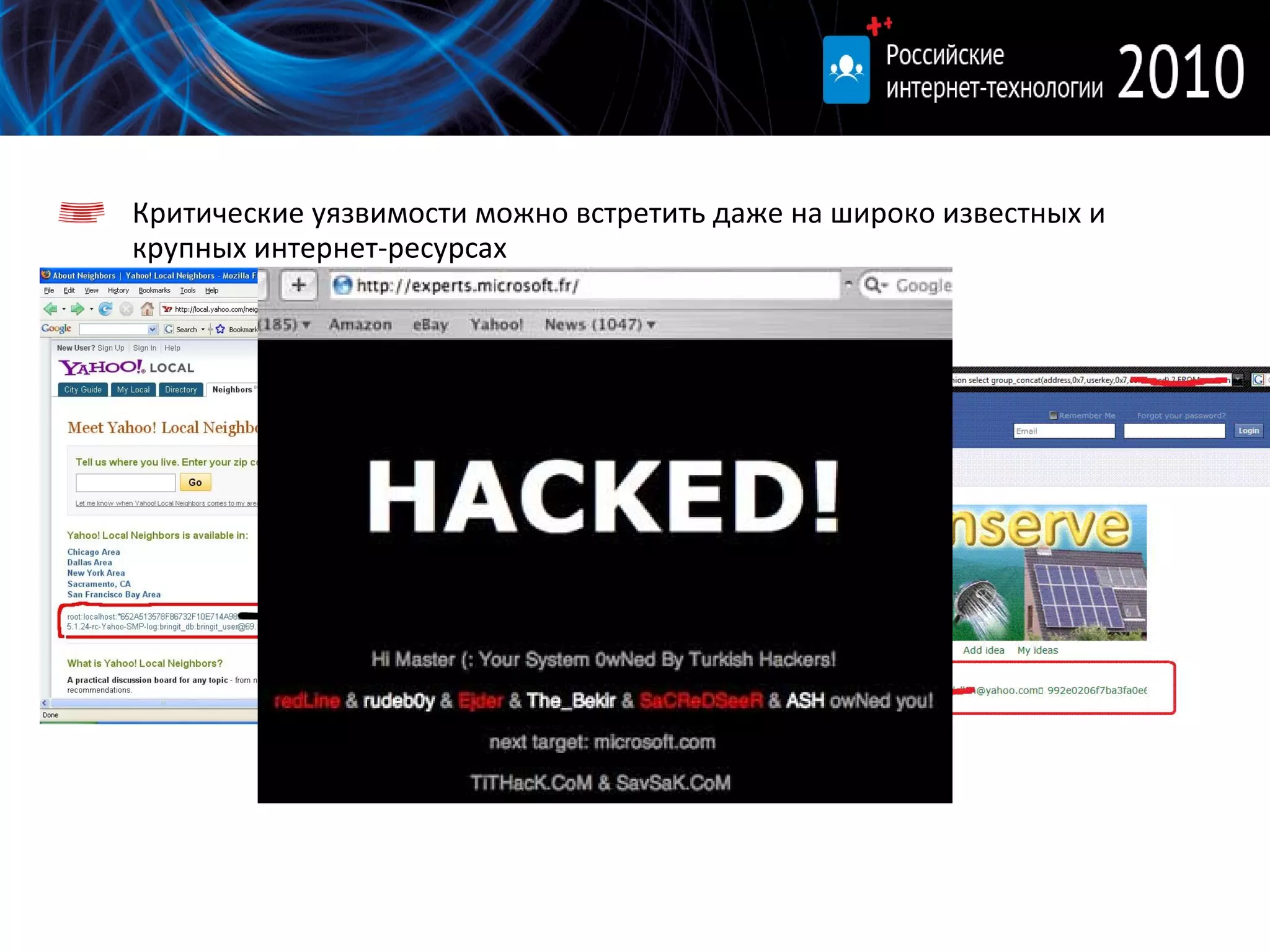

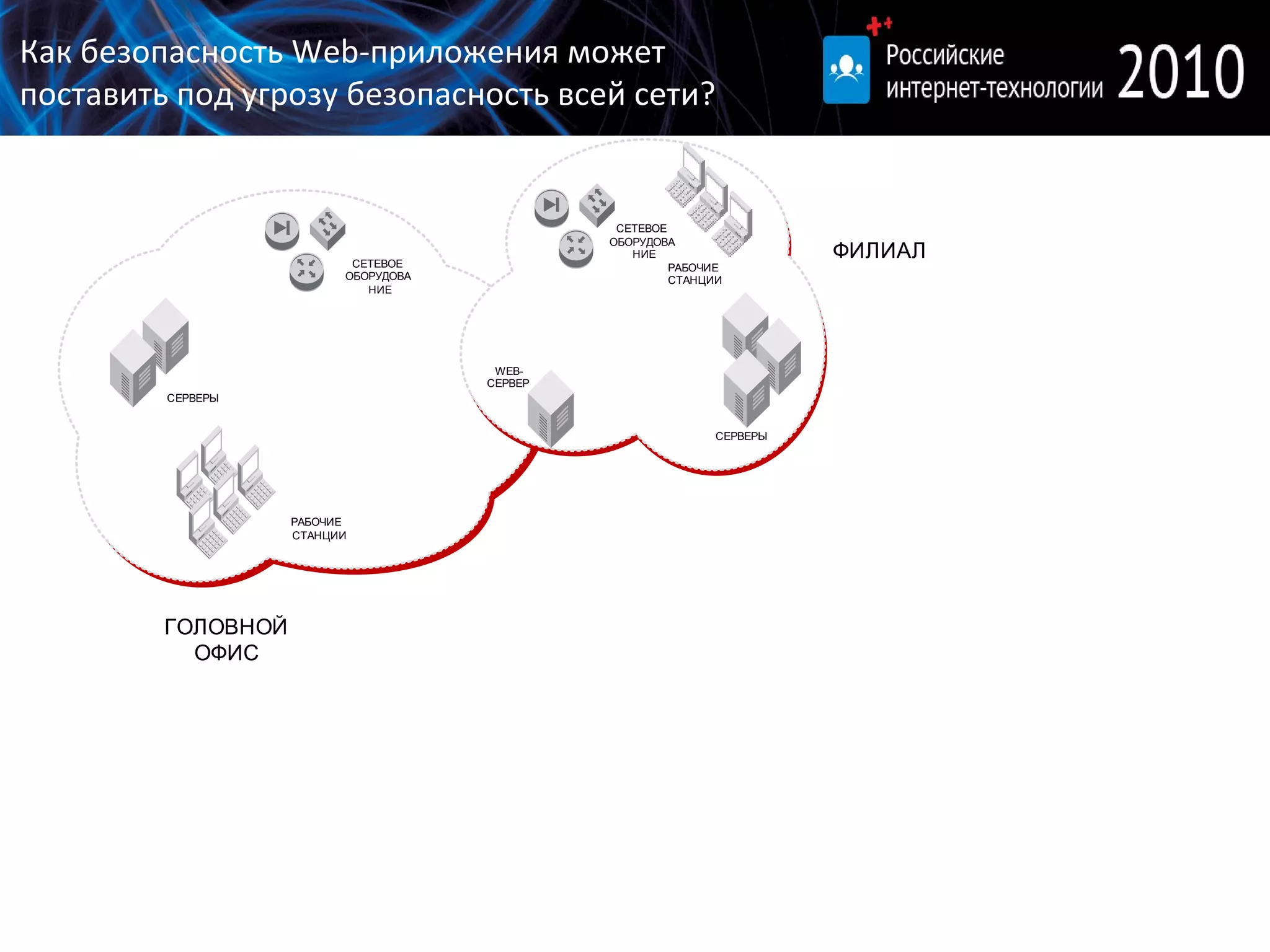

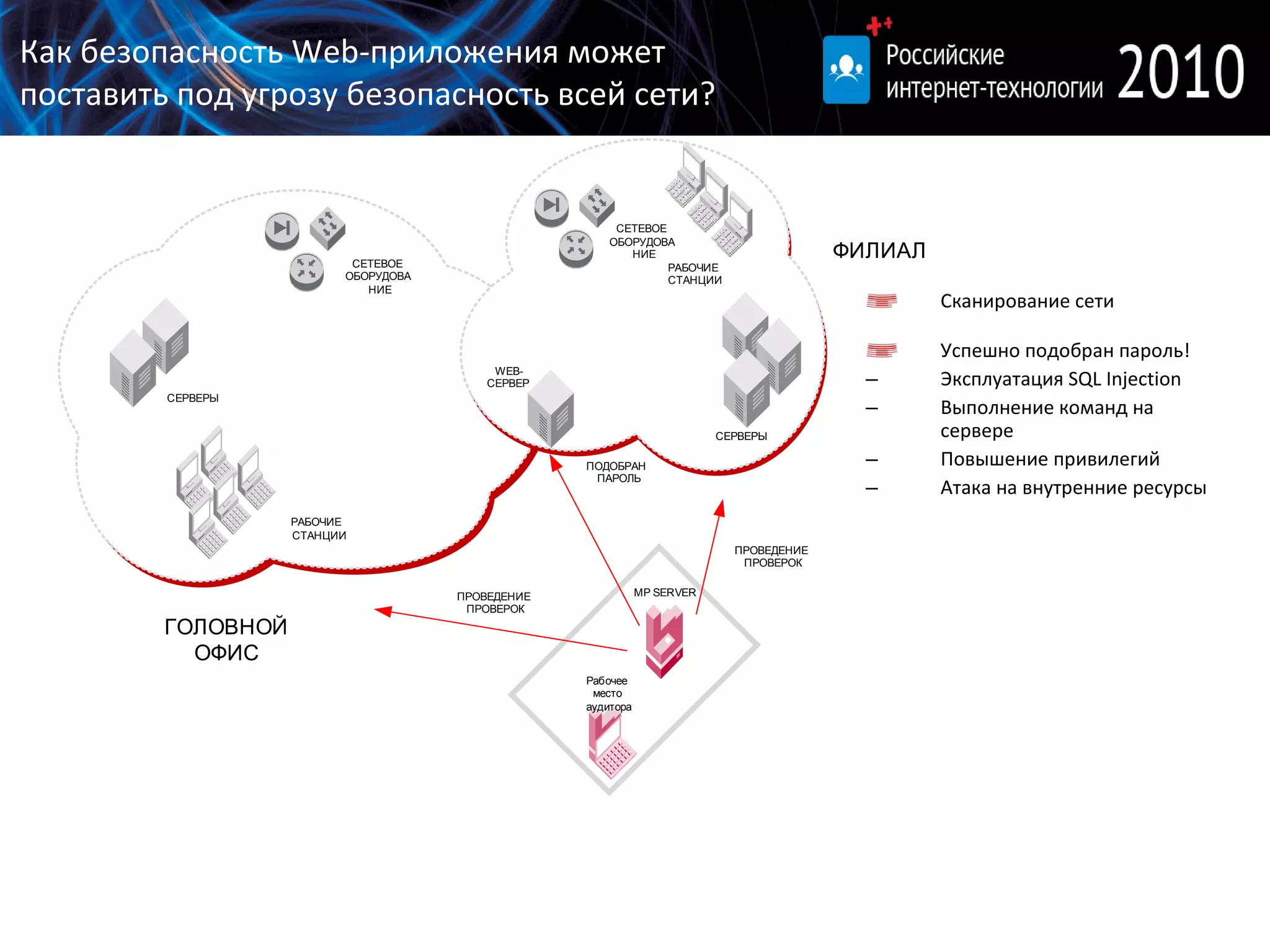

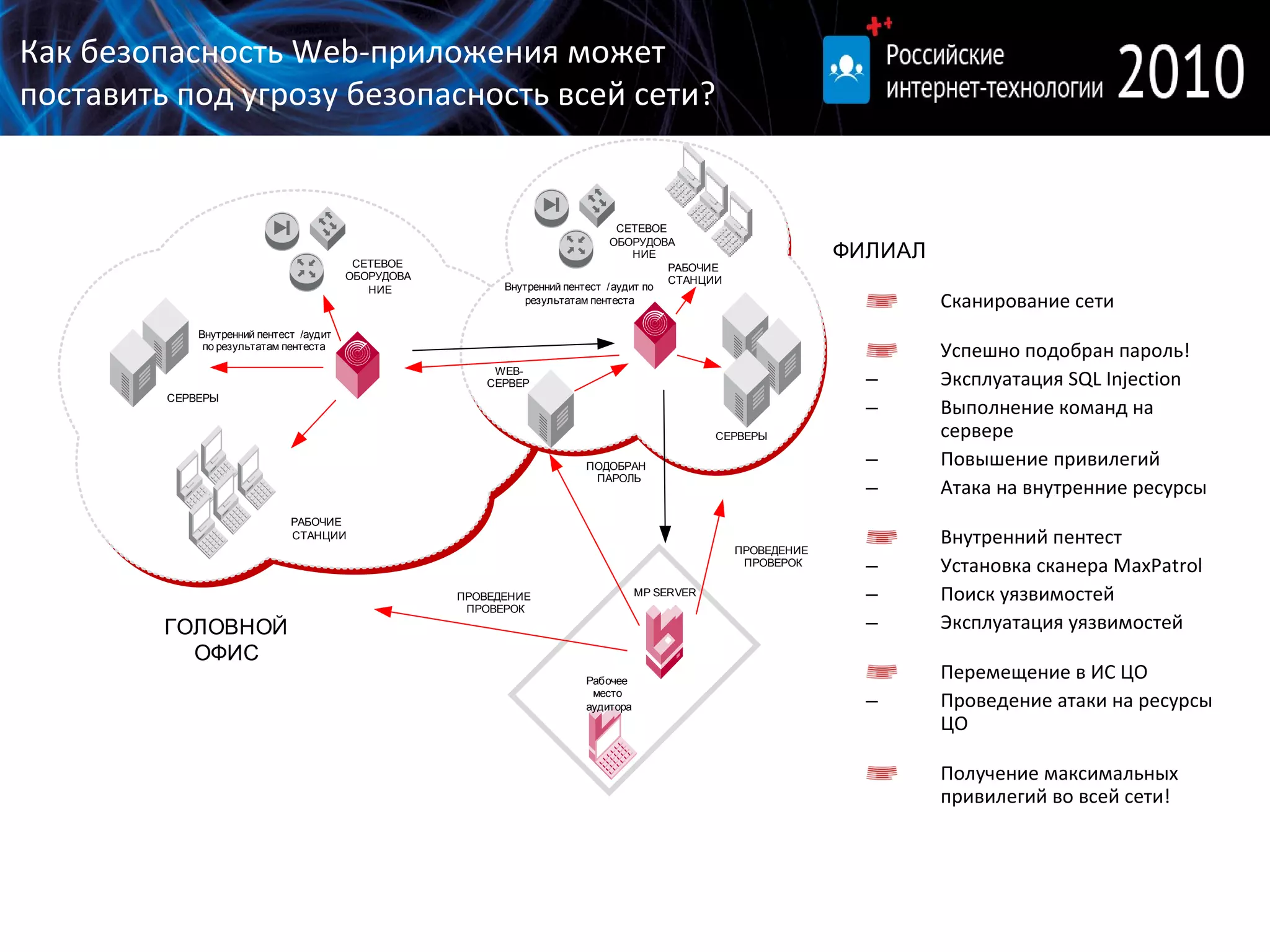

Документ предоставляет анализ защищенности интернет-проектов, подчеркивая, что 75% атак нацелены на уровень веб-приложений и большинство из них уязвимы. Он описывает динамику уязвимостей и предлагает различные подходы к их обнаружению и устранению, включая методы тестирования и анализа кода. Также упоминаются общие статистические данные о взломах и недостатках в безопасности веб-приложений.

![Спасибо за внимание! [email_address] http://devteev.blogspot.com /](https://image.slidesharecdn.com/pt-devteev-ritconf-100412120739-phpapp01/75/slide-26-2048.jpg)