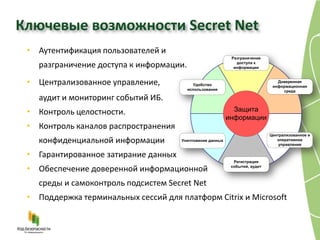

Компания «код безопасности» является российским разработчиком средств защиты информации и входит в группу компаний «информзащита». Она предлагает широкий спектр продуктов, включая комплексные решения для защиты персональных данных, управление доступом и защиту виртуальной инфраструктуры. Среди ключевых решений - системы Secret Net для защиты информации и программные решения для централизованного управления безопасностью.