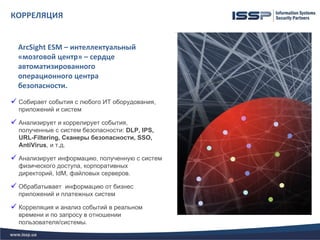

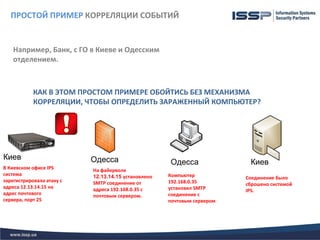

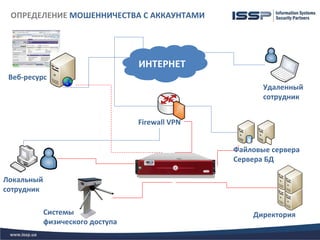

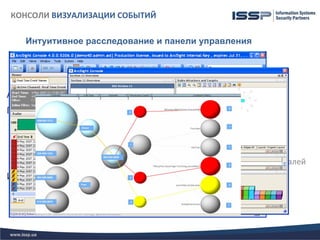

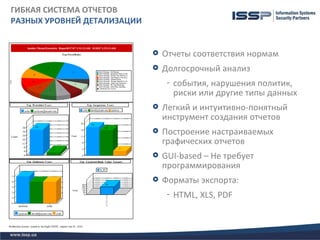

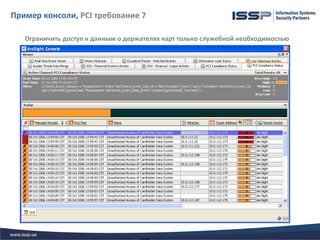

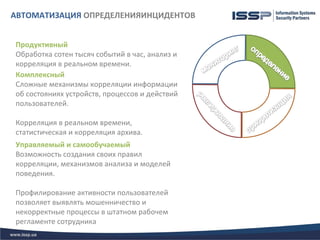

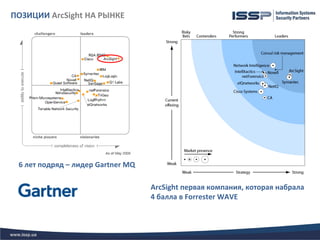

Документ посвящен автоматизации операционного центра безопасности банка, описывающей структуру системы безопасности и ее компоненты, включая модули сбора, обработки и реагирования на инциденты. Обсуждаются проблемы управления процессами информационной безопасности и значимость автоматизации для снижения рисков. Указаны преимущества решения на базе Arcsight как эффективного инструмента анализа и корреляции событий безопасности.