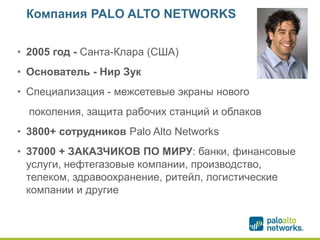

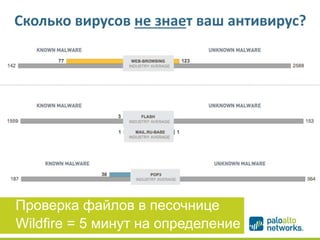

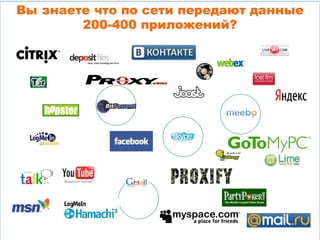

Документ представляет собой обширный обзор систем сетевой безопасности и технологий Palo Alto Networks, включая методы предотвращения атак, мониторинг сетевого трафика и выявление несанкционированных приложений (shadow IT). Приведены примеры использования различных приложений и технологий для обеспечения безопасности как на уровне интернет-периметра, так и в дата-центрах. Также освещены последние достижения компании, включая аналитику угроз и пользовательский опыт.

![Советуют другимОценка заказчиками

сервисной поддержки

Customer satisfaction data is collected through post-support call surveys.

Net Promoter Score (likelihood to recommend) = (% Promoters [10 or 9]) – (% Detractors [1-6]). Satisfaction = 1 (low) to 5 (high). An NPS of 50 is

considered best-in-class.

На 7.3 пункта

с прошлого

года!

-100 to +100

75.3

из 10

8.95

31 | © 2016, Palo Alto Networks. Confidential and Proprietary.

Заказчики впечатлены](https://image.slidesharecdn.com/pan-170626191813/85/slide-31-320.jpg)