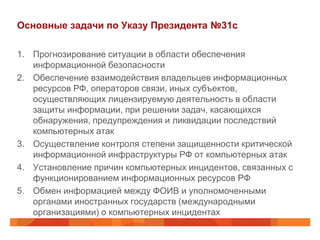

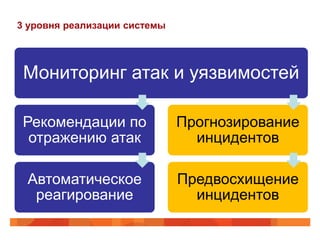

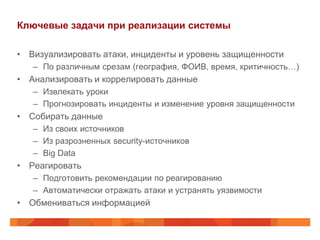

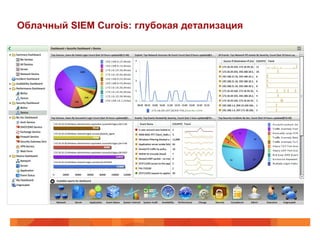

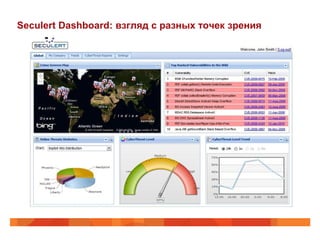

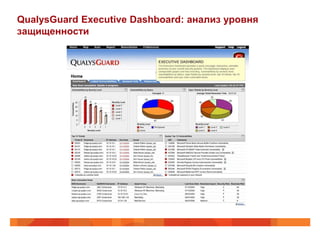

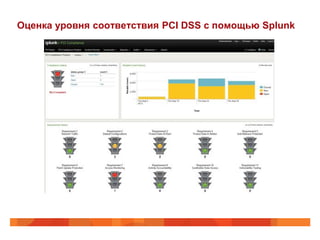

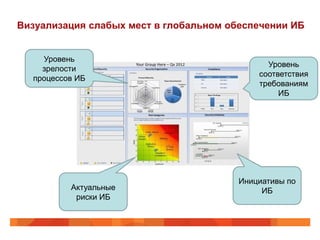

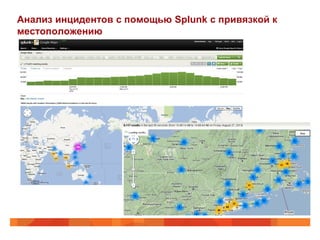

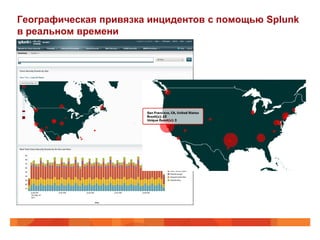

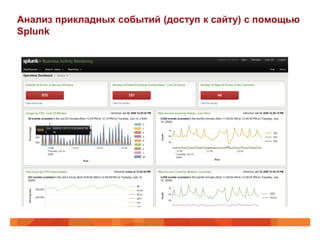

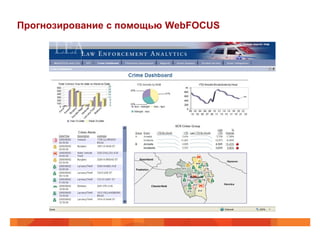

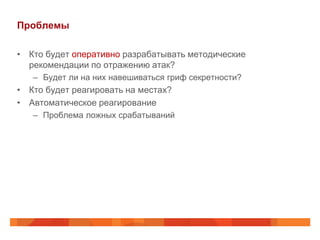

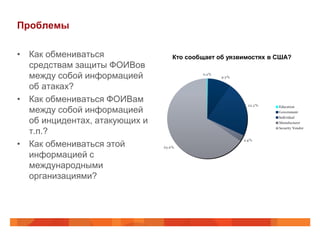

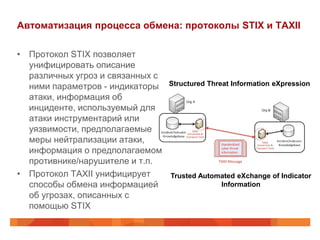

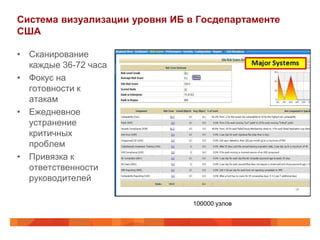

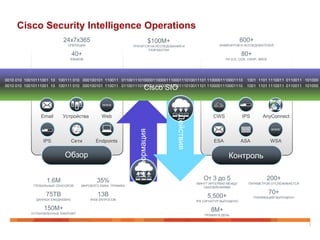

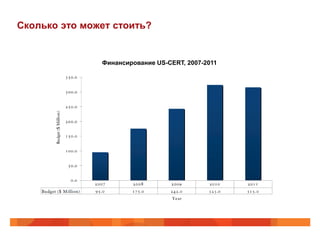

Документ описывает международный опыт создания глобальных систем защиты информации от компьютерных атак, включая задачи по прогнозированию и обмену информацией. Рассматриваются проблемы, связанные с анализом данных, необходимостью автоматизации и недостаточной координацией между различными организациями. Особое внимание уделяется рекомендациям по улучшению взаимодействия и визуализации данных для повышения уровня информационной безопасности.