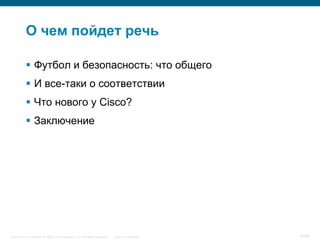

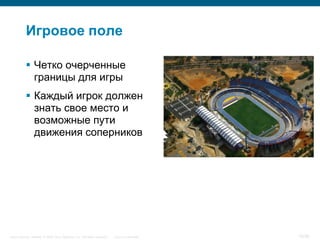

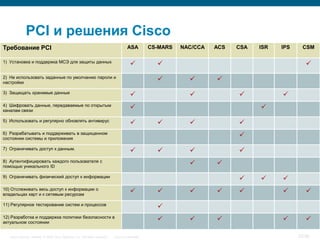

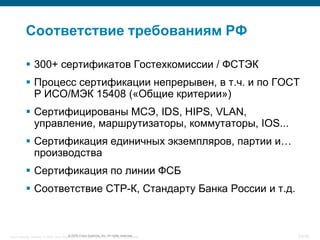

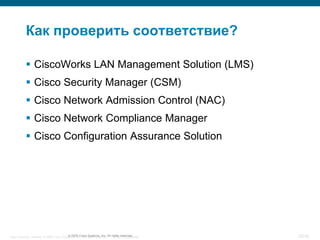

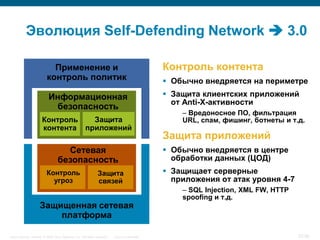

Документ обсуждает важность соблюдения стандартов информационной безопасности, сравнивая ее с игрой в футбол, где профессионализм, согласованность действий и соблюдение правил критически важны для обеспечения безопасности. Описываются основные участники игры, такие как игроки, тренеры и судьи, и их роли в обеспечении соответствия стандартам. Также упоминаются решения Cisco для достижения соответствия и важность регулярных проверок.