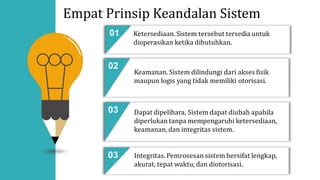

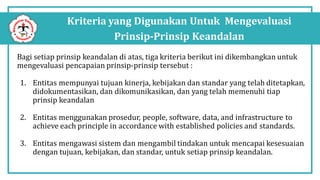

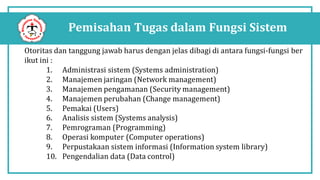

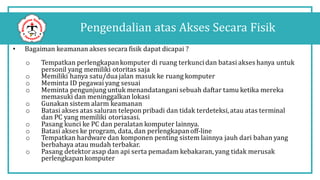

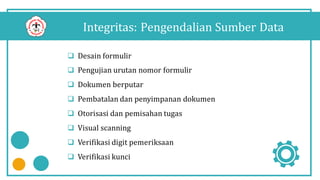

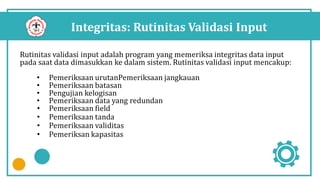

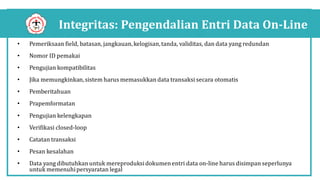

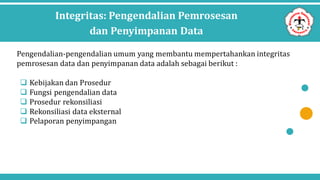

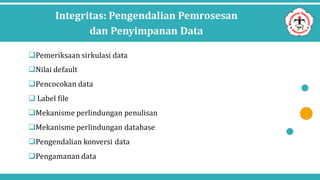

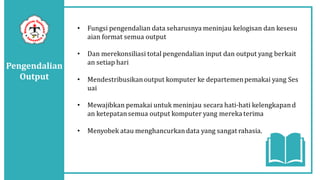

Dokumen ini membahas prinsip-prinsip keandalan sistem informasi yang meliputi ketersediaan, keamanan, pemeliharaan, dan integritas, serta metodenya untuk menilai dan mengontrol setiap prinsip tersebut. Penekanan pada pengendalian akses, pemisahan tugas, serta perlunya prosedur untuk melindungi data dan sistem dari ancaman menjadi sorotan utama. Di samping itu, disarankan agar perusahaan secara terus-menerus memperbarui rencana keamanan dan keandalan sistem untuk menjaga integritas dan efisiensi operasional.