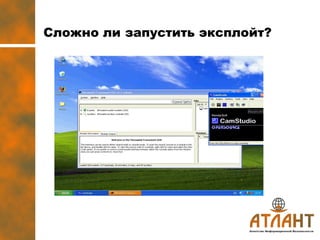

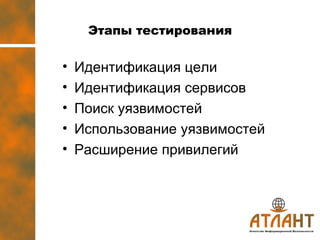

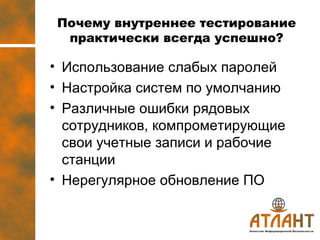

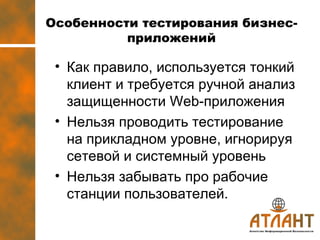

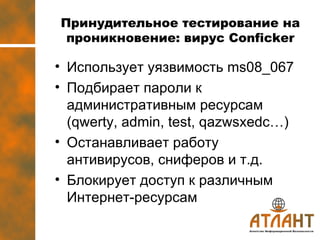

Документ обсуждает тестирование на проникновение в корпоративные системы и его важность для обеспечения безопасности. Приведены примеры известных хакеров и рассматриваются современные тенденции киберугроз, включая использование доступных методов взлома. Выделены этапы тестирования и причины его успешности, а также подчеркивается необходимость регулярного тестирования для предотвращения атак.