mm Shadow IT

•

0 likes•461 views

Shadow IT

Report

Share

Report

Share

Download to read offline

Recommended

Recommended

Все маркетинговые презентации почти одинаковы и после того вы прослушали маркетинг, у вас должны быть уточняющие вопросы. Какие вопросы задают мне заказчики? А вот они. Какие вопросы чаще всего задают вендору при выборе решения по информационной ...

Какие вопросы чаще всего задают вендору при выборе решения по информационной ...Denis Batrankov, CISSP

NIST Cybersecurity Framework (CSF) 2.0: What has changed?NIST Cybersecurity Framework (CSF) 2.0: What has changed?

NIST Cybersecurity Framework (CSF) 2.0: What has changed?Andrey Prozorov, CISM, CIPP/E, CDPSE. LA 27001

More Related Content

Similar to mm Shadow IT

Все маркетинговые презентации почти одинаковы и после того вы прослушали маркетинг, у вас должны быть уточняющие вопросы. Какие вопросы задают мне заказчики? А вот они. Какие вопросы чаще всего задают вендору при выборе решения по информационной ...

Какие вопросы чаще всего задают вендору при выборе решения по информационной ...Denis Batrankov, CISSP

Similar to mm Shadow IT (20)

Современные технические средства защиты от инсайдеров российской разработки

Современные технические средства защиты от инсайдеров российской разработки

Обзор современных технологий и продуктов для защиты от инсайдеров_2014.09.16

Обзор современных технологий и продуктов для защиты от инсайдеров_2014.09.16

Борьба с вредоносным кодом: от базовых мер к целостной стратегии

Борьба с вредоносным кодом: от базовых мер к целостной стратегии

Решения для защиты корпоративных и коммерческих цод

Решения для защиты корпоративных и коммерческих цод

Какие вопросы чаще всего задают вендору при выборе решения по информационной ...

Какие вопросы чаще всего задают вендору при выборе решения по информационной ...

Обзор современных технологий и программного обеспечения для защиты от инсайдеров

Обзор современных технологий и программного обеспечения для защиты от инсайдеров

Практические особенности внедрения систем класса DLP

Практические особенности внедрения систем класса DLP

портфель решений для компаний малого и среднего бизнеса

портфель решений для компаний малого и среднего бизнеса

Сергей Вахонин (Смарт Лайн Инк) "Эффективная защита от утечек данных"

Сергей Вахонин (Смарт Лайн Инк) "Эффективная защита от утечек данных"

Clouds NN 2012 Игорь Гормидоров "Организация защиты облачных сервисов и инфра...

Clouds NN 2012 Игорь Гормидоров "Организация защиты облачных сервисов и инфра...

Microsoft. Дмитрий Поляков. "Защита корпоративной информации при доступе из с...

Microsoft. Дмитрий Поляков. "Защита корпоративной информации при доступе из с...

More from Andrey Prozorov, CISM, CIPP/E, CDPSE. LA 27001

NIST Cybersecurity Framework (CSF) 2.0: What has changed?NIST Cybersecurity Framework (CSF) 2.0: What has changed?

NIST Cybersecurity Framework (CSF) 2.0: What has changed?Andrey Prozorov, CISM, CIPP/E, CDPSE. LA 27001

My presentation from XMind's webinar, "My 15 Years of Experience in Using Mind Maps for Business and Personal Purposes"My 15 Years of Experience in Using Mind Maps for Business and Personal Purposes

My 15 Years of Experience in Using Mind Maps for Business and Personal PurposesAndrey Prozorov, CISM, CIPP/E, CDPSE. LA 27001

ISO 27001 Implementation ToolkitISO 27001 How to use the ISMS Implementation Toolkit.pdf

ISO 27001 How to use the ISMS Implementation Toolkit.pdfAndrey Prozorov, CISM, CIPP/E, CDPSE. LA 27001

More from Andrey Prozorov, CISM, CIPP/E, CDPSE. LA 27001 (20)

NIST Cybersecurity Framework (CSF) 2.0: What has changed?

NIST Cybersecurity Framework (CSF) 2.0: What has changed?

My 15 Years of Experience in Using Mind Maps for Business and Personal Purposes

My 15 Years of Experience in Using Mind Maps for Business and Personal Purposes

ISO 27001 How to use the ISMS Implementation Toolkit.pdf

ISO 27001 How to use the ISMS Implementation Toolkit.pdf

ISO 27001 How to accelerate the implementation.pdf

ISO 27001 How to accelerate the implementation.pdf

All about a DPIA by Andrey Prozorov 2.0, 220518.pdf

All about a DPIA by Andrey Prozorov 2.0, 220518.pdf

mm Shadow IT

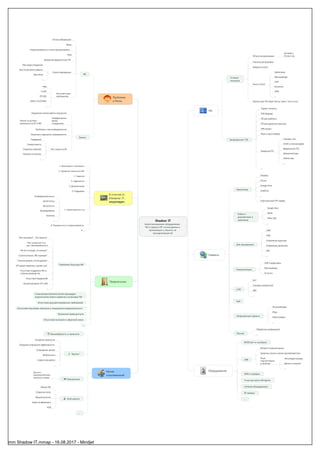

- 1. Shadow IT Неконтролируемое оборудование, ПО и сервисы ИТ, используемые в организации и, обычно, не принадлежащие ей ПО Условно полезное ПО для синхронизации ActiveSync, iTunes и пр. Плагины для браузера Макросы в Excel Агенты Cloud Хранилища Мессенджеры VoIP Блокноты CRM ... Прочее свое ПО, Open Source, warez, "not-a-virus" Запрещенное* ПО Торрент-клиенты TOR-браузер ПО для майнинга ПО для удаленного доступа VPN-клиент Игры и мультимедиа Хакерское ПО Сканеры сети СКЗИ и стеганография Вредоносное ПО Декомпиляторы Кейлоггеры .... .... Сервисы Хранилища Dropbox iCloud Google Drive OneDrive ... Персональный FTP-сервер Работа с документами и заметками Google Docs iWork Office 365 ... Для менеджеров CRM CMS Управление задачами Управление проектами ERP ... Коммуникации VoIP и видеосвязь Мессенджеры Эл.почта СЗИ DLP Сканеры уязвимостей АВЗ ... IaaS Запрещенные сервисы Анонимайзеры Игры Мультимедиа ... Прочее Обработка изображений ... Оборудование BYOD (втч и ноутбуки) USB Флешки и внешние диски Средства чтения и записи дисков/карт/лент Иные подключаемые устройства Фото/видео камеры Дроны и игрушки ... АРМ и серверы Точки доступа в Интернет Сетевое оборудование IP-камеры ... Мотив пользователей Безалаберность и привычки "Бизнес" Ускорение процессов Ожидание повышения эффективности Сокращение сроков Мобильность Совместная работа ... Развлечение Доступ к развлекательному контенту и играм Злой умысел Обход СЗИ Сокрытие логов Мошенничество Кража информации НСД ... Предпосылки Проблемы Культуры ИБ "Все так делают", "Так принято" "Уже так делали и не раз" (безнаказанность) "Ничего не будет, не накажут" "Сначала бизнес, ИБ подождет" "Сначала делаем, потом думаем" "ИТ делает медленно, сделаю сам" Отсутствие поддержки ИБ со стороны руководства Отсутствие Лидеров ИБ Низкий авторитет ИТ и ИБ ... Сложная/долгая/непонятная процедура подключения новых сервисов и установки ПО Отсутствие документированных требований Отсутствие программ обучения и повышения осведомленности Излишние права доступа Отсутствие контроля и обратной связи ... В отличие от Enterprise IT, отсутствует: 1. Мониторинг и Контроль 2. Приоритет (важность) ИБ 3. Гарантии 4. Надежность 5. Документация 6. Поддержка 7. Ответственность за Конфиденциальность Целостность Доступность Архивирование Качество ... 8. Прозрачность и предсказуемость 9. ... Проблемы и Риски ИБ Утечка информации Фрод Новые уязвимости и точки проникновения НСД Заражение вредоносным ПО Утрата информации При уходе сотрудника При отключении сервиса При сбоях ... Несоответствие требованиям ПДн ГосИС PCI DSS КИИ и ГосСОПКА ... Бизнес Нарушение логики работы процессов Неэффективное время сотрудников "Бизнес не должен отвлекаться на ИТ и ИБ" Проблемы с масштабируемостью Возможно нарушение непрерывности Рост затрат на ИТ Поддержка Совместимость Лицензии (лишние) Нагрузка на каналы ... mm Shadow IT.mmap - 16.08.2017 - Mindjet