More Related Content

PDF

Mickey pac sec2016_final_ja PDF

Ryder robertson pac-sec skeleton 2017_jp PPTX

LG vs. Samsung スマートTV: あなたを追跡できるのはどちら? by イ・サンミン PDF

「IoTのセキュリティを考える~OWASP IoT Top10~」 PPTX

日本の組織をターゲットにした攻撃キャンペーンの詳細 by 朝長 秀誠 & 中村 祐 - CODE BLUE 2015 PDF

PDF

2018 1103 jaws_festa_2018_f-secure_slideshare PPTX

[CB16] ATM 詐欺を阻止する方法 by Olga Kochetova & Alexey Osipov What's hot

PDF

あ! やせいのEmotetがあらわれた! ~ IIJ C-SOCサービスの分析ルールについて~ PPTX

[CB16] スマートフォン制御のIoTデバイスにおけるBLE認証設計の課題:Gogoroスマートスクターの分析を通じて by Chen-yu Dai [... PDF

2019 1009 f-secure_ali_eater_tokyo13_slideshare PDF

PDF

Kochetova+osipov atm how_to_make_the_fraud__final_jp-pr PDF

ゼロトラストモデルによる次世代セキュリティアーキテクチャ_ShowNet2021 studio 20210414 PPTX

PPT

情報セキュリティワークショップIn越後湯沢2015 IoTのセキュリティの法的課題 PDF

インシデント調査システムが内製すぎる件~CHAGEのご紹介~ PDF

2018 1003 jaws-ug_yokohama_lt_kawano_slideshare PDF

PDF

2021年度ShowNet ゼロトラストモデルによる次世代セキュリティアーキテクチャ_ShowNet2021 seminar PPTX

PPTX

高まるテレワーク需要をセキュアに実現!ホットなVDIソリューションをご紹介 PDF

2014年10月江戸前セキュリティ勉強会資料 -セキュリティ技術者になるには- PDF

Itパスポート勉強会for vb aer_ネットアップ版_20210731 PPTX

Viewers also liked

PDF

PDF

PDF

Ryder robertson security-considerations_in_the_supply_chain_2017.11.02 PDF

Lucas apa pacsec_slides_jp-final PDF

Yuki chen from_out_of_memory_to_remote_code_execution_pac_sec2017_final-j PDF

PDF

Marc schoenefeld grandma‘s old handbag_draft2 PDF

PDF

Rouault imbert alpc_rpc_pacsec PDF

Ahn pacsec2017 key-recovery_attacks_against_commercial_white-box_cryptography... PDF

Ahn pacsec2017 key-recovery_attacks_against_commercial_white-box_cryptography... PPTX

XXE: How to become a Jedi PPTX

Building Better Backdoors with WMI - DerbyCon 2017 PPTX

WMI for Penetration Testers - Arcticcon 2017 PPTX

PDF

A Case Study in Attacking KeePass PPTX

Pwning the Enterprise With PowerShell PPTX

BSides London 2017 - Hunt Or Be Hunted PDF

PDF

SANS DFIR Prague: PowerShell & WMI Similar to Kavya racharla ndh-naropanth_fin_jp-final

PDF

Bluetoothl-Low-Energy入門講座-part1 PDF

PDF

iOSアプリ開発者のための Bluetooth Low Energy体験講座 PPTX

PDF

PPTX

PDF

Mac から Python で BLE ペリフェラルを操作する PPTX

Arduino tank meets bluetooth PDF

PDF

Bluetooth LE +スマートフォン勉強会@関西(2013年11月2日) PDF

Nordic bluetooth smart 20150123 shared PDF

Nordic-Semi (Japan) ~ Next Step for IoT & Bluetooth Smart @ Wireless Japan 20... PDF

デバイスとネットワーク仮想化を使ったワイヤレスネットワーク拡張の実証実験 -メモ- PPTX

PDF

Bluetooth connecting iot bluetooth PDF

IoTで使用されている Bluetoothを利用したビーコン(Beacon)の基礎と事例 PDF

PDF

20140802 Bluetooth を使って Universall App で大連携 PPTX

PDF

ワイヤレス技術をアタックで検証 by 堀合啓一 - CODE BLUE 2015 More from PacSecJP

PDF

Yuki chen from_out_of_memory_to_remote_code_execution_pac_sec2017_final PDF

Rouault imbert view_alpc_rpc_pacsec_jp PDF

PDF

Yunusov babin 7sins-pres_atm_v4(2)_jp PDF

Yunusov babin 7 sins pres atm v2 PDF

Shusei tomonaga pac_sec_20171026_jp PDF

Shusei tomonaga pac_sec_20171026 PDF

Kavya racharla ndh-naropanth_fin PDF

Marc schoenefeld grandma‘s old handbag_draft2_ja PDF

Kasza smashing the_jars_j-corrected PDF

Jurczyk windows metafile_pacsec_jp3 PDF

Jurczyk windows metafile_pacsec_v2 PDF

Wenyuan xu Minrui yan can you trust autonomous vehicles_slides_liu_final PDF

Wenyuan xu Minrui Yan can you trust autonomous vehicles_slides_liu_final-ja PDF

Nishimura i os版firefoxの脆弱性を見つけ出す_jp PDF

Nishimura finding vulnerabilities-in-firefox-for-i-os-(nishimunea) PDF

Moony li pacsec-1.5_j4-truefinal PDF

Kavya racharla ndh-naropanth_fin_jp-final

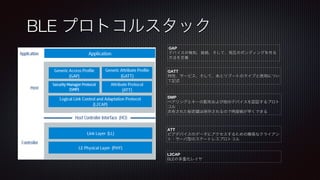

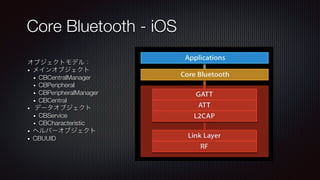

- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

- 7.

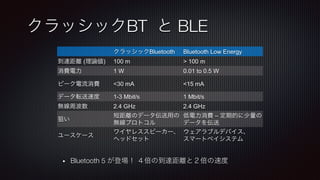

クラッシックBT と BLE

クラッシックBluetoothBluetooth Low Energy

到達距離 (理論値) 100 m > 100 m

消費電力 1 W 0.01 to 0.5 W

ピーク電流消費 <30 mA <15 mA

データ転送速度 1-3 Mbit/s 1 Mbit/s

無線周波数 2.4 GHz 2.4 GHz

狙い

短距離のデータ伝送用の

無線プロトコル

低電力消費 – 定期的に少量の

データを伝送

ユースケース

ワイヤレススピーカー、

ヘッドセット

ウェアラブルデバイス、

スマートペイシステム

• Bluetooth 5 が登場! 4倍の到達距離と2倍の速度

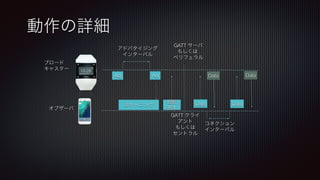

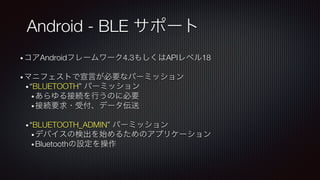

- 8.

- 9.

- 10.

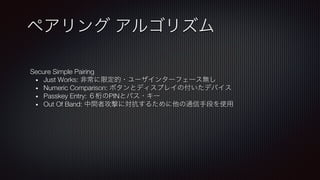

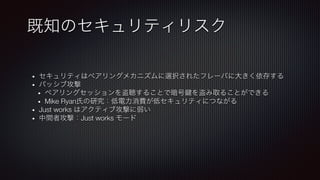

Secure Simple Pairing

• Just Works: 非常に限定的・ユーザインターフェース無し

• Numeric Comparison: ボタンとディスプレイの付いたデバイス

• Passkey Entry: 6桁のPINとパス・キー

• Out Of Band: 中間者攻撃に対抗するために他の通信手段を使用

ペアリング アルゴリズム

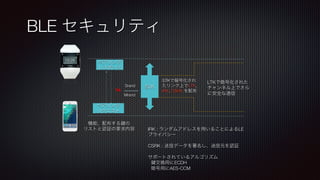

- 11.

- 12.

- 13.

- 14.

- 15.

- 16.

- 17.

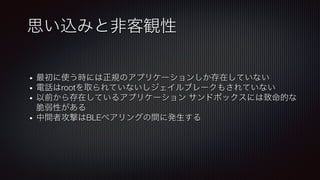

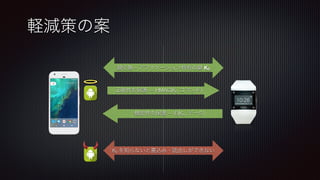

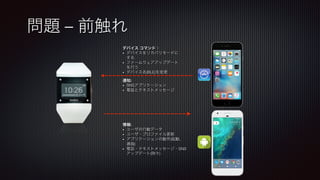

問題 – 前触れ

デバイスコマンド:

• デバイスをリカバリモードに

する

• ファームウェアアップデート

を行う

• デバイス名(BLE)を変更

通知:

• SNSアプリケーション

• 電話とテキストメッセージ

情報:

• ユーザの行動データ

• ユーザ・プロファイル更新

• アプリケーションの動作(起動、

選曲)

• 電話・テキストメッセージ・SNS

アップデート(時々)

- 18.

デバイス コマンド:

• デバイスをリカバリモードに

する

• ファームウェアアップデート

を行う

• デバイス名(BLE)を変更

通知:

• SNSアプリケーション

• 電話とテキストメッセージ

情報:

• ユーザの行動データ

• ユーザ・プロファイル更新

• アプリケーションの動作(起動、

選曲)

• 電話・テキストメッセージ・SNS

アップデート(時々)

問題 – 前触れ

攻撃者

- 19.

デバイス コマンド:

• デバイスをリカバリモードに

する

• ファームウェアアップデート

を行う

• デバイス名(BLE)を変更

通知:

• SNSアプリケーション

• 電話とテキストメッセージ

情報:

• ユーザの行動データ

• ユーザ・プロファイル更新

• アプリケーションの動作(起動、

選曲)

• 電話・テキストメッセージ・SNS

アップデート(時々)

問題

攻撃者

- 20.

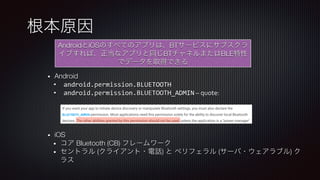

- 21.

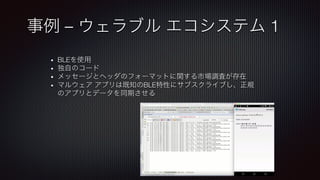

事例 – ウェラブルエコシステム 1

• BLEを使用

• 独自のコード

• メッセージとヘッダのフォーマットに関する市場調査が存在

• マルウェア アプリは既知のBLE特性にサブスクライブし、正規

のアプリとデータを同期させる

- 22.

- 23.

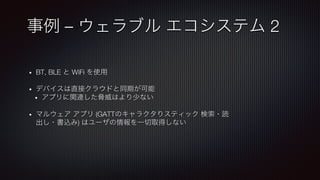

事例 – ウェラブルエコシステム 2

• BT, BLE と WiFi を使用!

• デバイスは直接クラウドと同期が可能

• アプリに関連した脅威はより少ない!

• マルウェア アプリ (GATTのキャラクタりスティック 検索・読

出し・書込み) はユーザの情報を一切取得しない

- 24.

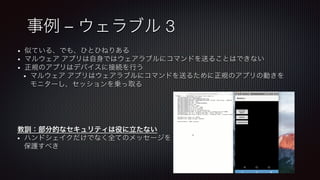

事例 – ウェラブル3

• 似ている、でも、ひとひねりある

• マルウェア アプリは自身ではウェアラブルにコマンドを送ることはできない

• 正規のアプリはデバイスに接続を行う

• マルウェア アプリはウェアラブルにコマンドを送るために正規のアプリの動きを

モニターし、セッションを乗っ取る

教訓:部分的なセキュリティは役に立たない

• ハンドシェイクだけでなく全てのメッセージを

保護すべき

- 25.

- 26.

マルウェアのPoC(Proof of Concept)

ウェアラブルデバイスは心拍数の

データをBLE上で継続的に送信

if ((charaProp | BluetoothGattCharacteristic.PROPERTY_NOTIFY) > 0) {

mNotifyCharacteristic = characteristic;

mBluetoothLeService.setCharacteristicNotification(

characteristic, true);

}

return true;

}

public void onCharacteristicChanged(BluetoothGatt gatt,

BluetoothGattCharacteristic characteristic) {

final byte[] data = characteristic.getValue();

...

if (characterstics.equals("558dfa01-4fa8-4105-9f02-4eaa93e62980"))

{

int[] dataArray = new int[data.length];

int i = 0;

for (byte b : data)

dataArray[i++] = b & 0xff;

int steps = ((dataArray[5] & 0xff) << 8) | (dataArray[4] & 0xff);

int calories = ((dataArray[13] & 0xff) << 8) | (dataArray[12] & 0xff);

int heartRate = dataArray[18];

System.out.println("malware: Steps = "+ steps +" , calories = “+

calories +", HearRate = “+heartRate);

}

}

マルウェア アプリは同じGATTプロ

ファイルをサブスクライブし、生

データを取得して有用な個人データ

に組み立てる

- 27.

• 行動データと運動モード

• 心拍数。カロリー、距離、皮膚温度、など

• 精密なGPSパターン = ユーザの居場所

• マルウェア アプリはリカバリ用のファームウェア

のイメージが無くてもデバイスをリカバリモードに

できる

• ユーザはデバイスをサービスセンターまで修理に

持っていかなくてはならない

• デバイス名の変更は一時的なDoSを引き起こす

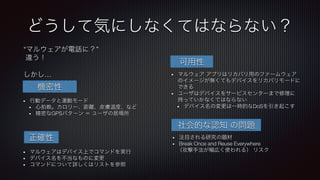

“マルウェアが電話に?”

違う!

しかし…

機密性

• マルウェアはデバイス上でコマンドを実行

• デバイス名を不当なものに変更

• コマンドについて詳しくはリストを参照

正確性

可用性

社会的な認知 の問題

• 注目される研究の題材

• Break Once and Reuse Everywhere

(攻撃手法が幅広く使われる) リスク

どうして気にしなくてはならない?

- 28.

- 29.

- 30.

- 31.

- 32.

- 33.

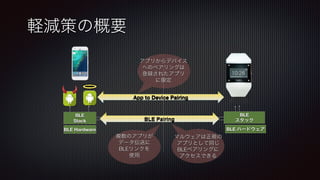

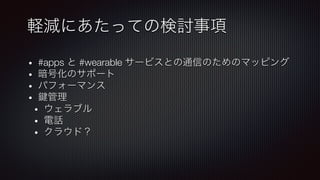

軽減策 — 現実

Webポータルと

サービス

サービス A

サービスB

サービスC

複数の信頼できるアプリが複数の信頼できる電話上に存在

クラウドベースの

アカウントと の

管理

ウェラブル デバイ

スは複数のアプリ

にサービスを提供

し得る

- 34.

- 35.

- 36.

- 37.

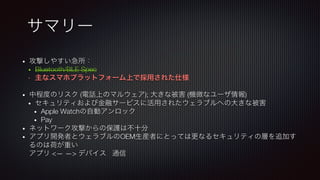

サマリー

• 攻撃しやすい急所:

• Bluetooth/BLESpec

• 主なスマホプラットフォーム上で採用された仕様

• 中程度のリスク (電話上のマルウェア); 大きな被害 (機微なユーザ情報)

• セキュリティおよび金融サービスに活用されたウェラブルへの大きな被害

• Apple Watchの自動アンロック

• Pay

• ネットワーク攻撃からの保護は不十分

• アプリ開発者とウェラブルのOEM生産者にとっては更なるセキュリティの層を追加す

るのは荷が重い!

アプリ <— —> デバイス 通信

- 38.

![マルウェアのPoC(Proof of Concept)

ウェアラブル デバイスは心拍数の

データをBLE上で継続的に送信

if ((charaProp | BluetoothGattCharacteristic.PROPERTY_NOTIFY) > 0) {

mNotifyCharacteristic = characteristic;

mBluetoothLeService.setCharacteristicNotification(

characteristic, true);

}

return true;

}

public void onCharacteristicChanged(BluetoothGatt gatt,

BluetoothGattCharacteristic characteristic) {

final byte[] data = characteristic.getValue();

...

if (characterstics.equals("558dfa01-4fa8-4105-9f02-4eaa93e62980"))

{

int[] dataArray = new int[data.length];

int i = 0;

for (byte b : data)

dataArray[i++] = b & 0xff;

int steps = ((dataArray[5] & 0xff) << 8) | (dataArray[4] & 0xff);

int calories = ((dataArray[13] & 0xff) << 8) | (dataArray[12] & 0xff);

int heartRate = dataArray[18];

System.out.println("malware: Steps = "+ steps +" , calories = “+

calories +", HearRate = “+heartRate);

}

}

マルウェア アプリは同じGATTプロ

ファイルをサブスクライブし、生

データを取得して有用な個人データ

に組み立てる](https://image.slidesharecdn.com/kavyaracharlandh-naropanthfinjp-final-171103042402/85/Kavya-racharla-ndh-naropanth_fin_jp-final-26-320.jpg)