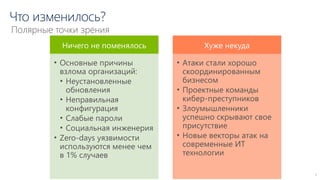

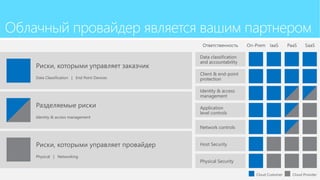

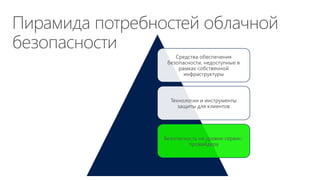

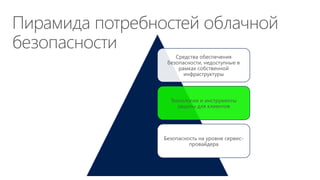

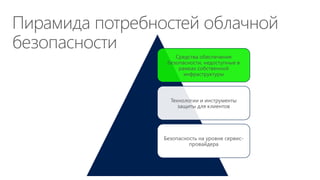

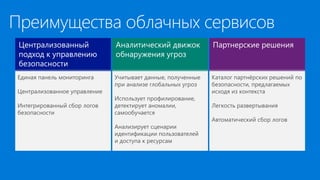

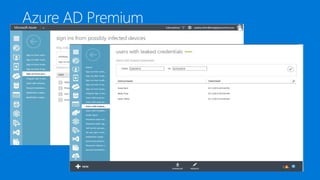

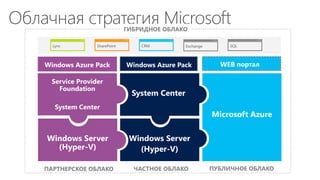

Документ обсуждает роль облачных сервисов в обеспечении безопасности и рассматривает основные угрозы в киберпространстве, такие как неправильная конфигурация и слабые пароли. Автор подчеркивает важность выбора подходящего облачного провайдера и необходимость понимания угроз, связанных с новыми технологиями. В заключение говорится о преимуществах облачных сервисов и предоставляемых защите решениях от компании Microsoft.