送信ドメイン認証SPF, DKIM, DMARCの復習と、BIMIや暗号技術であるMTA-STS, DANE, TLS-RPTを紹介し、それぞれの仕組みや具体的な設定方法について、詳しく掘り下げて説明します。

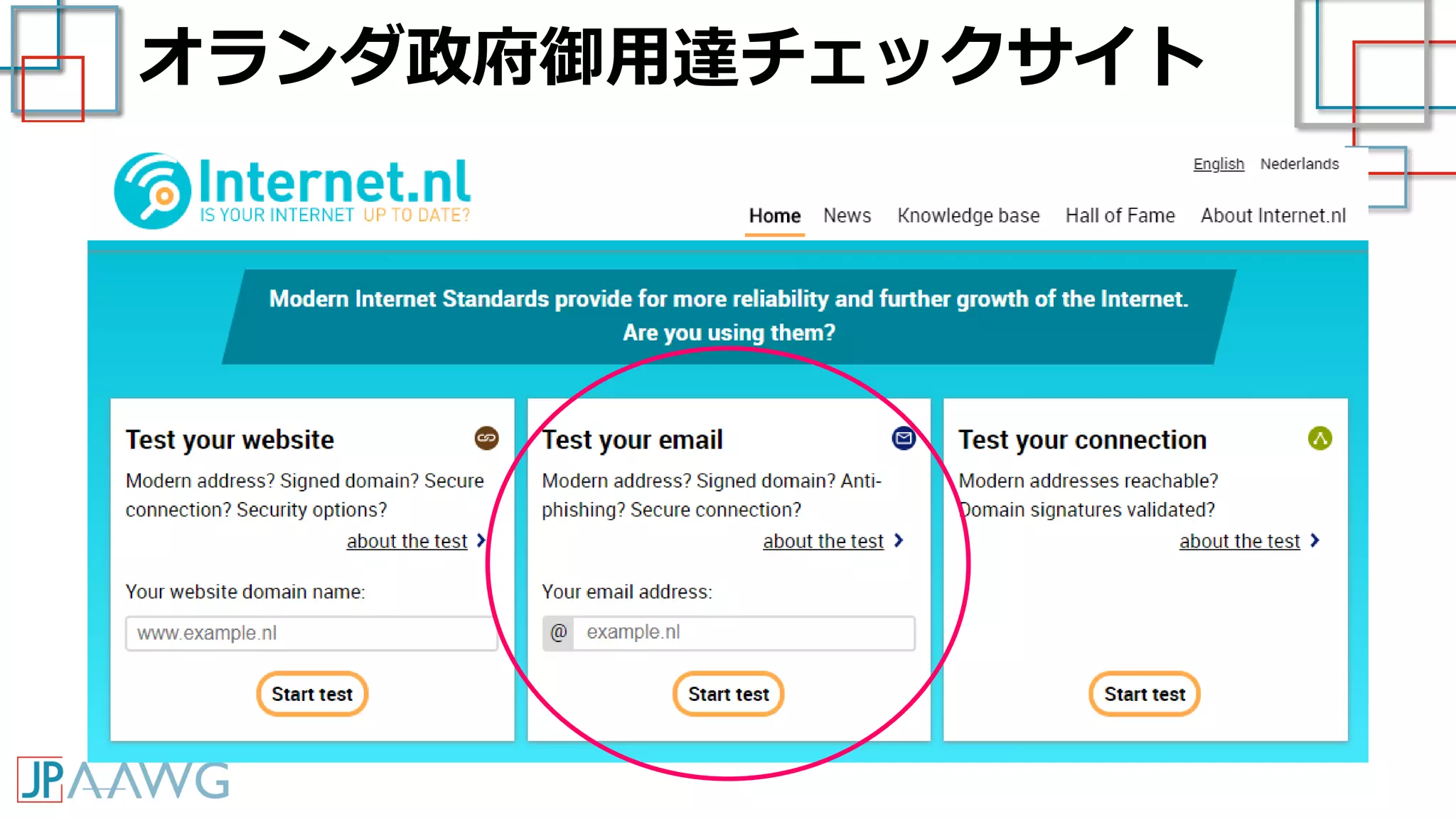

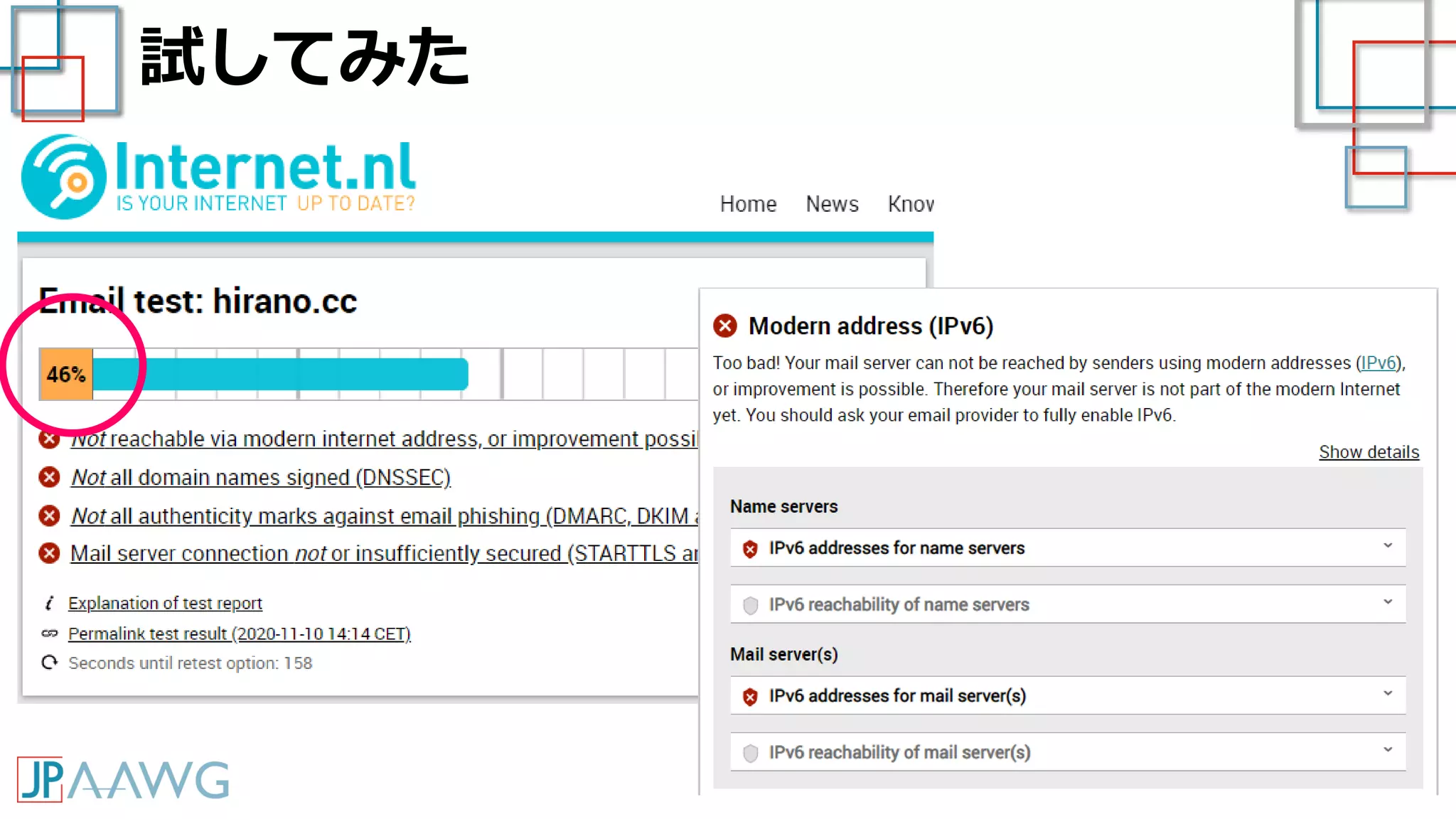

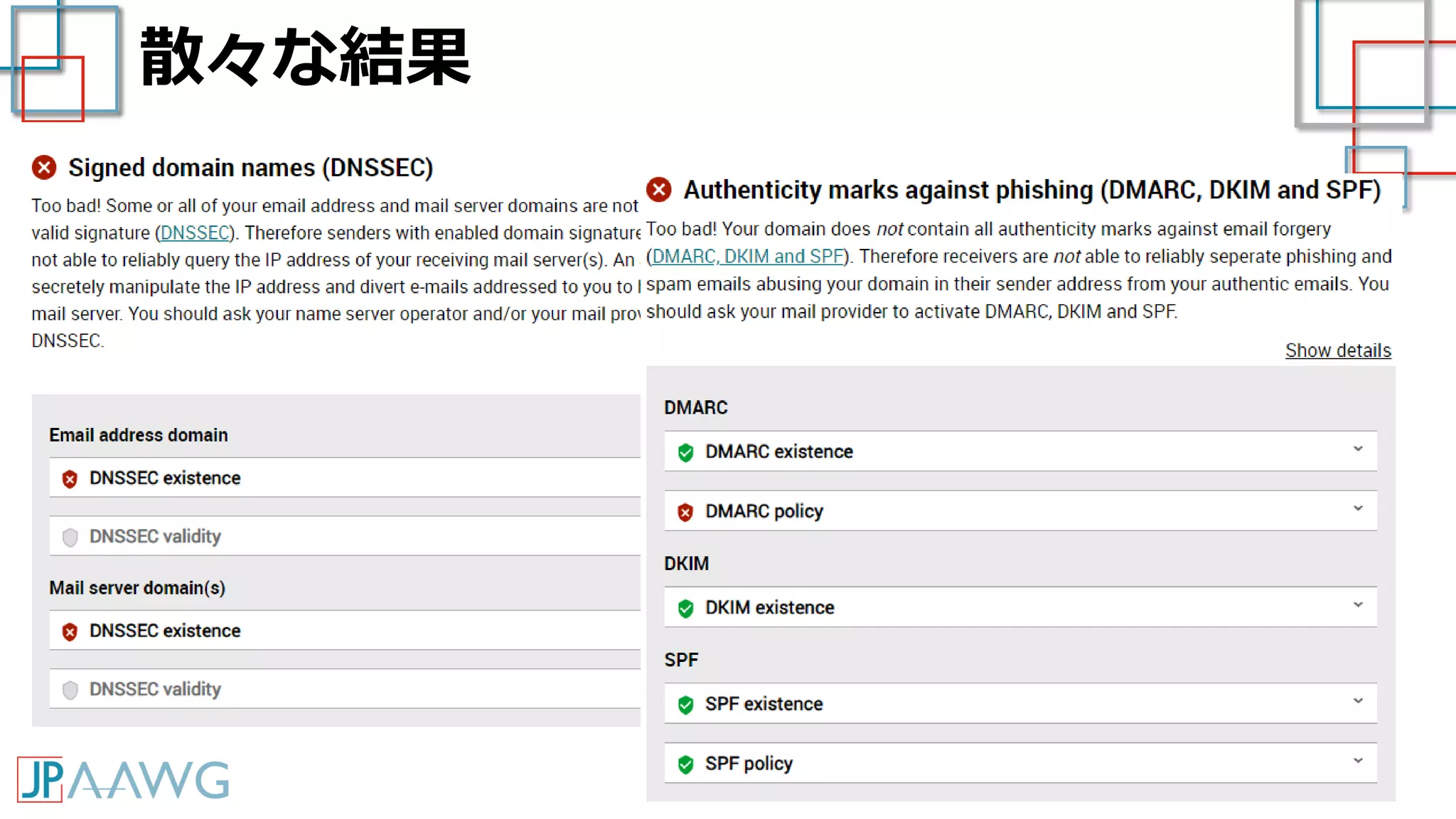

また、今回オランダ政府の運営するセキュリティチェックサイトInternet.nlで、上記の技術を使って100点を目指してかなり頑張ってみたのでその内容を共有したいと思います。

全体的な概要を知りたい方はもちろん、より深い内容を知りたいマニアの方もお待ちしております。

平野 善隆氏

株式会社クオリティア CS企画本部 チーフエンジニア

![TLS-RPT

• MTA-STSやDANEの結果のレポートを受け取れ

ます

• RFC8460 (2018/09)

[SMTP TLS Reporting]](https://image.slidesharecdn.com/b1-4deepdive-201125054740/75/B1-4-DeepDive-DMARC-MTA-STS-DANE-PASS-102-2048.jpg)

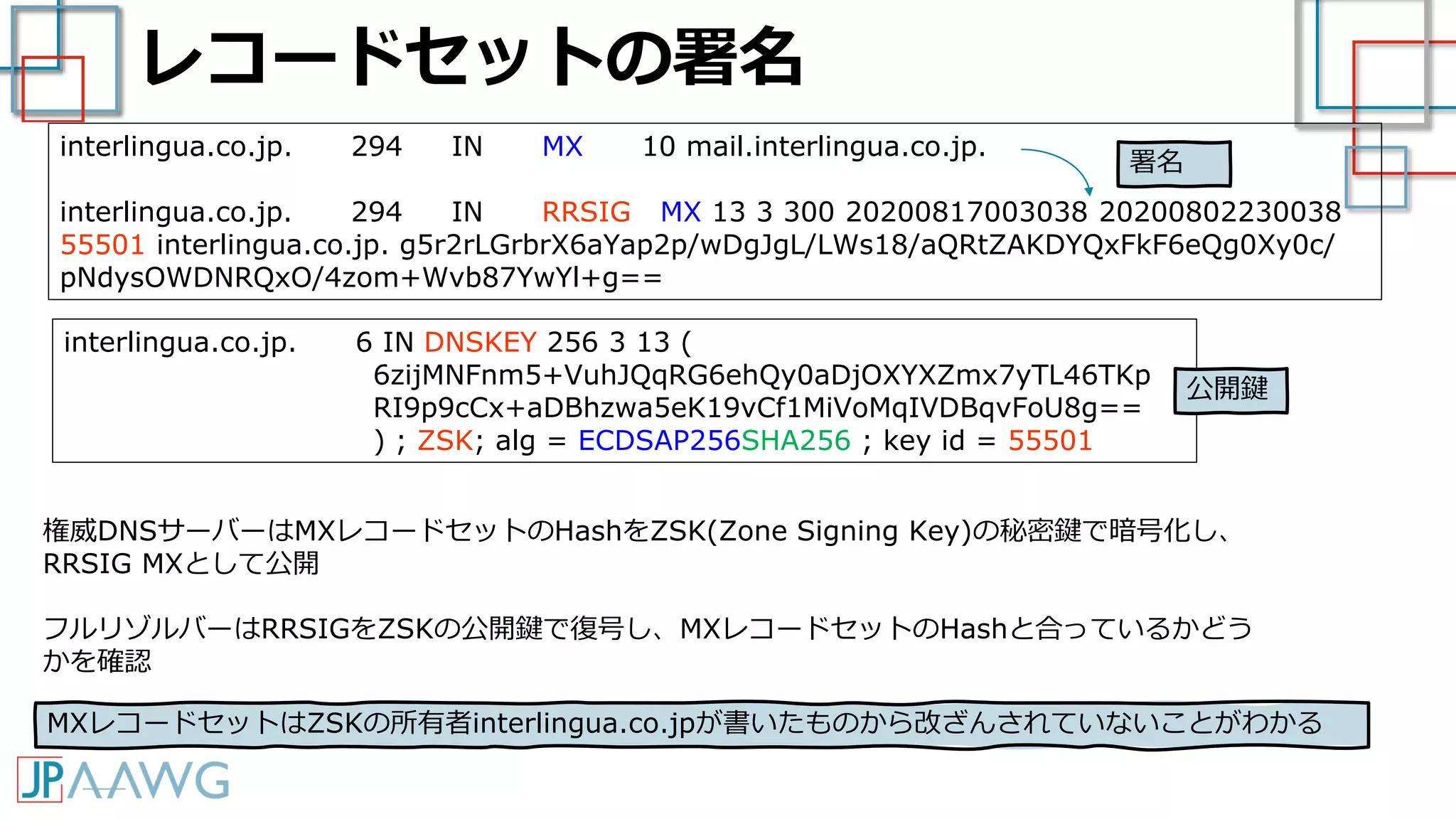

![レポートの例 (問題ない場合)

{

"organization-name": "Google Inc.",

"date-range": {

"start-datetime": "2020-09-07T00:00:00Z",

"end-datetime": "2020-09-07T23:59:59Z"

},

"contact-info": "smtp-tls-reporting@google.com",

"report-id": "2020-09-07T00:00:00Z_hirano.cc",

"policies": [

{

"policy": {

"policy-type": "sts",

"policy-string": [

"version: STSv1",

"mode: testing",

"max_age: 86400",

"mx: *.hirano.cc"

],

"policy-domain": "hirano.cc"

},

"summary": {

"total-successful-session-count": 5,

"total-failure-session-count": 0

}

}

]

}

成功 5通

失敗 0通](https://image.slidesharecdn.com/b1-4deepdive-201125054740/75/B1-4-DeepDive-DMARC-MTA-STS-DANE-PASS-104-2048.jpg)

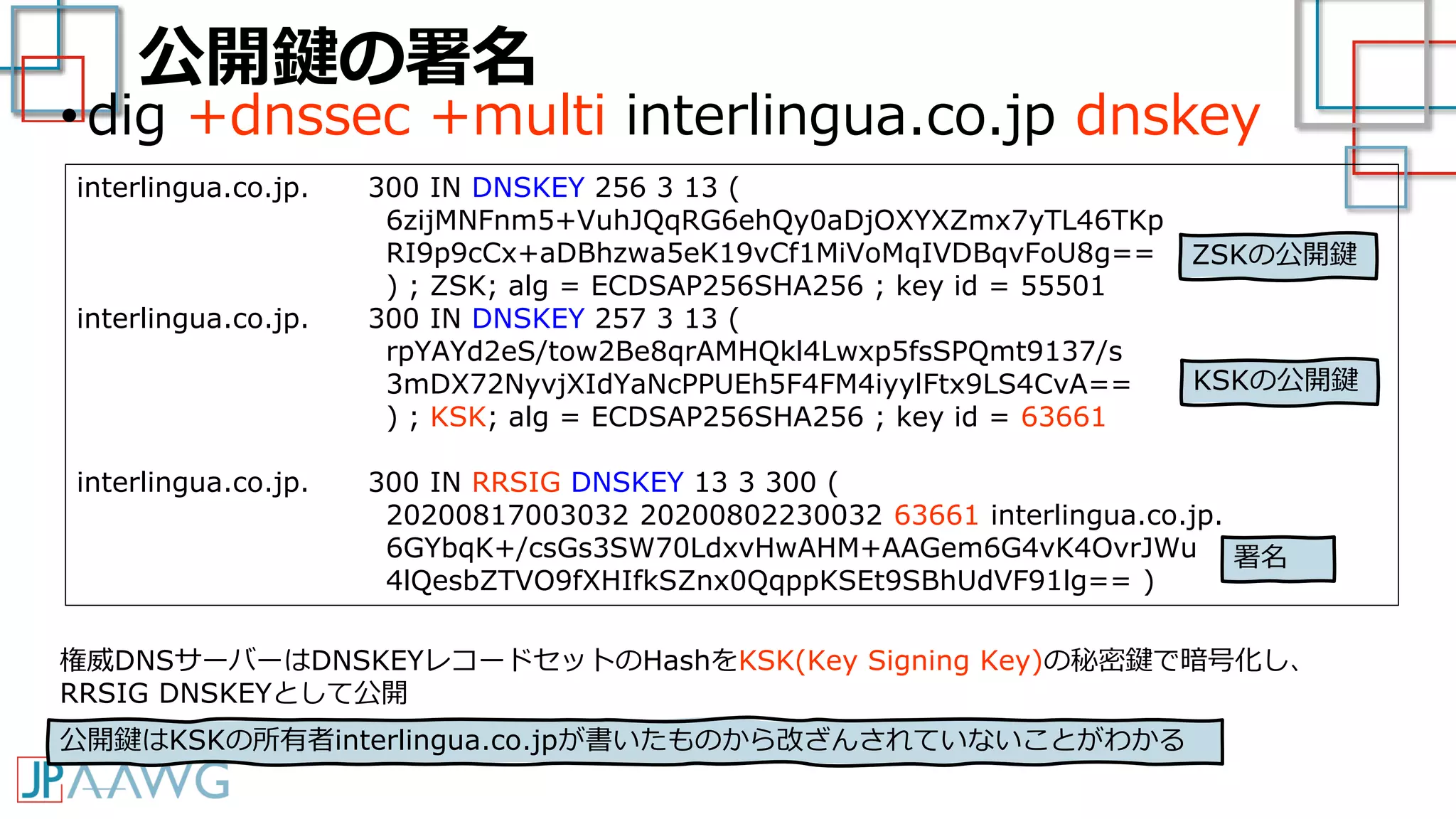

![レポートの例 (問題のある場合)

{

"organization-name": "Google Inc.",

"date-range": {

"start-datetime": "2019-10-01T00:00:00Z",

"end-datetime": "2019-10-01T23:59:59Z"

},

"contact-info": "smtp-tls-reporting@google.com",

"report-id": "2019-10-01T00:00:00Z_hirano.cc",

"policies": [

{

"policy": {

"policy-type": "sts",

"policy-string": [

"version: STSv1",

"mode: testing",

"max_age: 86400",

"mx: *.hirano.cc"

],

"policy-domain": "hirano.cc"

},

"summary": {

"total-successful-session-count": 0,

"total-failure-session-count": 55

},

失敗 55通

"failure-details": [

{

"result-type": "validation-failure",

"sending-mta-ip": "209.85.219.198",

"receiving-ip": "210.158.71.76",

"receiving-mx-hostname": "ah.hirano.cc",

"failed-session-count": 2

},

{

"result-type": "starttls-not-supported",

"sending-mta-ip": "209.85.222.201",

"receiving-ip": "210.158.71.76",

"receiving-mx-hostname": "ah.hirano.cc",

"failed-session-count": 1

},

.... 省略 ....

]

}

]

}](https://image.slidesharecdn.com/b1-4deepdive-201125054740/75/B1-4-DeepDive-DMARC-MTA-STS-DANE-PASS-105-2048.jpg)

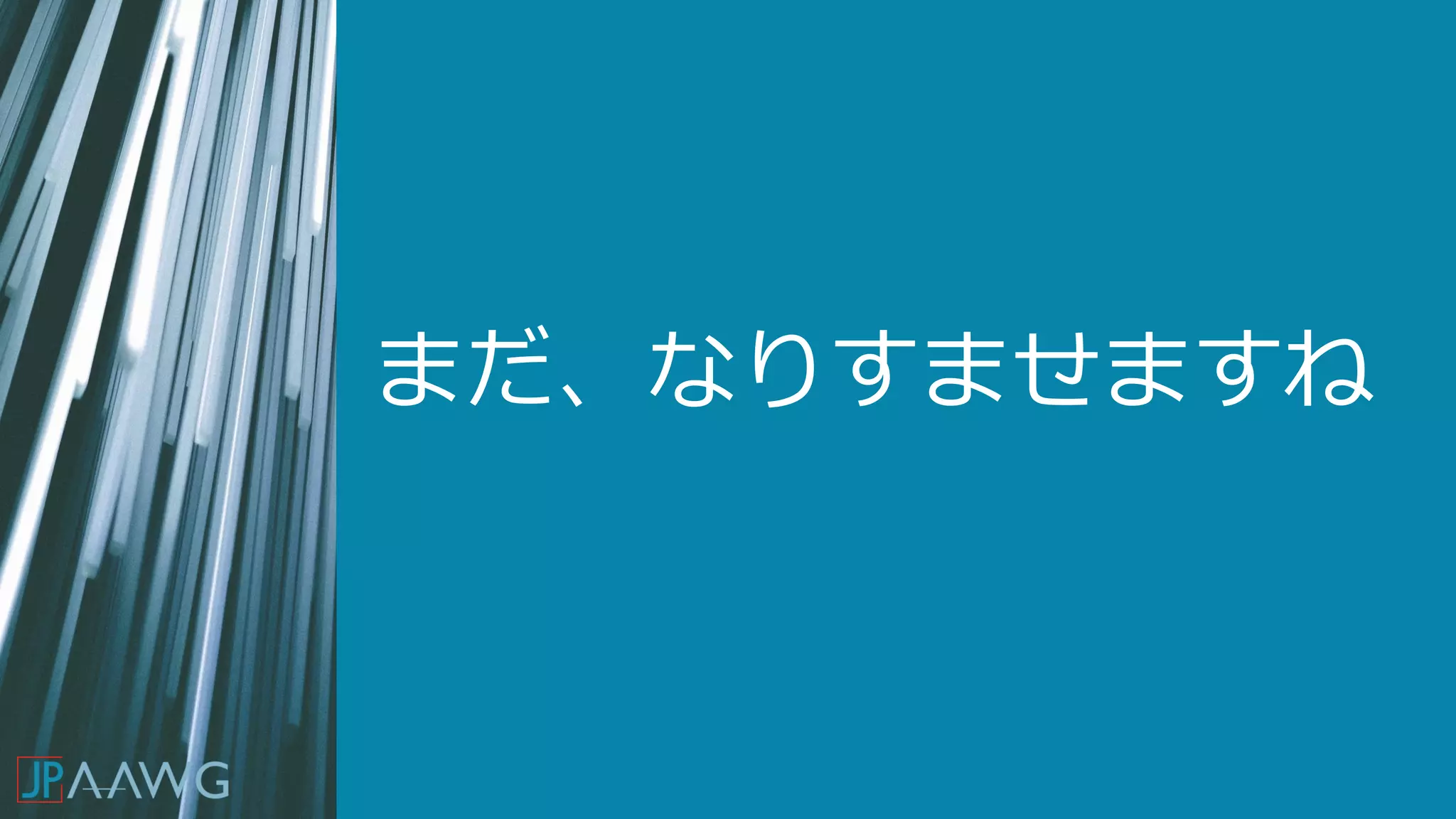

![ARCがあれば

arc=passですね。

Private Key

クオリティア

メーリングリスト

サーバ

ml.example.jp

ARC-Seal: i=1; cv=none; d=ml.example.jp;...

ARC-Message-Signature: i=1; d=ml.example.jp;

h=from:subject:dkim-signature:...

ARC-Authentication-Result: i=1; ml.example.jp;

dkim=pass; spf=pass; dmarc=pass

DKIM-Signature: v=1; d=qualitia.co.jp; b=abcdef・・・・

From: taro@qualitia.co.jp

Subject: [○○ML:1234]久しぶりの投稿

AR: dkim=fail, arc=pass

こんにちは。おひさしぶりです。

・・・・](https://image.slidesharecdn.com/b1-4deepdive-201125054740/75/B1-4-DeepDive-DMARC-MTA-STS-DANE-PASS-135-2048.jpg)