More Related Content

PDF

20191016 AWS Black Belt Online Seminar Amazon Route 53 Resolver PDF

20190326 AWS Black Belt Online Seminar Amazon CloudWatch PDF

20210526 AWS Expert Online マルチアカウント管理の基本 PDF

AWS Black Belt Techシリーズ Amazon VPC PDF

20180704(20190520 Renewed) AWS Black Belt Online Seminar Amazon Elastic File ... PDF

202110 AWS Black Belt Online Seminar AWS Site-to-Site VPN PDF

AWS Black Belt Online Seminar 2018 Amazon DynamoDB Advanced Design Pattern PDF

20191105 AWS Black Belt Online Seminar Amazon Route 53 Hosted Zone What's hot

PDF

20201118 AWS Black Belt Online Seminar 形で考えるサーバーレス設計 サーバーレスユースケースパターン解説 PDF

20191023 AWS Black Belt Online Seminar Amazon EMR PDF

20190320 AWS Black Belt Online Seminar Amazon EBS PDF

20190424 AWS Black Belt Online Seminar Amazon Aurora MySQL PDF

20190319 AWS Black Belt Online Seminar Amazon FSx for Windows Server PDF

20210126 AWS Black Belt Online Seminar AWS CodeDeploy PDF

20200219 AWS Black Belt Online Seminar オンプレミスとAWS間の冗長化接続 PDF

20190731 Black Belt Online Seminar Amazon ECS Deep Dive PDF

AWS Black Belt Online Seminar 2017 AWS Elastic Beanstalk PDF

20190828 AWS Black Belt Online Seminar Amazon Aurora with PostgreSQL Compatib... PDF

Kinesis + Elasticsearchでつくるさいきょうのログ分析基盤 PDF

PDF

20200422 AWS Black Belt Online Seminar Amazon Elastic Container Service (Amaz... PDF

AWS Black Belt Online Seminar AWS Direct Connect PDF

20200212 AWS Black Belt Online Seminar AWS Systems Manager PDF

AWS Well-Architected Security とベストプラクティス PDF

20190522 AWS Black Belt Online Seminar AWS Step Functions PDF

20200826 AWS Black Belt Online Seminar AWS CloudFormation PDF

AWS Black Belt Online Seminar 2017 Amazon DynamoDB PDF

20190514 AWS Black Belt Online Seminar Amazon API Gateway Similar to AWSではじめるDNSSEC

PDF

PDF

AWS Black Belt Techシリーズ Amazon Route53 PDF

[AWSマイスターシリーズ] Amazon Route53 PPTX

AmazonのDNSサービス Amazon Route 53の使いかたと裏側 PDF

[!注意! 2013年2月時点の資料] Amazon Web Services (AWS)について PDF

20190313 AWS Black Belt Online Seminar Amazon VPC Basic PDF

AWSのPCI DSSへの取り組みと 押さえておきたい耳寄り情報 More from Tomohiro Nakashima

PDF

PDF

PDF

脆弱性ハンドリングと耐える設計 -Vulnerability Response- PPTX

PDF

「グローバルプラットフォーマー問題」なにそれ?おいしいの? PPTX

なぜ私たちはシステムを侵害から守れないのか?~広く知って欲しい不都合なこと~ PPTX

広く知ってほしいDNSのこと ―とあるセキュリティ屋から見たDNS受難の10年間― PDF

改めて考える適材適所のDDoS対策~まだDDoSで消耗しているの?~ PDF

マルウェア流入対策のもうひと工夫~プロが厳選!低予算でもできる効果あるセキュリティ施策~ PPTX

JANOG39 脆弱性ハンドリングを楽にするBoF進行資料 PPTX

JANOG39 脆弱性ハンドリングを楽にするBoF頭出し資料 PDF

AWSではじめるDNSSEC

- 1.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

1

アマゾン ウェブ サービス ジャパン株式会社

セキュリティソリューションアーキテクト

中島 智広

AWSではじめるDNSSEC

Security-JAWS 【第20回】 勉強会

- 2.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

2

⾃⼰紹介

中島 智広(Tomohiro Nakashima)

AWS Security Solutions Architect

お客様のセキュリティの取り組みを

AWSアーキテクチャの視点からご⽀援

好きなAWSサービス

Amazon Route 53 / Amazon Route 53 Resolver

Background

DNSのセキュリティや運⽤技術の普及啓蒙に取り組む

⽇本DNSオペレーターズグループ(DNSOPS.JP)の運営メンバー

- 3.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

3

お話すること

• DNSSECとは何か?なぜ必要なのか?

• AWSにおけるDNSSECの利⽤⽅法

• はじめるにあたっての留意事項

https://aws.amazon.com/jp/about-aws/whats-

new/2020/12/announcing-amazon-route-53-support-dnssec/

お客様がAWSにおいて

DNSSECをはじめる足がかりを提供

- 4.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

4

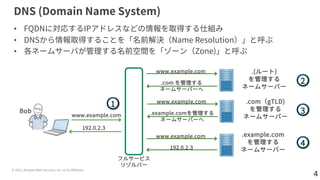

DNS (Domain Name System)

• FQDNに対応するIPアドレスなどの情報を取得する仕組み

• DNSから情報取得することを「名前解決(Name Resolution)」と呼ぶ

• 各ネームサーバが管理する名前空間を「ゾーン(Zone)」と呼ぶ

192.0.2.3

.example.com

を管理する

ネームサーバー

.com(gTLD)

を管理する

ネームサーバー

.(ルート)

を管理する

ネームサーバー

Bob

フルサービス

リゾルバー

www.example.com

.com を管理する

ネームサーバーへ

www.example.com

.example.comを管理する

ネームサーバーへ

www.example.com

192.0.2.3

www.example.com

1

2

3

4

- 5.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

5

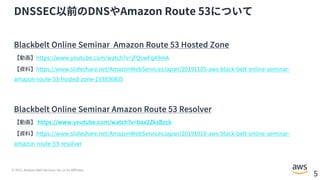

DNSSEC以前のDNSやAmazon Route 53について

Blackbelt Online Seminar Amazon Route 53 Hosted Zone

【動画】https://www.youtube.com/watch?v=jFQswFqA9mA

【資料】https://www.slideshare.net/AmazonWebServicesJapan/20191105-aws-black-belt-online-seminar-

amazon-route-53-hosted-zone-193836805

Blackbelt Online Seminar Amazon Route 53 Resolver

【動画】 https://www.youtube.com/watch?v=bax2ZksBzck

【資料】https://www.slideshare.net/AmazonWebServicesJapan/20191016-aws-black-belt-online-seminar-

amazon-route-53-resolver

- 6.

- 7.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

7

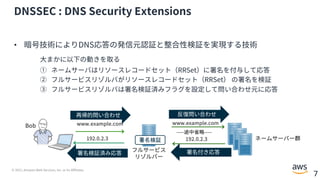

DNSSEC : DNS Security Extensions

• 暗号技術によりDNS応答の発信元認証と整合性検証を実現する技術

⼤まかに以下の動きを取る

① ネームサーバはリソースレコードセット(RRSet)に署名を付与して応答

② フルサービスリゾルバがリソースレコードセット(RRSet) の署名を検証

③ フルサービスリゾルバは署名検証済みフラグを設定して問い合わせ元に応答

ネームサーバー群

フルサービス

リゾルバー

www.example.com

192.0.2.3

192.0.2.3

www.example.com

再帰的問い合わせ

Bob

反復問い合わせ

----途中省略----

署名付き応答

署名検証済み応答

署名検証

- 8.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

8

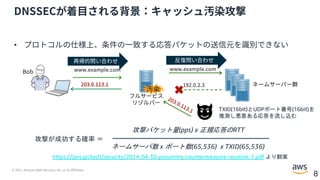

DNSSECが着⽬される背景:キャッシュ汚染攻撃

• プロトコルの仕様上、条件の⼀致する応答パケットの送信元を識別できない

ネームサーバー群

フルサービス

リゾルバー

www.example.com

192.0.2.3

203.0.113.1

www.example.com

再帰的問い合わせ

Bob

反復問い合わせ

TXID(16bit)とUDPポート番号(16bit)を

推測し悪意ある応答を流し込む

203.0.113.1

汚染

https://jprs.jp/tech/security/2014-04-30-poisoning-countermeasure-resolver-1.pdf より翻案

攻撃が成功する確率 =

攻撃パケット量(pps) x 正規応答のRTT

ネームサーバ数 x ポート数(65,536) x TXID(65,536)

- 9.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

9

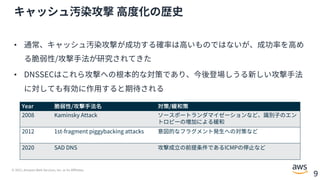

キャッシュ汚染攻撃 ⾼度化の歴史

• 通常、キャッシュ汚染攻撃が成功する確率は⾼いものではないが、成功率を⾼め

る脆弱性/攻撃⼿法が研究されてきた

• DNSSECはこれら攻撃への根本的な対策であり、今後登場しうる新しい攻撃⼿法

に対しても有効に作⽤すると期待される

Year 脆弱性/攻撃⼿法名 対策/緩和策

2008 Kaminsky Attack ソースポートランダマイゼーションなど、識別⼦のエン

トロピーの増加による緩和

2012 1st-fragment piggybacking attacks 意図的なフラグメント発⽣への対策など

2020 SAD DNS 攻撃成⽴の前提条件であるICMPの停⽌など

- 10.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

10

DNSSECの普及状況

たとえば、

• .gov(⽶国政府機関)では全てのドメインがDNSSECに対応

• 世界の状況(APNIC調べ)

https://stats.labs.apnic.net/dnssec

• ⽇本国内の状況(⽇本DNSオペレーターズグループ調べ)

政府機関、⾦融機関、TOPIX銘柄企業などの切り⼝での調査

https://dnsops.jp/stats/dnssecjp/

- 11.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

11

DNSSECの有効化を検討するべきお客様

• コンプライアンスや調達要件でDNSSECが明記されているお客様

• DNSに⾼いセキュリティを求めるミッションクリティカルなお客様

• 今後発⾒されうるDNSの脆弱性や攻撃⼿法へプロアクティブに対応したいお客様

• DNSSECを前提としたアプリケーションのニーズがあるお客様

• その他、セキュリティ技術に関⼼のあるお客様

- 12.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

12

AWSにおけるDNSSECの利⽤⽅法

- 13.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

13

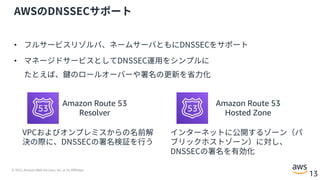

AWSのDNSSECサポート

• フルサービスリゾルバ、ネームサーバともにDNSSECをサポート

• マネージドサービスとしてDNSSEC運⽤をシンプルに

たとえば、鍵のロールオーバーや署名の更新を省⼒化

Amazon Route 53

Resolver

Amazon Route 53

Hosted Zone

VPCおよびオンプレミスからの名前解

決の際に、DNSSECの署名検証を⾏う

インターネットに公開するゾーン(パ

ブリックホストゾーン)に対し、

DNSSECの署名を有効化

- 14.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

14

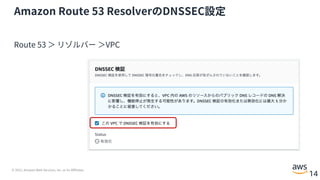

Amazon Route 53 ResolverのDNSSEC設定

Route 53 > リゾルバー >VPC

- 15.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

15

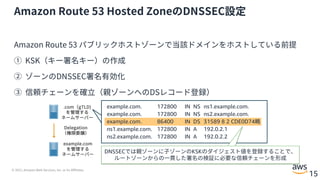

Amazon Route 53 Hosted ZoneのDNSSEC設定

Amazon Route 53 パブリックホストゾーンで当該ドメインをホストしている前提

① KSK(キー署名キー)の作成

② ゾーンのDNSSEC署名有効化

③ 信頼チェーンを確⽴(親ゾーンへのDSレコード登録)

example.com

を管理する

ネームサーバー

.com(gTLD)

を管理する

ネームサーバー

Delegation

(権限委譲)

example.com. 172800 IN NS ns1.example.com.

example.com. 172800 IN NS ns2.example.com.

example.com. 86400 IN DS 31589 8 2 CDE0D74略

ns1.example.com. 172800 IN A 192.0.2.1

ns2.example.com. 172800 IN A 192.0.2.2

DNSSECでは親ゾーンに⼦ゾーンのKSKのダイジェスト値を登録することで、

ルートゾーンからの⼀貫した署名の検証に必要な信頼チェーンを形成

- 16.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

16

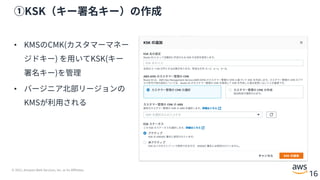

①KSK(キー署名キー)の作成

• KMSのCMK(カスタマーマネー

ジドキー) を⽤いてKSK(キー

署名キー)を管理

• バージニア北部リージョンの

KMSが利⽤される

- 17.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

17

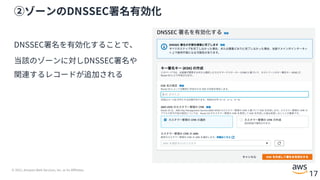

②ゾーンのDNSSEC署名有効化

DNSSEC署名を有効化することで、

当該のゾーンに対しDNSSEC署名や

関連するレコードが追加される

- 18.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

18

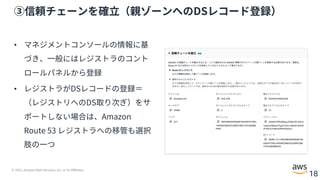

③信頼チェーンを確⽴(親ゾーンへのDSレコード登録)

• マネジメントコンソールの情報に基

づき、⼀般にはレジストラのコント

ロールパネルから登録

• レジストラがDSレコードの登録=

(レジストリへのDS取り次ぎ)をサ

ポートしない場合は、Amazon

Route 53 レジストラへの移管も選択

肢の⼀つ

- 19.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

19

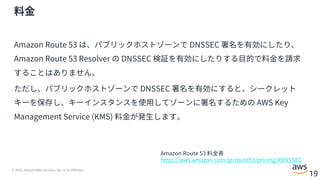

料⾦

Amazon Route 53 は、パブリックホストゾーンで DNSSEC 署名を有効にしたり、

Amazon Route 53 Resolver の DNSSEC 検証を有効にしたりする⽬的で料⾦を請求

することはありません。

ただし、パブリックホストゾーンで DNSSEC 署名を有効にすると、シークレット

キーを保存し、キーインスタンスを使⽤してゾーンに署名するための AWS Key

Management Service (KMS) 料⾦が発⽣します。

Amazon Route 53 料⾦表

https://aws.amazon.com/jp/route53/pricing/#DNSSEC

- 20.

- 21.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

21

DNSSEC署名の有効化に際して押さえるべきポイント

• 暗号技術の導⼊に伴うオペレーションの⼿間やコストの増加

• 不適切なオペレーションにより名前解決ができなくなる可能性あり

• マネージドサービスの利⽤にあってもDNS/DNSSECそのものの理解が望ましい

- 22.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

22

オペレーションに際してはキャッシュ時間を必ず考慮

• DNSSECのオペレーションでは鍵や署名のTTL(キャッシュ時間)の考慮が重要

• 影響の⼤きい操作はマネジメントコンソールのウィザードにて注意喚起

• 厳密にはRFC7583 DNSSEC Key Rollover Timing Considerationを参照

RFC7583 DNSSEC Key Rollover Timing Consideration

https://tools.ietf.org/html/rfc7583

注意喚起の例

- 23.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

23

おわりに

• DNSSECの有効化により名前解決のセキュリティが⾼まる

• Amazon Route 53 Resolver / Hosted ZoneのDNSSECサポートにより、

煩雑と⾔われるDNSSECの運⽤がよりシンプルに、より⾝近に

• まず関⼼を持ってDNSSECに触れてみませんか?はじめてみませんか?

- 24.

© 2021, AmazonWeb Services, Inc. or its Affiliates.

24

References

Amazon Route 53ドメインのDNSSEC設定

https://docs.aws.amazon.com/Route53/latest/DeveloperGuide/dns-configuring-dnssec.html

Amazon Route 53 DNSSEC検証の有効化

https://docs.aws.amazon.com/ja_jp/Route53/latest/DeveloperGuide/resolver-dnssec-validation.html

⽇本レジストリサービス DNSSEC関連情報

https://jprs.jp/dnssec/documents1.html

DNSSECジャパン 資料

https://dnssec.jp/index.html?page_id=96

- 25.