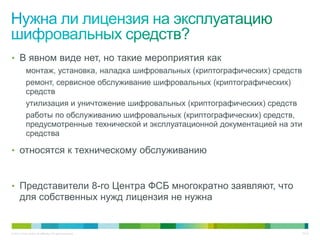

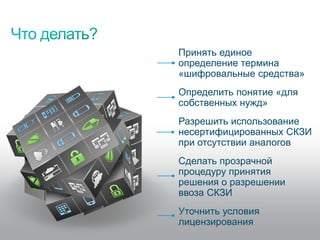

Документ рассматривает сложности регулирования криптографии в России, акцентируя внимание на необходимости лицензирования и сертификации шифровальных средств, которые контролируются ФСБ. Обсуждаются вопросы правовой неясности, терминологии и модели угроз в бизнесе, а также старые и новые нормы законодательства, касающиеся криптографии. Также упоминаются последствия несоблюдения норм и необходимость прозрачности в процедурах регулирования.