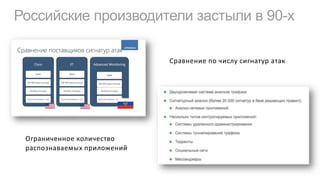

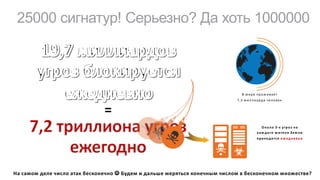

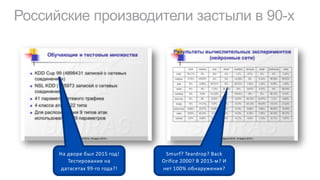

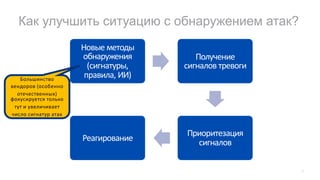

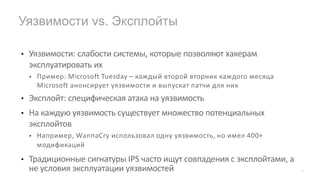

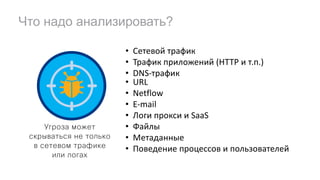

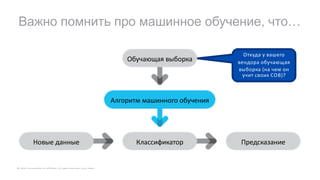

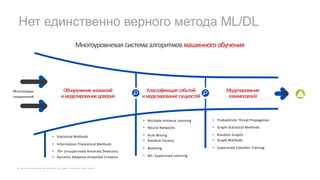

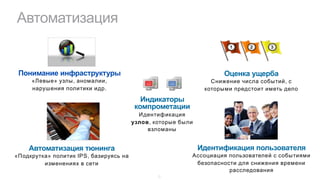

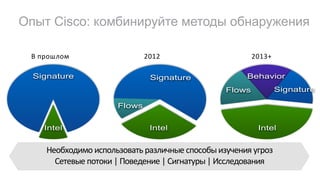

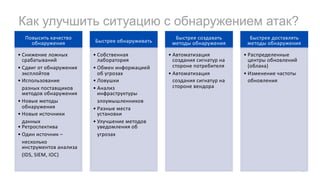

Документ рассматривает развитие и недостатки систем обнаружения вторжений (IDS) с конца 90-х годов до 2018 года, подчеркивая, что традиционные методы становятся менее эффективными в условиях быстро меняющихся атак. Приводятся примеры эволюции методов атаки и возможные новые подходы к обнаружению с использованием машинного обучения и анализа поведения. Делается вывод о важности комплексного подхода к обнаружению угроз, учитывающего различные источники данных и новейшие технологии.