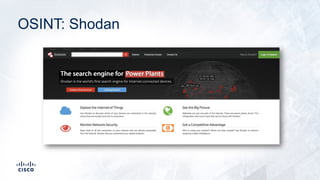

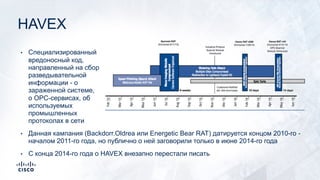

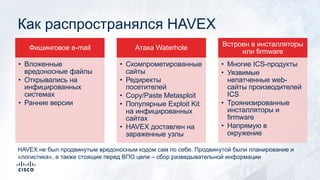

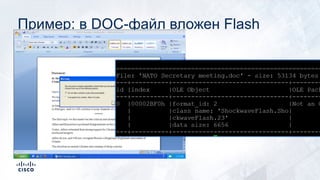

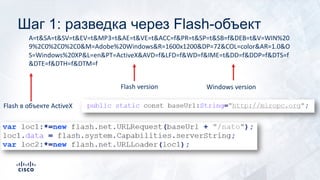

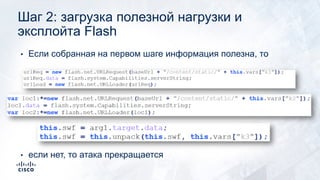

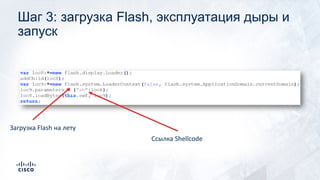

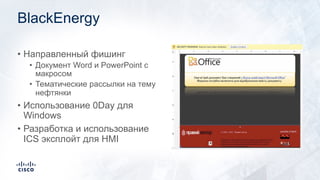

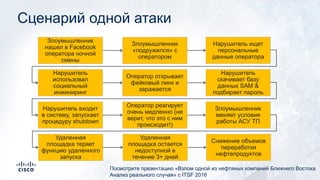

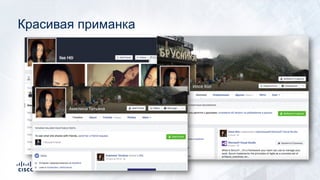

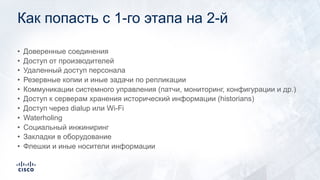

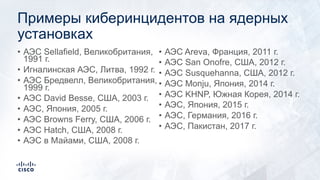

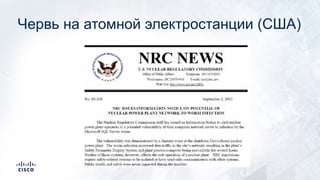

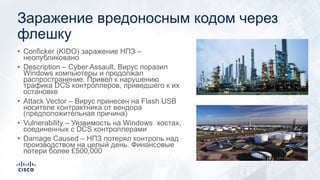

Документ описывает анатомию кибератак на системы управления технологическими процессами (АСУ ТП), включая стратегии злоумышленников, этапы атаки и примеры реальных инцидентов. Он выделяет сложность защиты таких систем и необходимость учитывать социальный инжиниринг и технические уязвимости. Также представлены примеры известных атак, включая Stuxnet и Havex, с акцентом на методы распространения вредоносного кода.