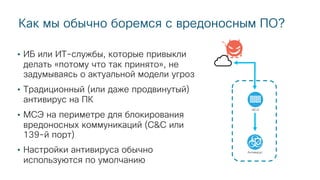

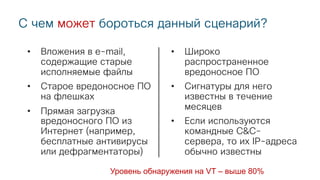

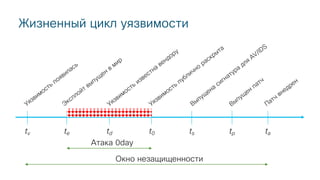

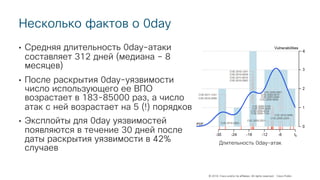

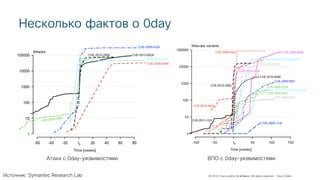

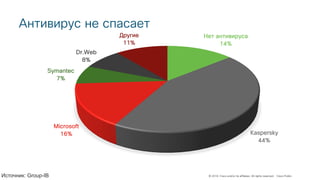

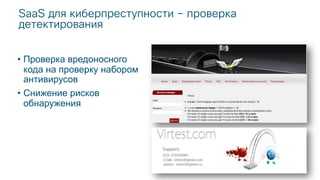

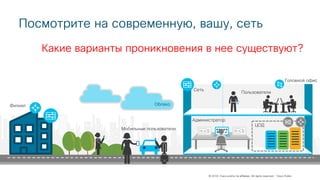

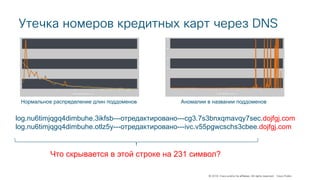

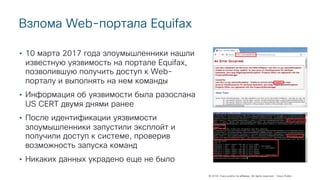

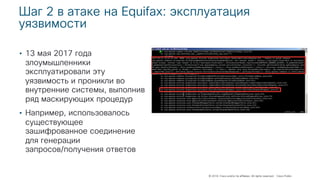

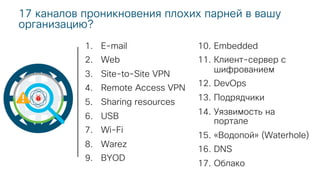

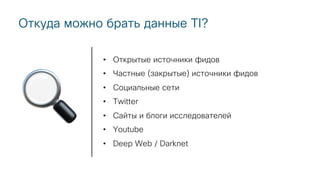

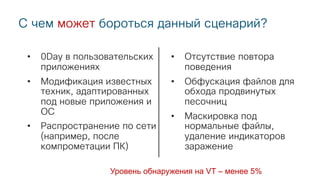

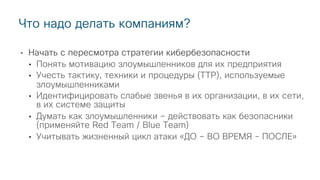

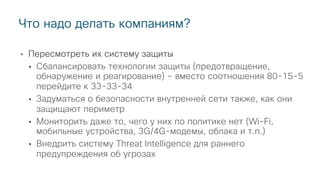

Документ рассматривает вопросы кибербезопасности, включая методы борьбы с вредоносным ПО и уязвимостями. Особое внимание уделяется 0-day уязвимостям, их последствиям и методам выявления угроз. Также описываются успешные примеры атак на крупные компании и основные векторы проникновения в системы.