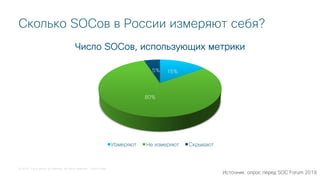

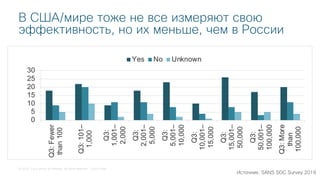

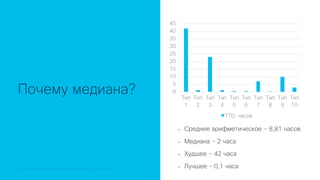

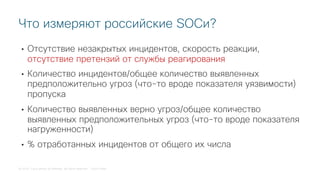

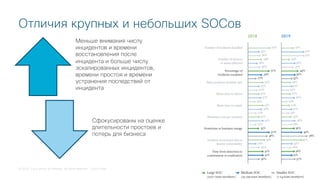

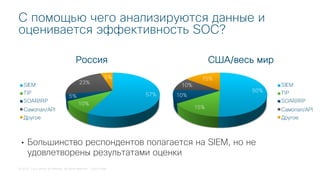

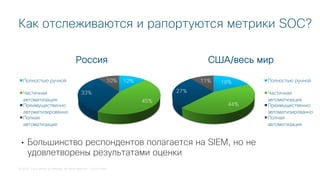

Документ анализирует эффективность центров управления безопасностью (SOC) в России через призму использования метрик для оценки их работы. Он сравнивает подходы российских SOC с зарубежными, подчеркивая различия в измерении инцидентов и временных метрик, а также обращает внимание на проблему манипуляции метриками. В статье также рассматриваются примеры эффективных метрик и инструментария для оценки работы SOC.