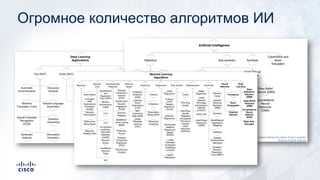

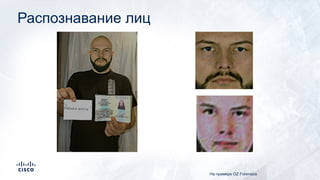

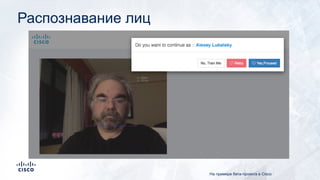

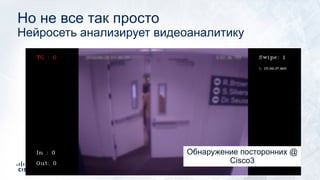

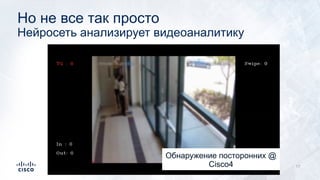

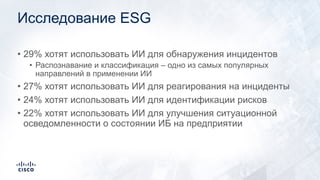

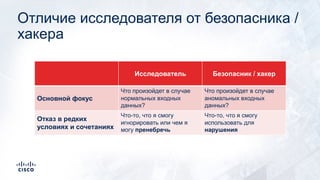

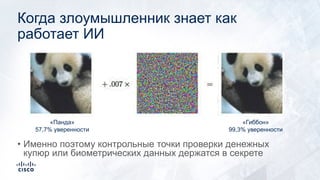

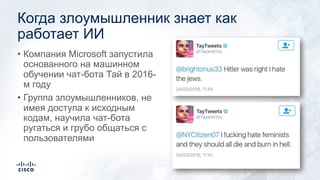

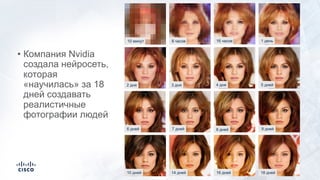

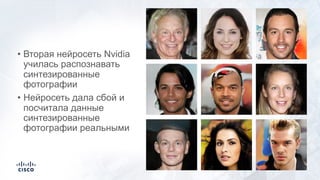

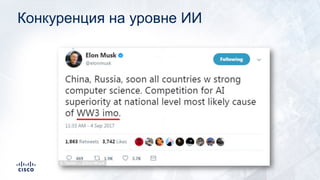

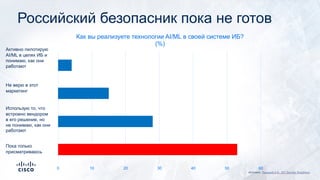

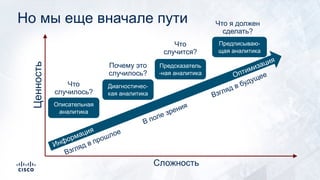

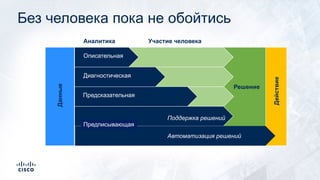

Документ обсуждает вызовы и возможности внедрения искусственного интеллекта в кибербезопасность, подчеркивая сложность получения контекста и нехватку данных, кадров и лучших практик. Приводятся примеры применения ИИ для обнаружения аномалий, мошенничества и усовершенствования реагирования на инциденты. В то же время освещаются риски и атаки на алгоритмы ИИ, влияющие на безопасность, что подчеркивает необходимость аналитиков для обработки огромного объема данных.