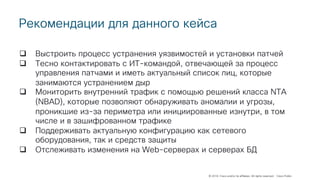

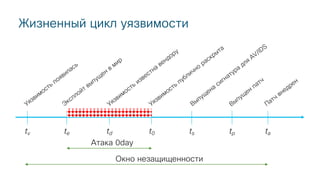

Документ описывает различные способы проникновения во внутренние сети компаний, анализируя примеры крупных инцидентов, таких как взлом Equifax и British Airways. Он выделяет ключевые этапы атак, методы эксплуатации уязвимостей и их последствия, а также предлагает рекомендации по улучшению защиты и мониторинга сетевой инфраструктуры. Основное внимание уделяется процессам управления уязвимостями, мониторингу трафика и сегментации сети для предотвращения несанкционированного доступа.

![© 2018 Cisco and/or its affiliates. All rights reserved. Cisco Public

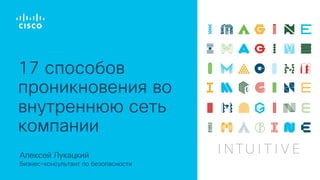

Кампания DNSpionage

Клиент ⇒ RoyNGBDVIAA0[.]0ffice36o[.]com

0GTx00

base32 Возврат IP-адреса 100.105.114.0 ⇒ клиент

dirx00

ASCII

gLtAGJDVIAJAKZXWY000[.]0ffice36o[.]com -> GJDVIAJAKZXWY000 -> “2GTx01 Vol»

TwGHGJDVIATVNVSSA000[.]0ffice36o[.]com -> GJDVIATVNVSSA000 -> «2GTx02 ume»

1QMUGJDVIA3JNYQGI000[.]0ffice36o[.]com -> GJDVIA3JNYQGI000 -> «2GTx03 in d»

iucCGJDVIBDSNF3GK000[.]0ffice36o[.]com -> GJDVIBDSNF3GK000 -> «2GTx04 rive»

viLxGJDVIBJAIMQGQ000[.]0ffice36o[.]com -> GJDVIBJAIMQGQ000 -> «2GTx05 C h»](https://image.slidesharecdn.com/17attackvectors-200305204308/85/17-39-320.jpg)

![© 2018 Cisco and/or its affiliates. All rights reserved. Cisco Public

Locky: обнаружение инфраструктуры

злоумышленника

СЕНТЯБРЬ 12-26 ДНЕЙ

Umbrella

АВГУСТ 17

LOCKY

*.7asel7[.]top

?

Domain → IP

Ассоциация

?

IP → Sample

Ассоциация

?

IP → Network

Ассоциация

?

IP → Domain

Ассоциация

?

WHOIS

Ассоциация

?

Network → IP

Ассоциация](https://image.slidesharecdn.com/17attackvectors-200305204308/85/17-71-320.jpg)

![© 2018 Cisco and/or its affiliates. All rights reserved. Cisco Public

91.223.89.201185.101.218.206

600+

Threat Grid files

SHA256:0c9c328eb66672e

f1b84475258b4999d6df008

*.7asel7[.]top LOCKY

Domain → IP

Ассоциация

AS 197569IP → Network

Ассоциация

1,000+

DGA domains

ccerberhhyed5frqa[.]8211fr[.]top

IP → Domain

Ассоциация

IP → Sample

Ассоциация

CERBER](https://image.slidesharecdn.com/17attackvectors-200305204308/85/17-72-320.jpg)

![© 2018 Cisco and/or its affiliates. All rights reserved. Cisco Public

-26 DAYS AUG 21

Umbrella

JUL 18

JUL 21

Umbrella

JUL 14

jbrktqnxklmuf[.]info

mhrbuvcvhjakbisd[.]xyz

LOCKY

LOCKY

DGA

Network → Domain

Ассоциация

DGA

Угроза обнаружена в

день регистрации домена

Угроза обнаружена до

регистрации домена.

ДОМЕН

ЗАРЕГИСТРИРОВАН

JUL 22](https://image.slidesharecdn.com/17attackvectors-200305204308/85/17-73-320.jpg)