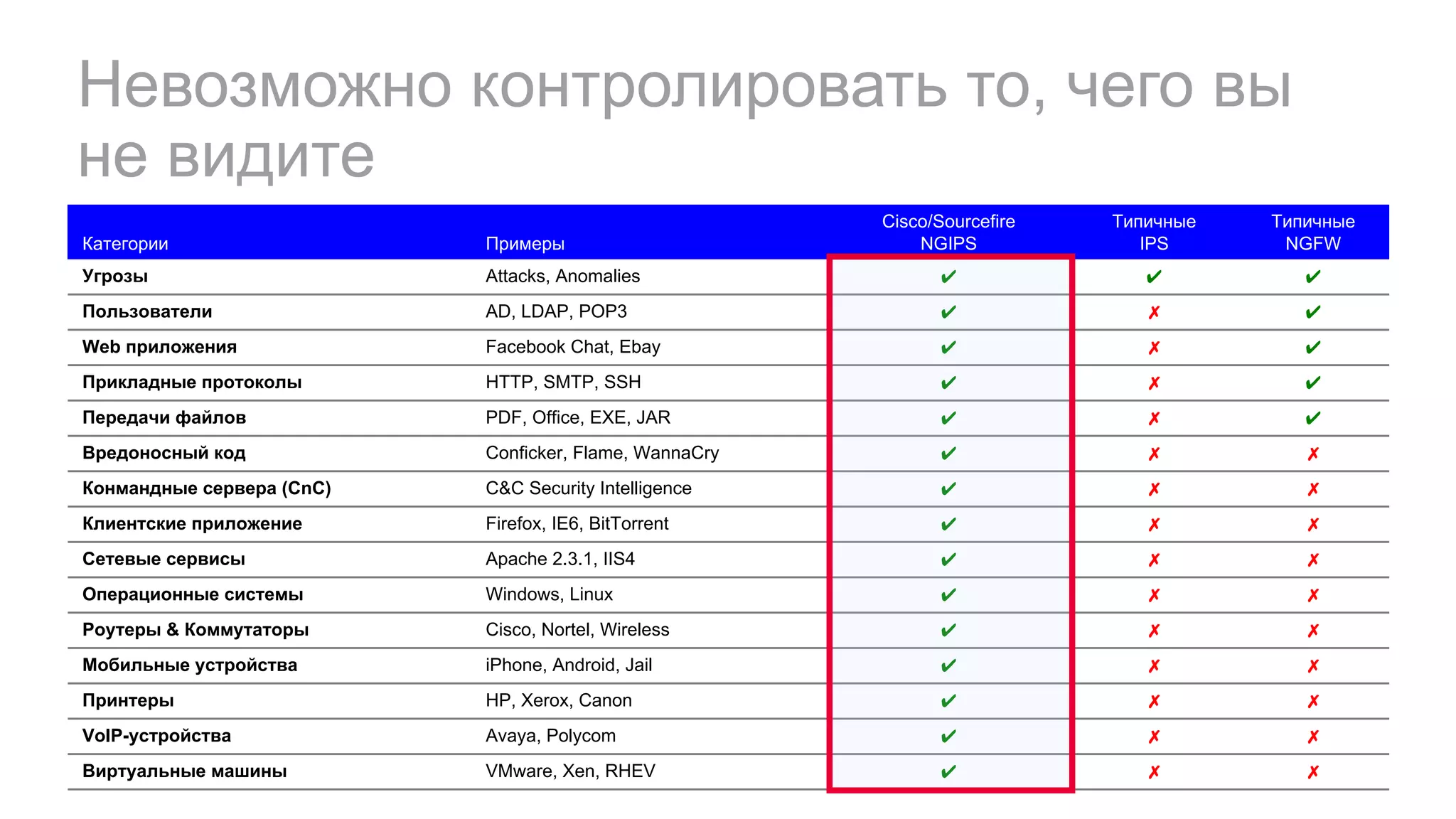

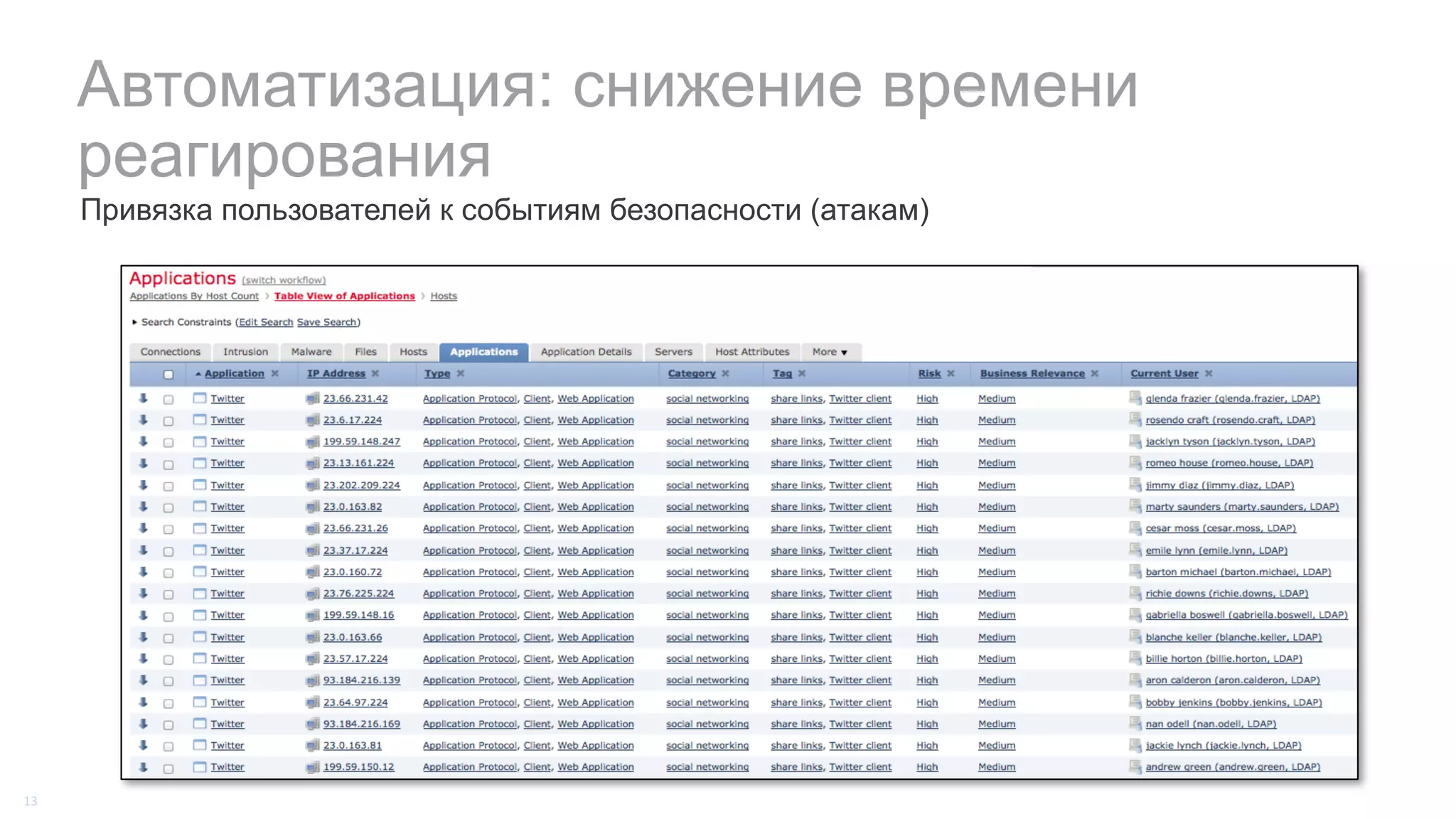

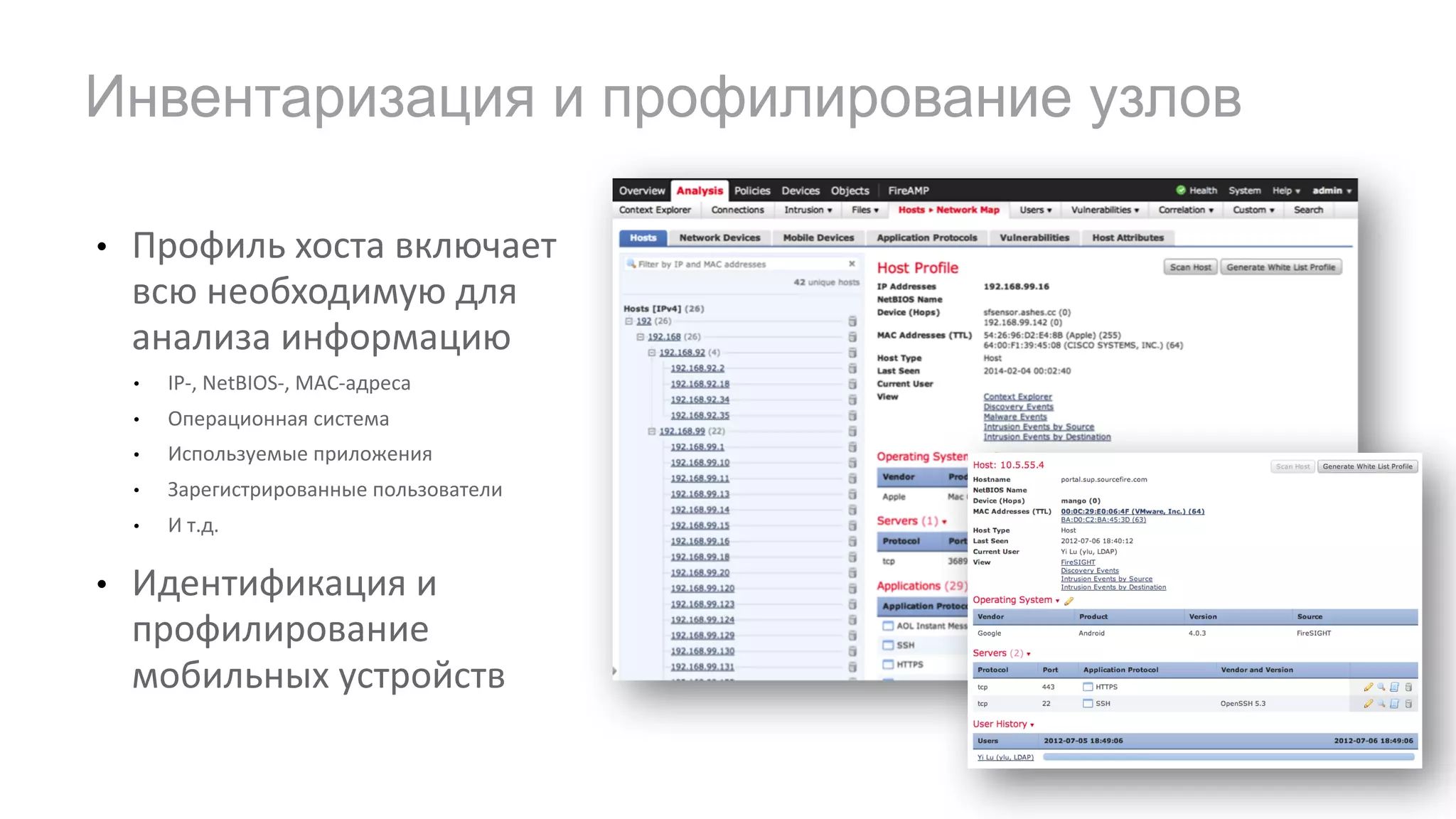

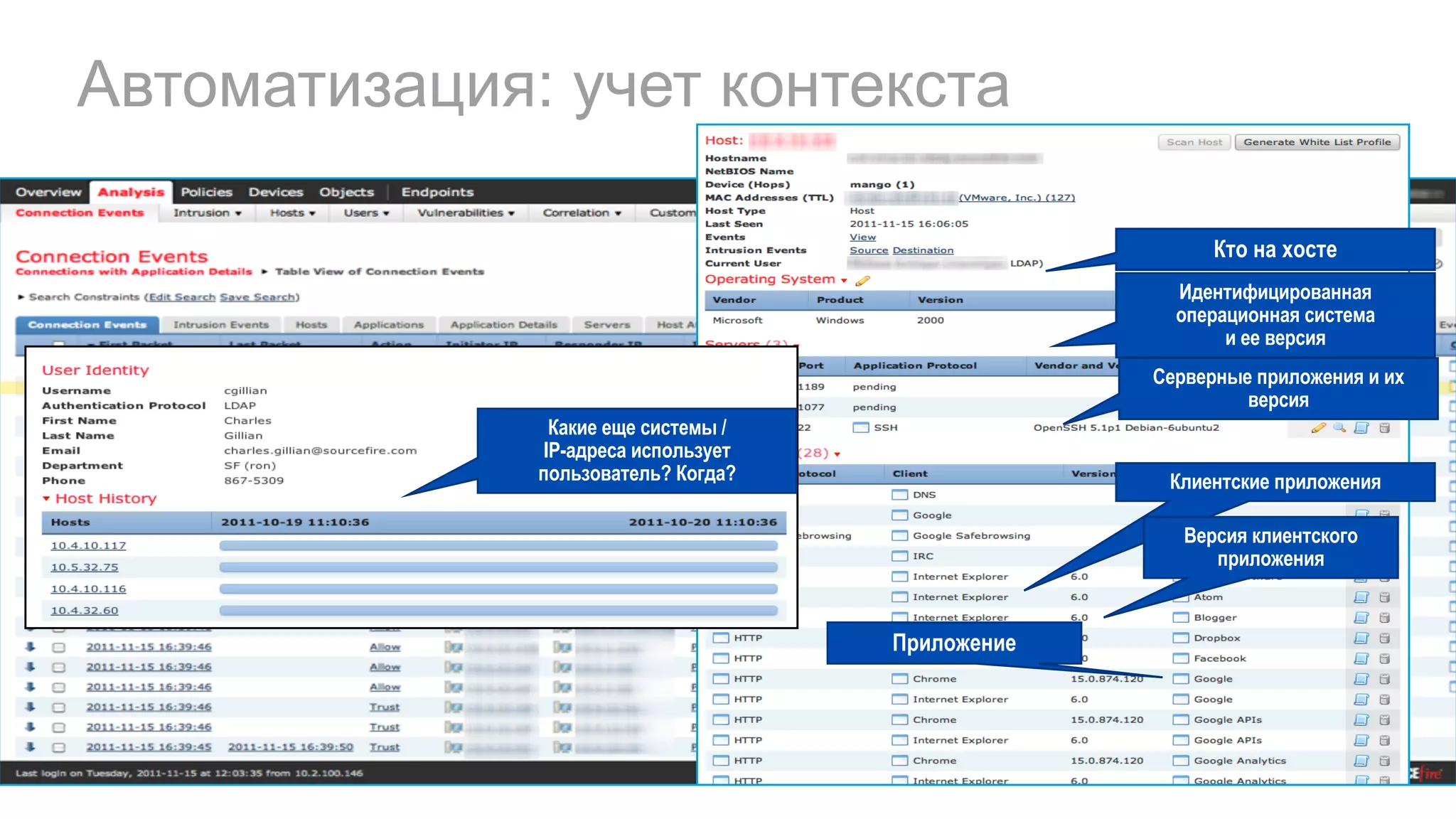

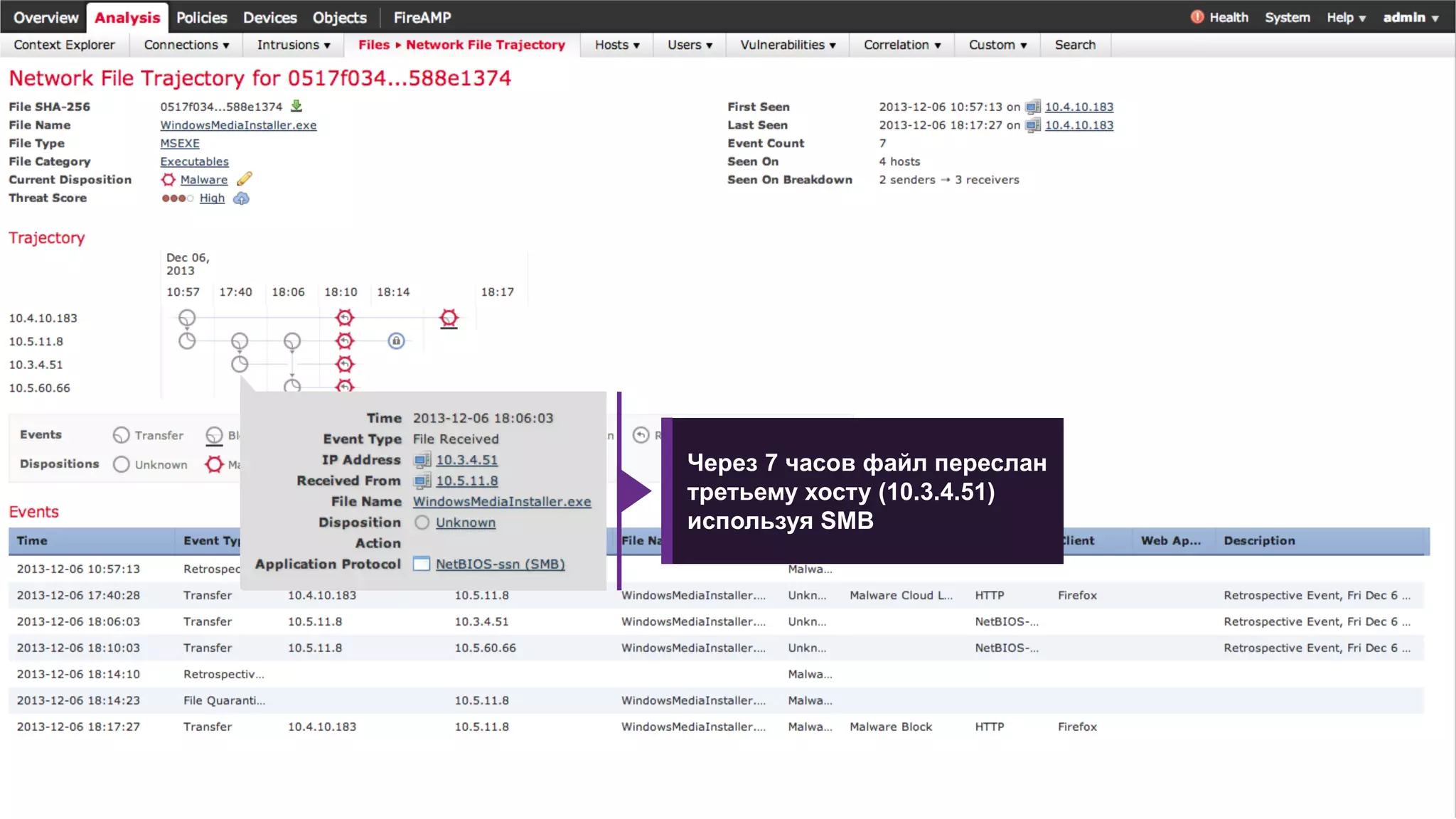

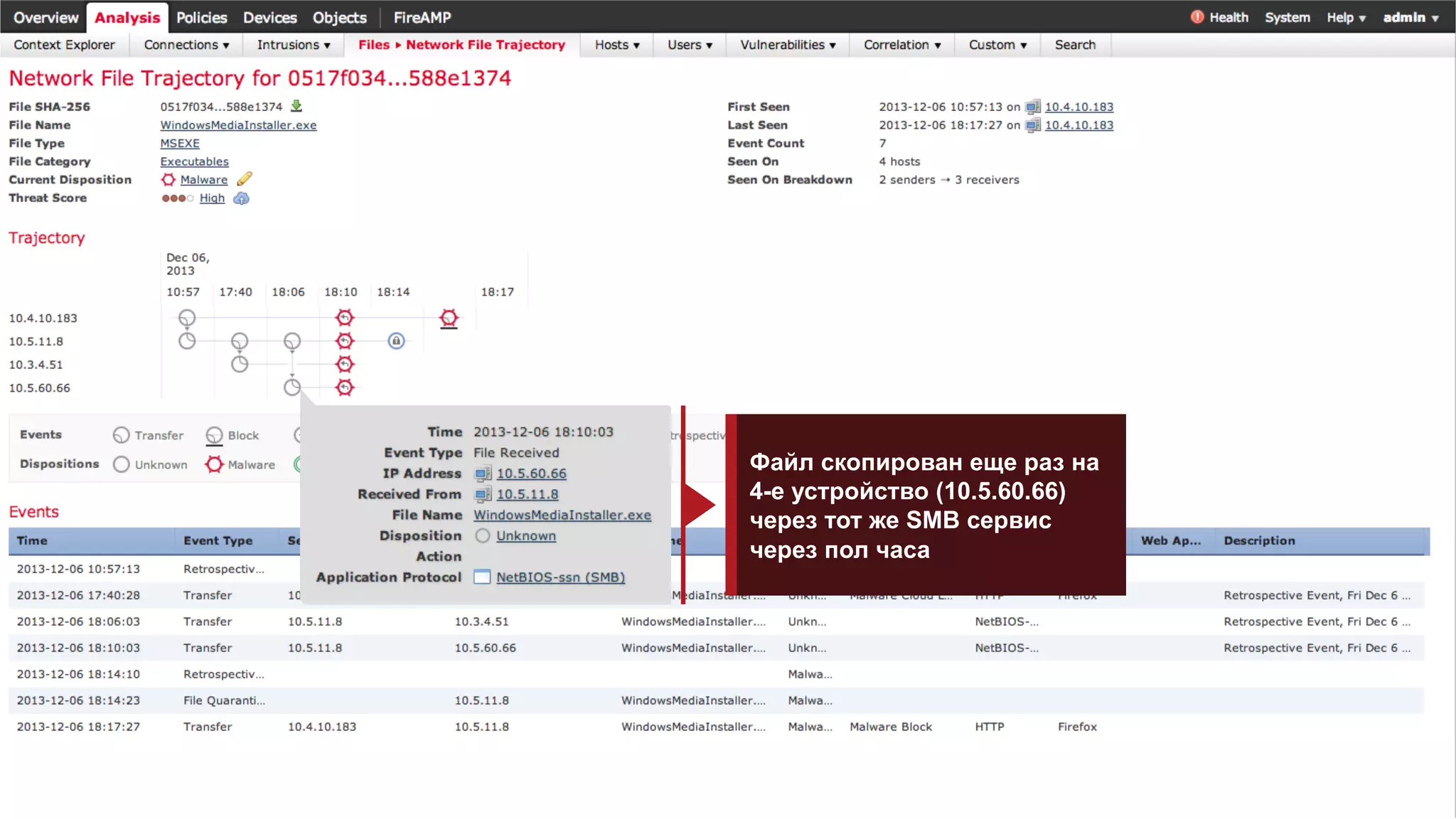

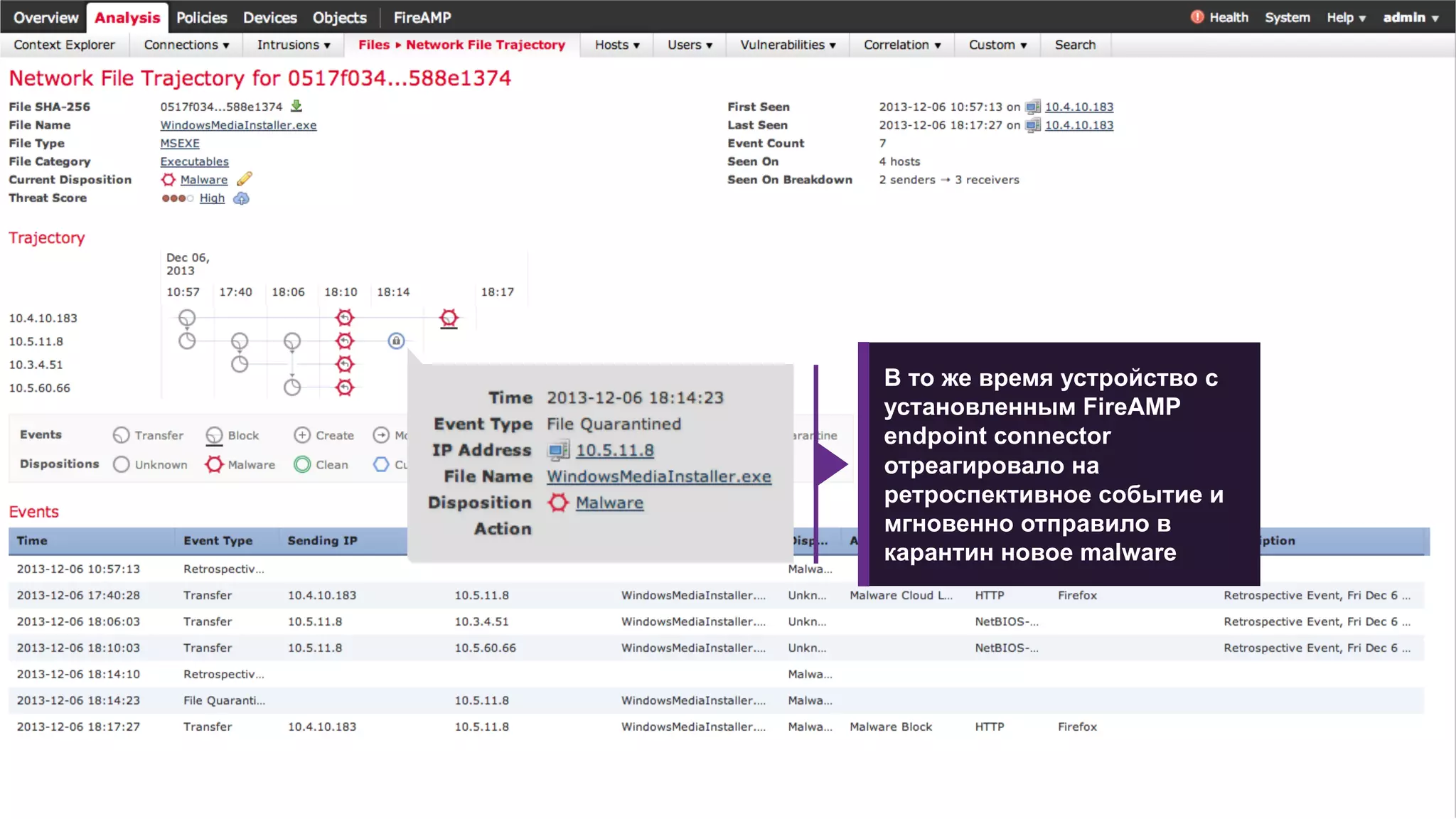

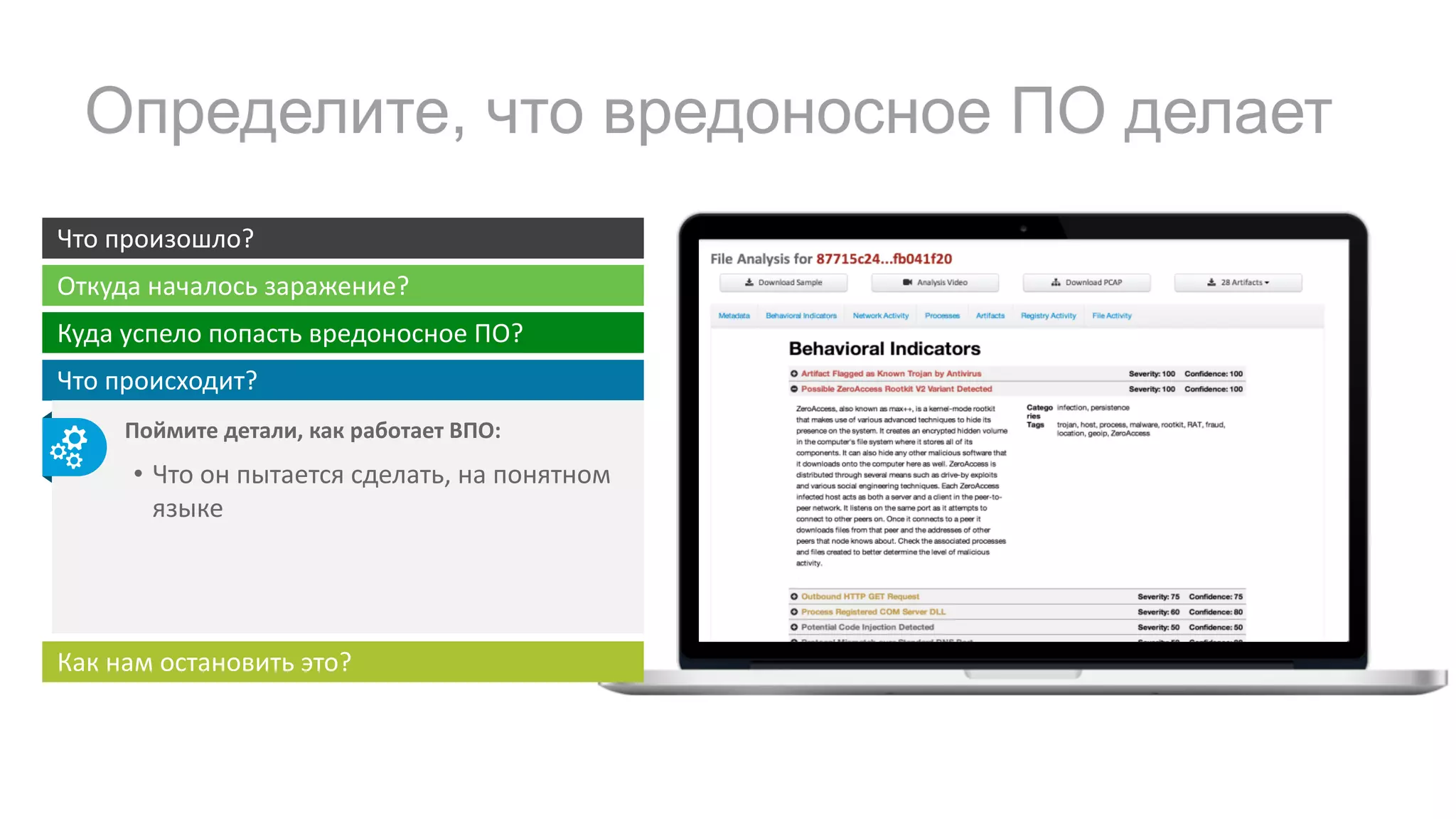

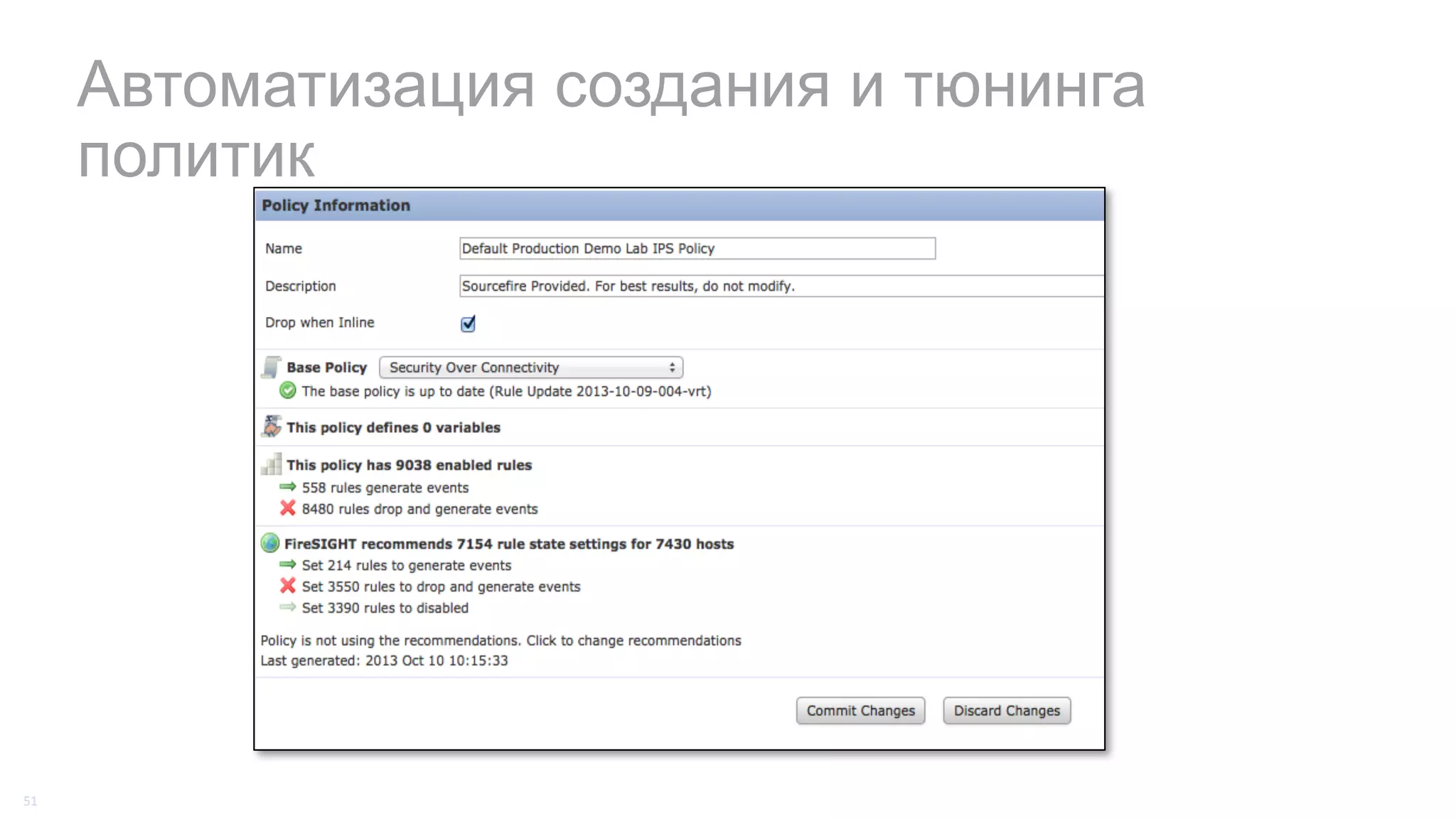

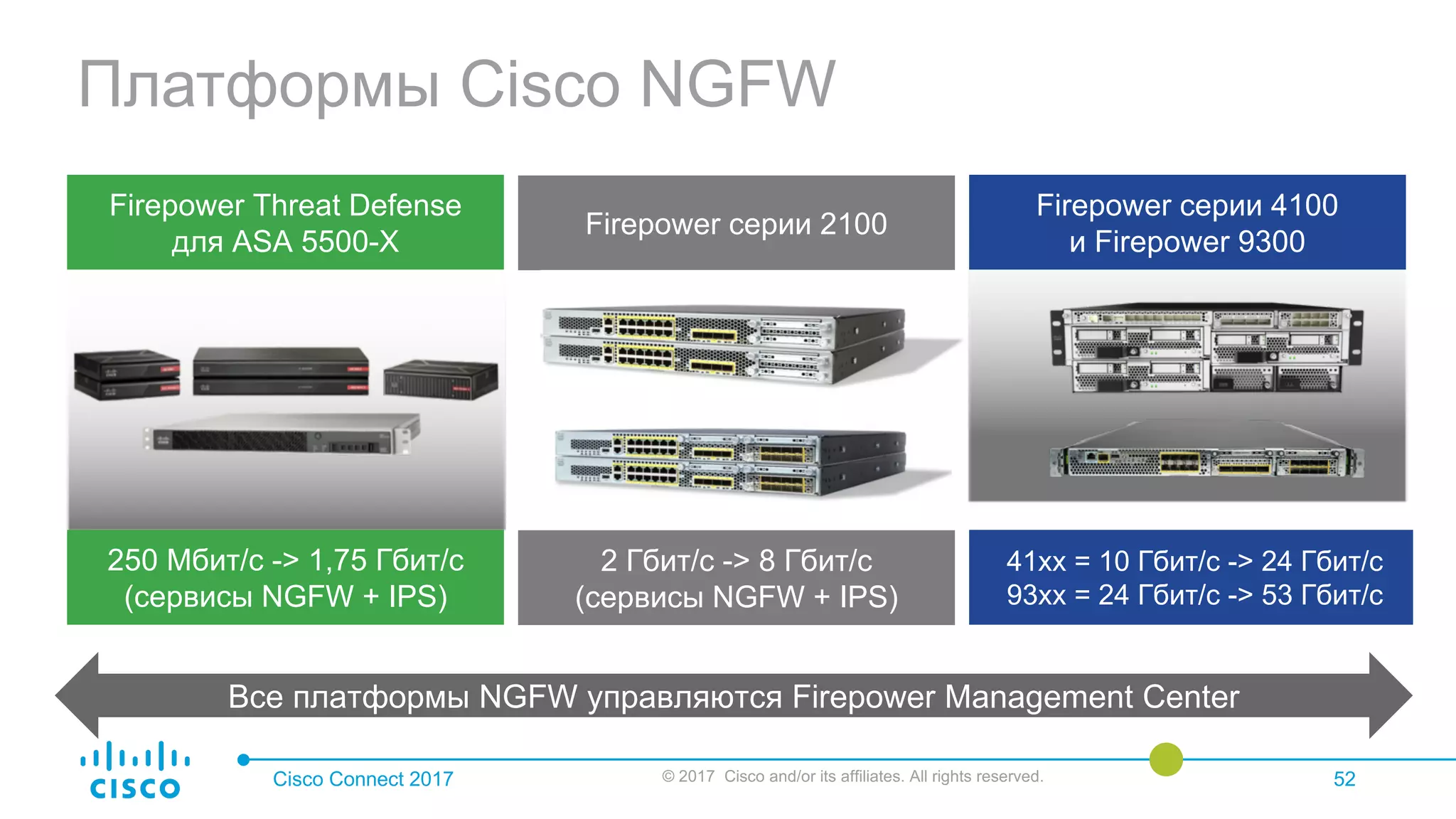

Документ описывает системы предотвращения вторжений нового поколения (NGIPS) от Cisco, акцентируя их недостатки, такие как высокая нагрузка на ресурсы и неэффективность в расследовании инцидентов безопасности. Основное внимание уделяется важности интеграции этих систем с другими средствами защиты, а также автоматизации процессов реагирования и анализа угроз. В заключение рассматриваются преимущества использования NGIPS в контексте улучшенной видимости сети и снижения времени на реагирование на инциденты.