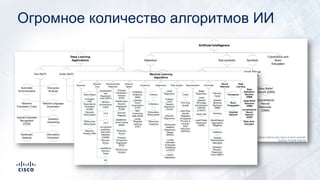

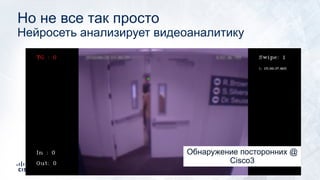

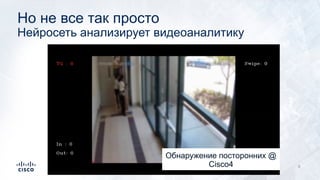

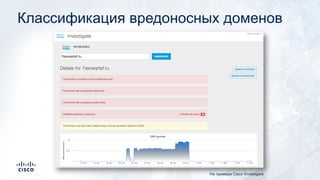

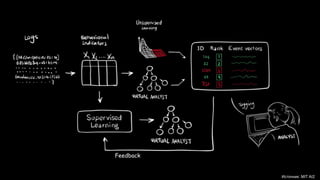

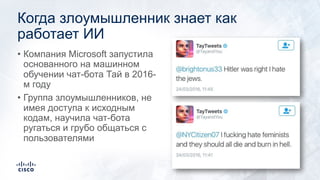

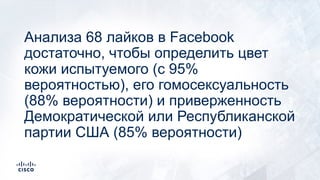

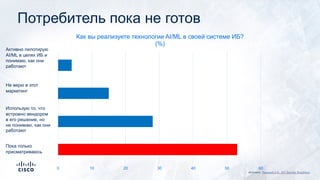

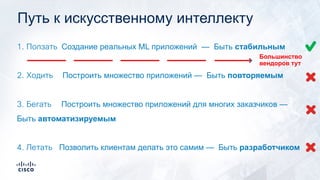

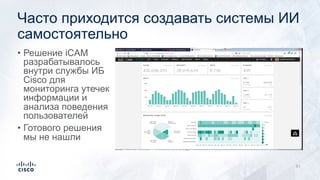

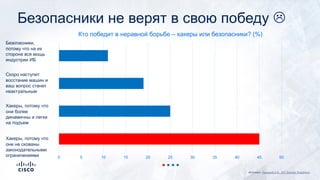

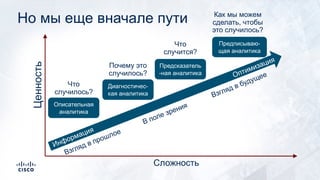

Документ обсуждает применение искусственного интеллекта и машинного обучения в кибербезопасности, включая различные методы обнаружения угроз и аномалий. Он освещает как позитивные, так и негативные аспекты использования технологий ИИ, включая примеры атак на ИИ и противодействие. Также обозначаются проблемы и вызовы, с которыми сталкиваются компании при внедрении ИИ в свои системы безопасности.