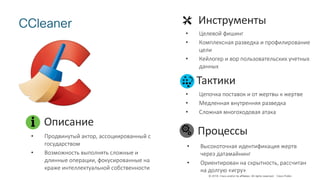

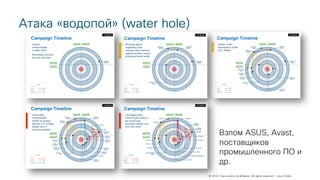

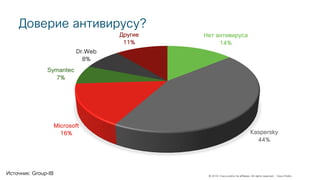

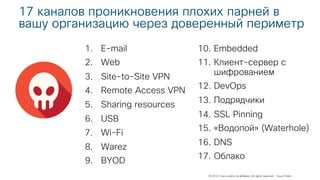

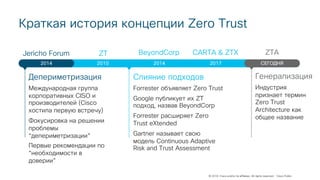

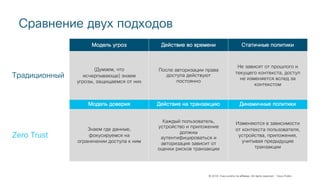

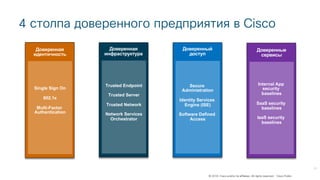

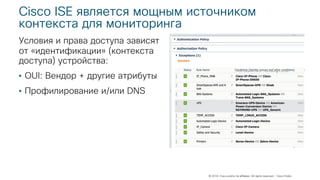

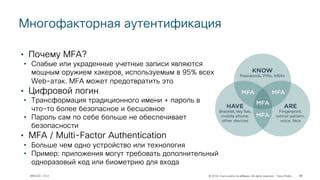

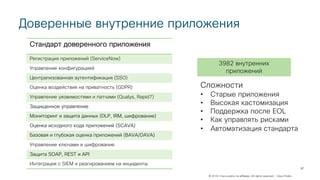

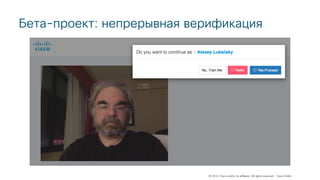

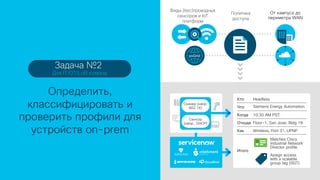

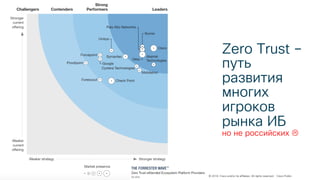

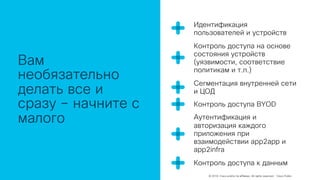

Документ обсуждает концепцию кибербезопасности zero trust, подчеркивая необходимость устранения доверия к сети и внедрения строгого контроля доступа. Основное внимание уделяется угрозам и методам, используемым злоумышленниками, а также важности непрерывного мониторинга и верификации пользователей и устройств. В итоге представляется эволюция модели безопасности, ориентированная на защиту данных и инфраструктуры в сложной сети современных предприятий.