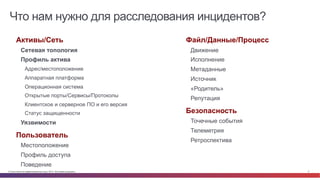

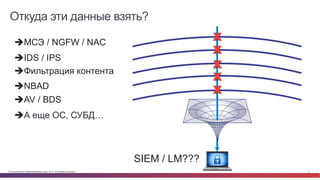

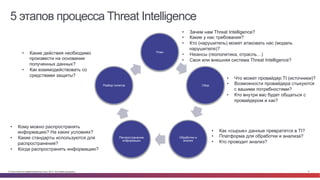

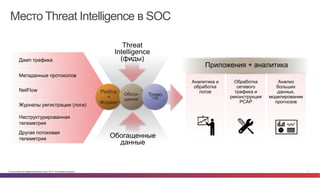

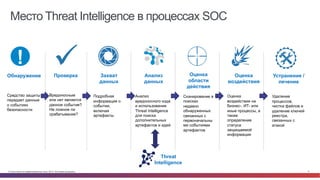

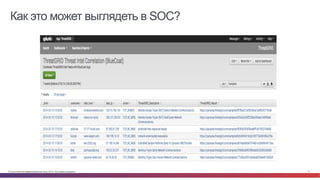

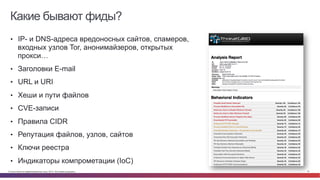

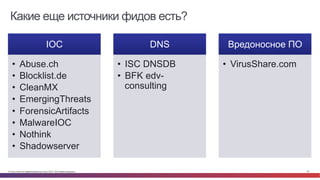

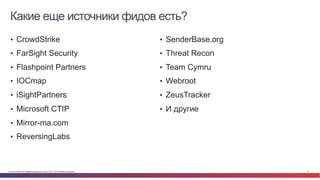

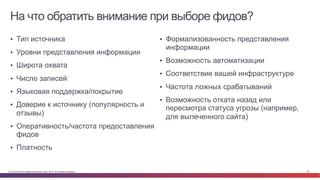

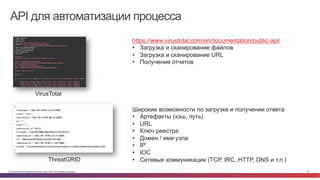

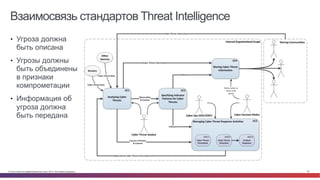

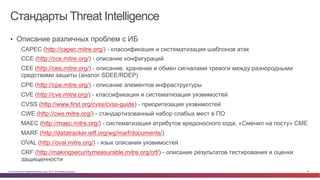

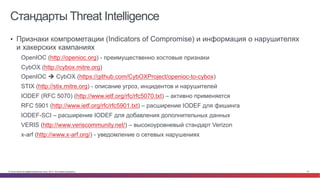

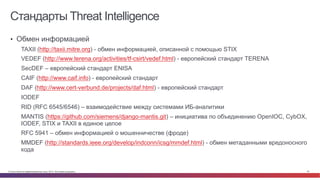

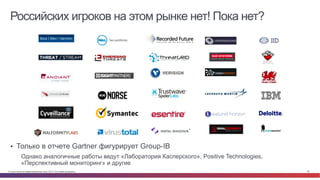

Документ посвящен вопросам угроз и разведки в области кибербезопасности, уделяя особое внимание важности получения и анализа данных об угрозах для эффективного реагирования на инциденты. Рассматриваются источники информации, стратегии и платформы для threat intelligence, а также процессы взаимодействия между внутренними и внешними источниками информации. Подчеркивается необходимость интеграции различных видов анализа для повышения эффективности защиты от современных угроз.