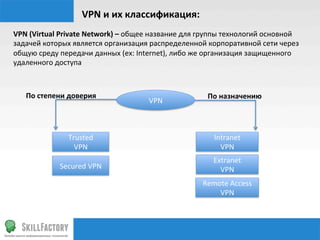

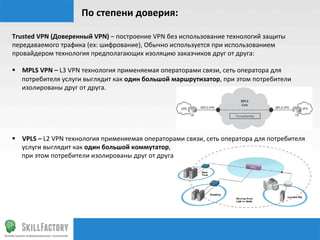

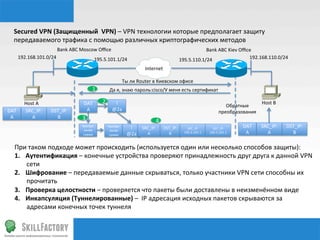

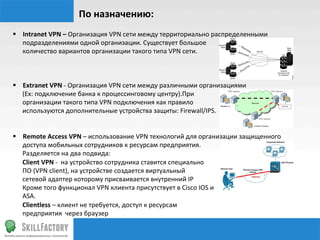

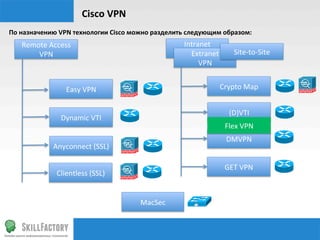

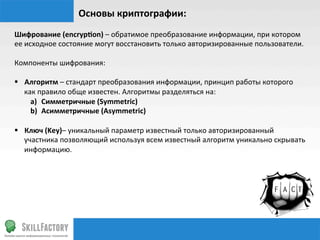

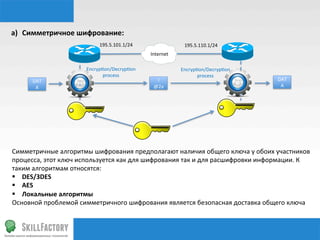

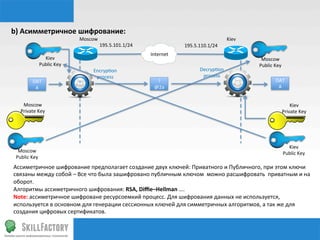

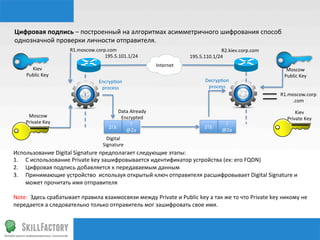

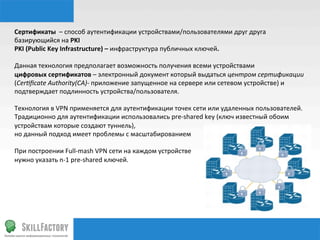

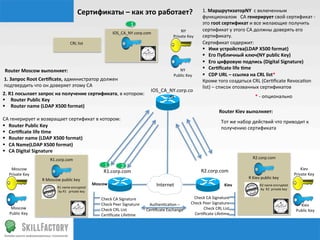

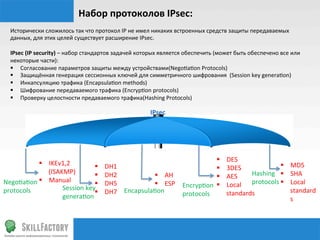

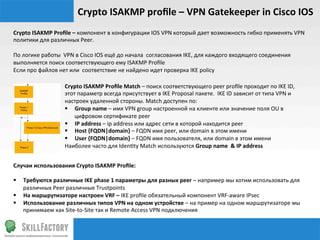

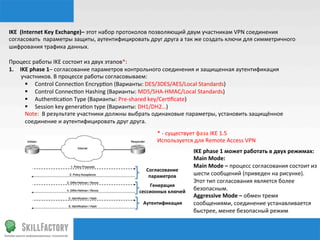

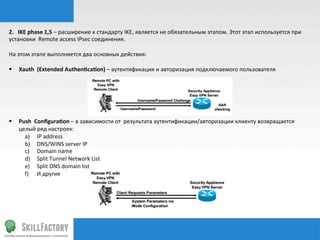

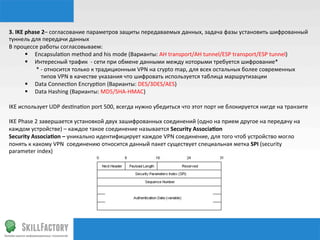

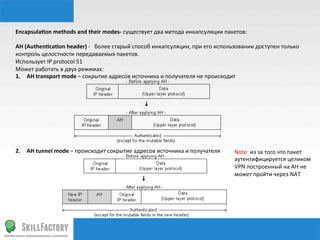

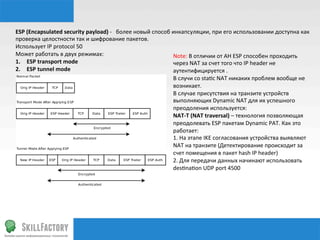

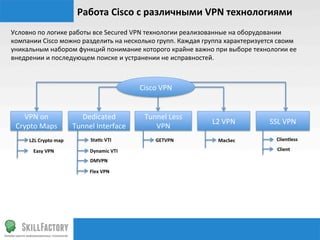

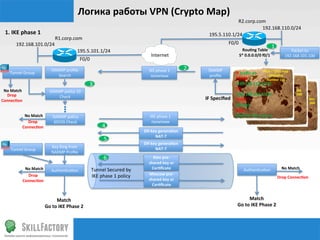

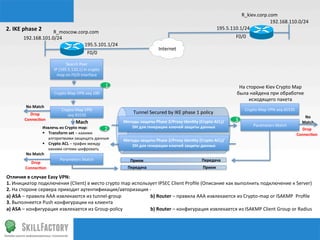

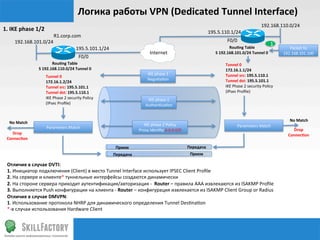

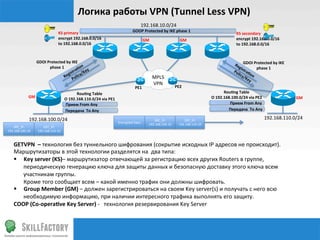

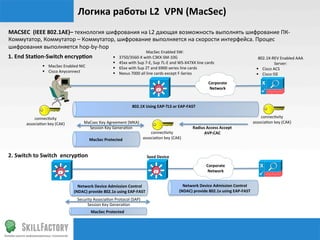

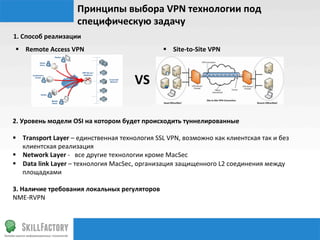

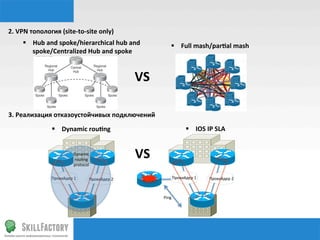

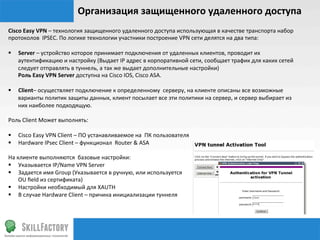

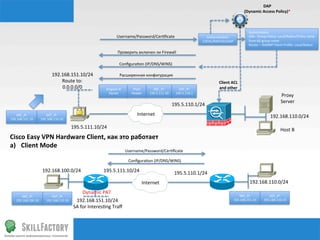

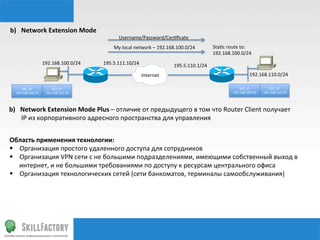

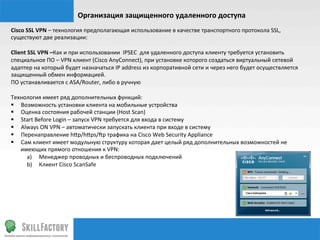

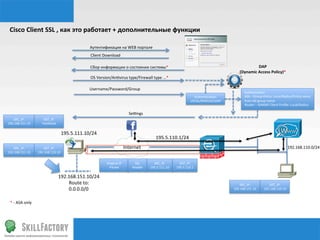

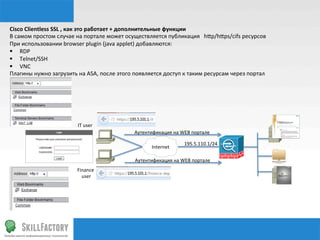

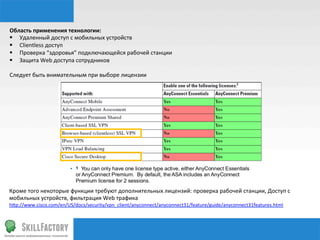

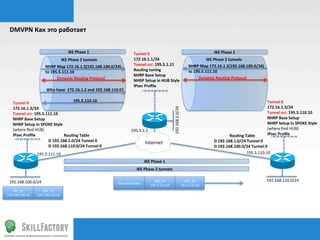

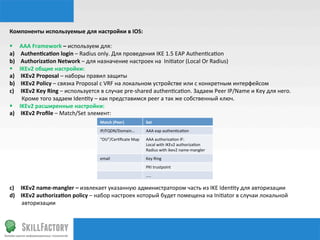

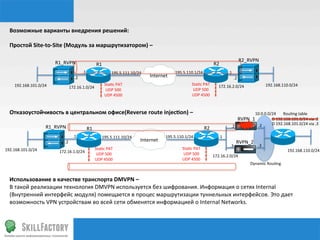

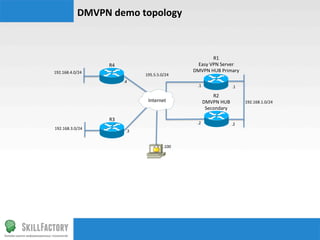

Документ содержит практические советы по выбору и настройке Cisco VPN, подчеркивая различные технологии виртуальных частных сетей и способы их применения. Рассматриваются принципы криптографии, методы аутентификации, а также детали реализации VPN-сетей, в том числе использование сертификатов и расширенных протоколов IKE. Включены примеры настройки и классификации VPN-соединений для организации защищённого доступа и корпоративных сетей.