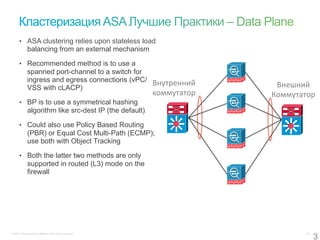

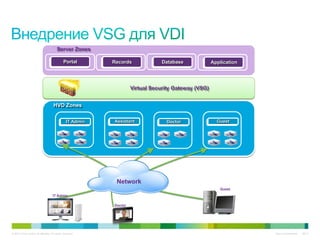

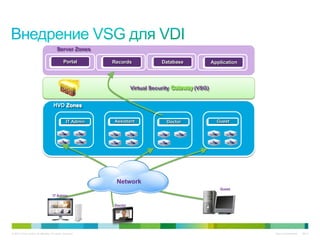

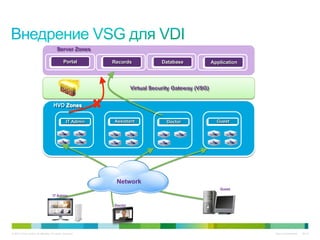

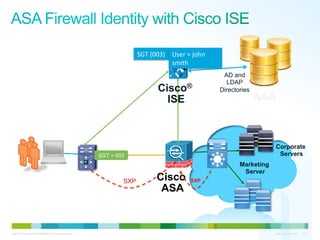

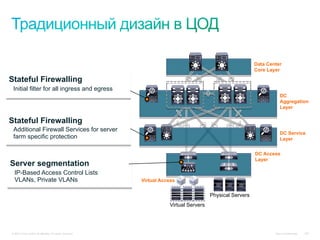

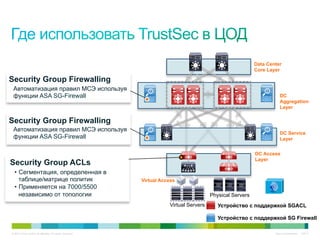

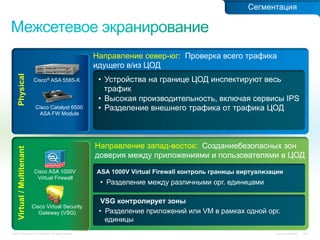

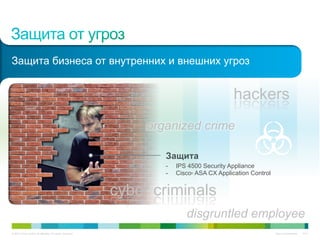

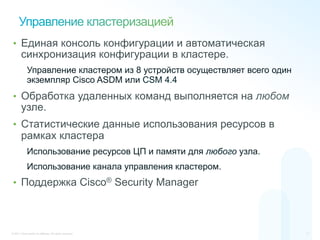

Документ описывает решения Cisco в области информационной безопасности для центров обработки данных, подчеркивая важность облачных вычислений, виртуализации и контроля доступа. Он акцентирует внимание на защите от внутренних и внешних угроз, а также на необходимости применения единой политики безопасности для управления данными и приложениями. Также рассматриваются технологии Cisco, обеспечивающие масштабируемость и эффективность центров обработки данных через продвинутую сегментацию и межсетевое экранирование.

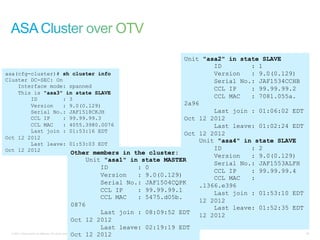

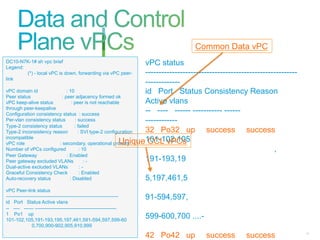

![CL

MASTER

CL

SLAVE

CL

SLAVE

CL

SLAVE

ASA

x

Node

Cluster

ASA

Port-‐Channel

32

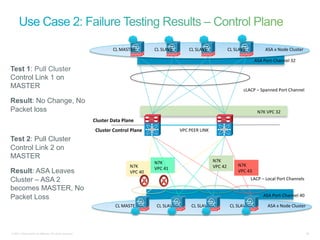

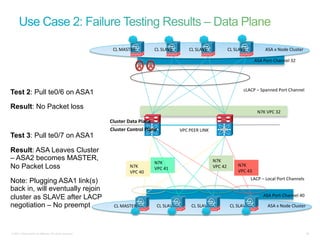

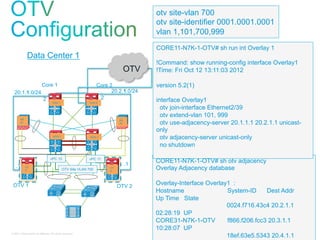

• Data Plane of Cluster MUST use

cLACP (Spanned Port-Channel)

cLACP

–

Spanned

Port

Channel

VPC Identifier on N7K must be the

same for channel consistency

ASA uses the ‘span-cluster’

command on channel

N7K

VPC

32

ASA

interface Port-channel32 Cluster

Data

Plane

port-channel span-cluster Cluster

Control

Plane

VPC

PEER

LINK

vss-load-balance

• Control Plane [Cluster

Control Link] of Cluster N7K

N7K

MUST use standard LACP N7K

VPC

42

N7K

VPC

41

VPC

40

VPC

43

(Local Port-Channel) LACP

–

Local

Port

Channels

• Each VPC Identifier on Nexus

7K is unique ASA

Port-‐Channel

40

CL

MASTER

CL

SLAVE

CL

SLAVE

CL

SLAVE

ASA

x

Node

Cluster

• Port Channel Identifier on ASA

is arbitrary

(max number 48)

© 2011 Cisco and/or its affiliates. All rights reserved. 33](https://image.slidesharecdn.com/celcdcsecurityruivanov-130410033339-phpapp01/85/Cisco-33-320.jpg)