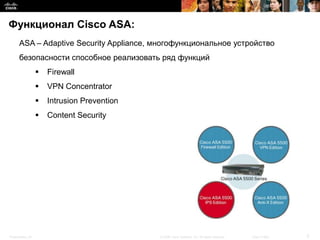

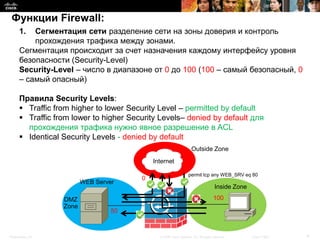

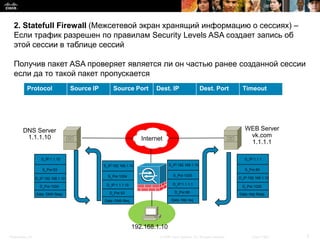

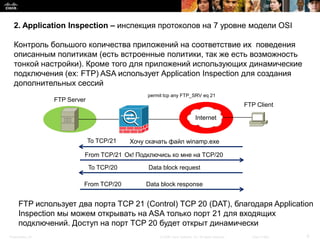

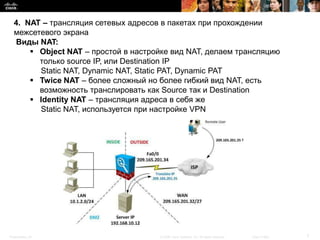

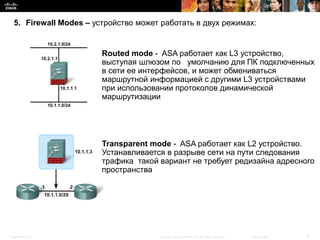

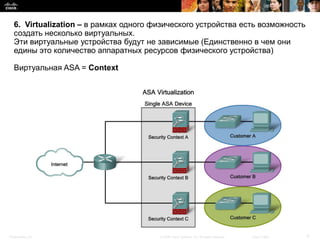

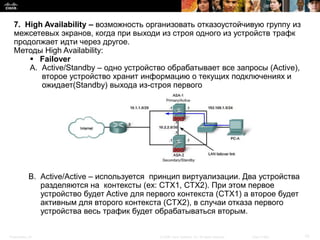

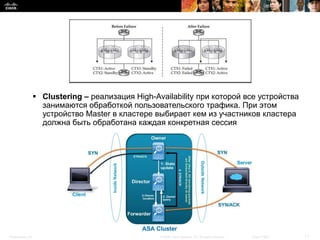

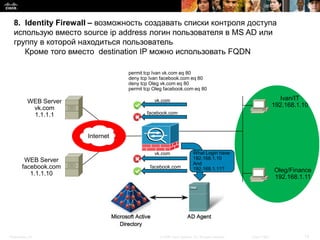

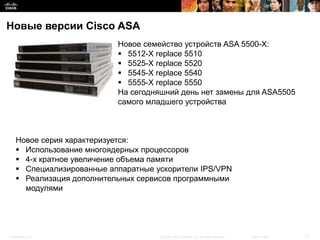

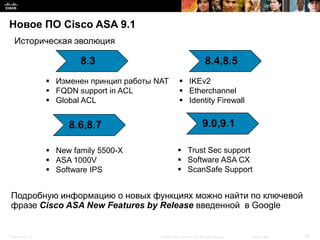

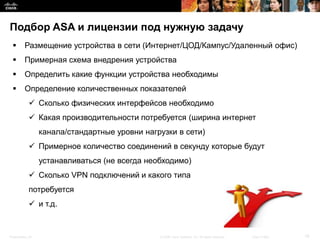

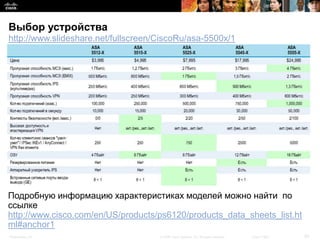

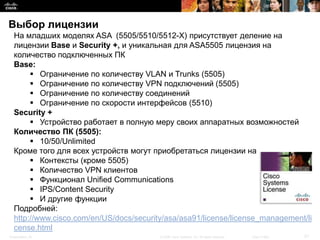

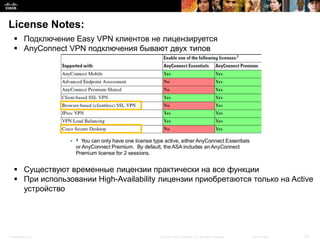

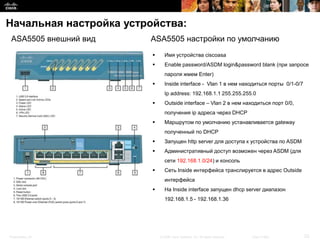

Документ описывает функциональные возможности межсетевого экрана Cisco ASA, охватывая такие аспекты, как сценарии настройки, лицензирование, режимы работы и ключевые функции, включая NAT, инспекцию приложений и поддержку VPN. Также рассмотрены новые версии Cisco ASA и их улучшенные функции по сравнению с предыдущими версиями. В документе представлены рекомендации по выбору устройства и лицензий в зависимости от конкретных задач пользователей.