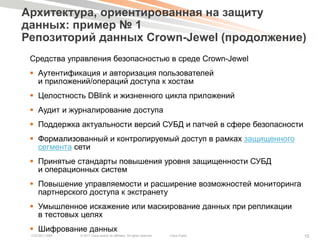

Документ представляет стратегию Cisco по обеспечению безопасности данных в IT-инфраструктуре, учитывающую глобальные тенденции и изменения в подходах к информационной безопасности. Основное внимание уделяется разработке многоуровневой защиты информации и интеграции политики управления данными в рамках всей организации. В документе также рассматриваются формы обучения сотрудников и примеры архитектур, ориентированных на защиту данных.

![Отраслевые тенденции

Исследование Cisco – «Connected World Report»

59% сотрудников хотят использовать для работы личные устройства

7 млрд новых беспроводных устройствах к 2015 году,

22 млрд к 2020 году [данные IDC]

40% организаций планируют использовать облачные сервисы

Оценки роста объема данных

35 Зеттабайт к 2020 году

Данные присутствуют

повсюду– на устройствах

сотрудников, в

корпоративной сети

и в облаке

Источник: Cisco Connected World Report 2010, статья в журнале Economist: Leaky Corporation

COCSEC-2985 © 2011 Cisco and/or its affiliates. All rights reserved. Cisco Public 3](https://image.slidesharecdn.com/datacentricsecuritystrategy-111027161644-phpapp01/85/Data-Centric-Security-Strategy-3-320.jpg)