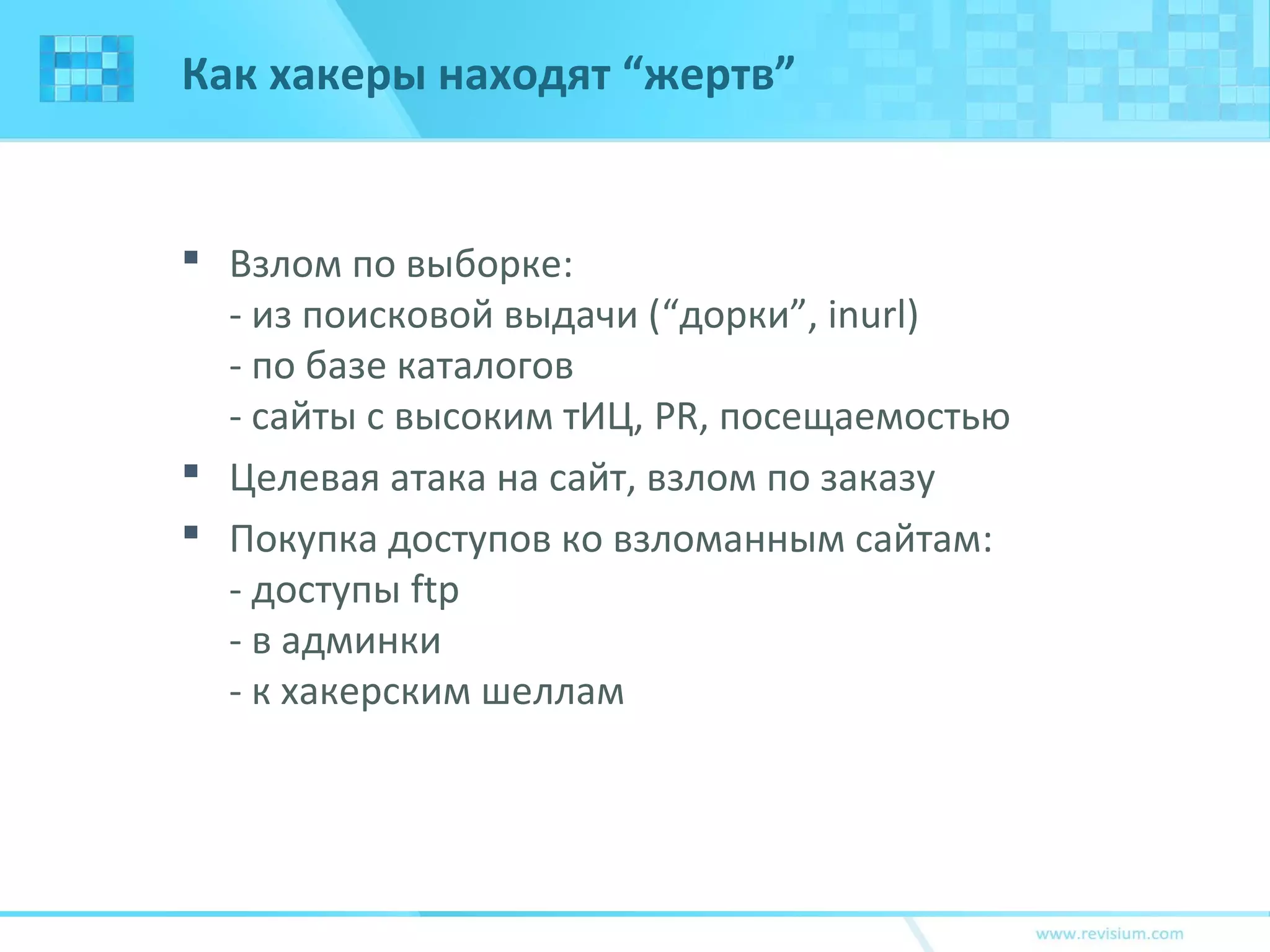

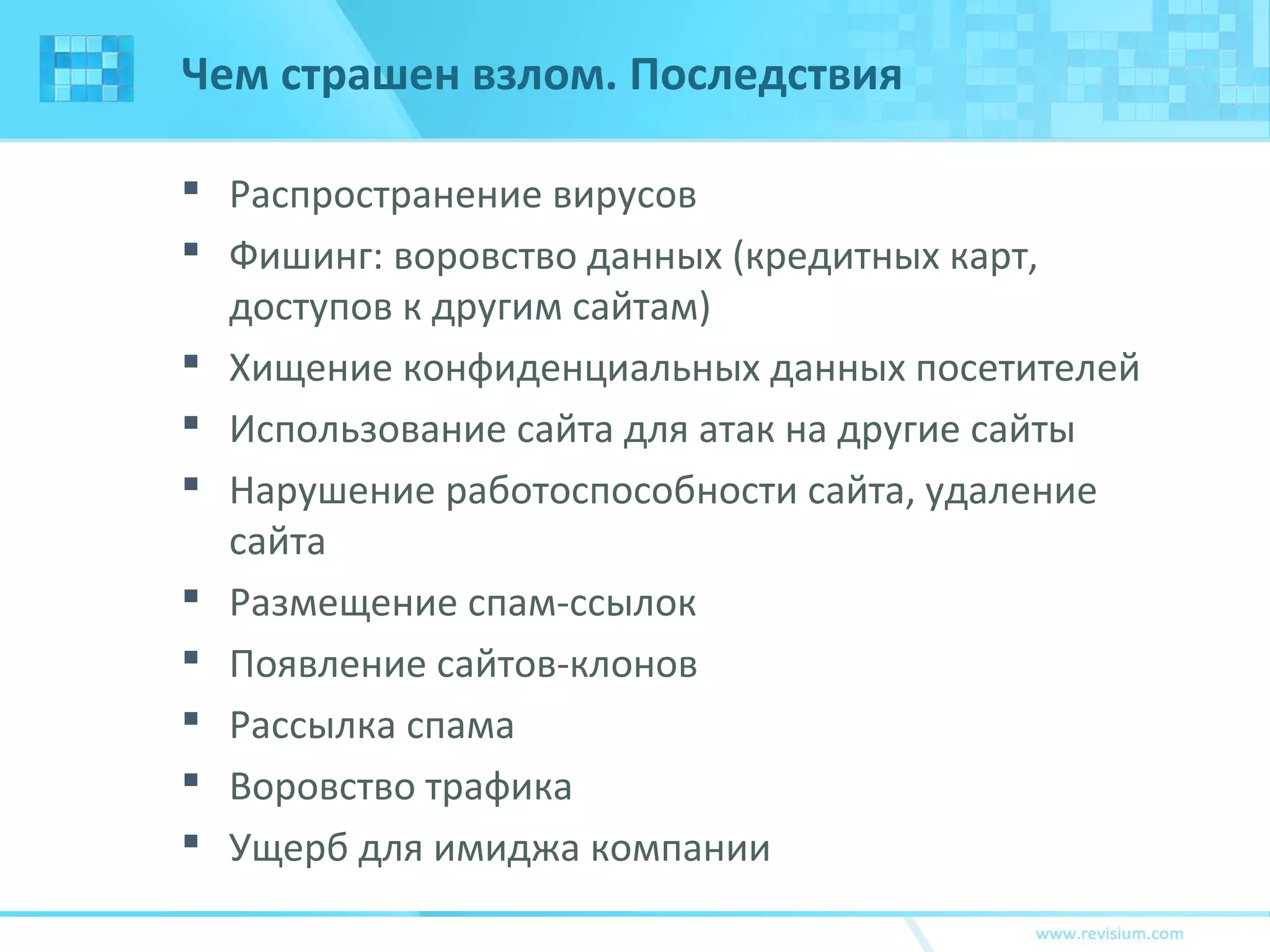

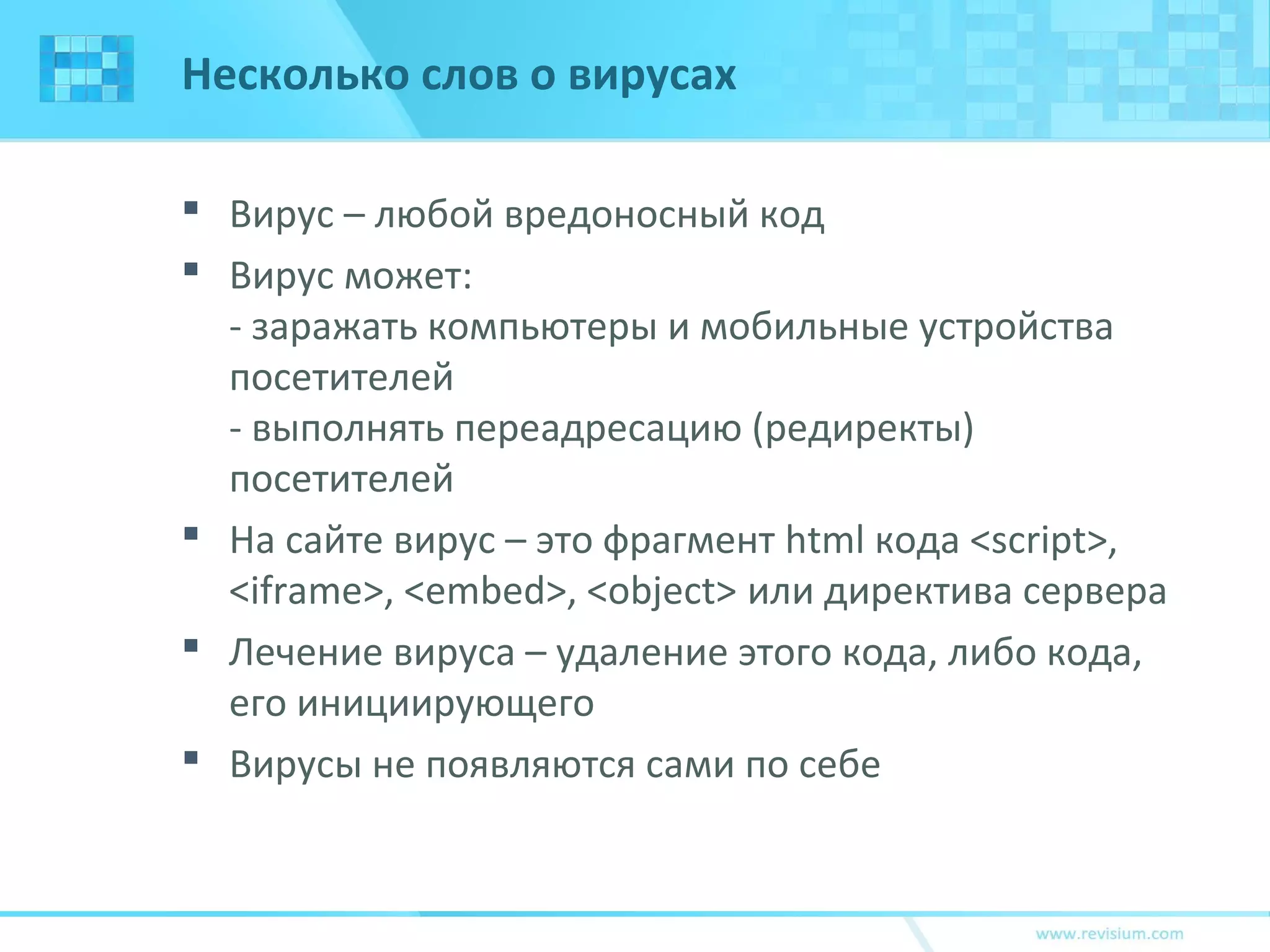

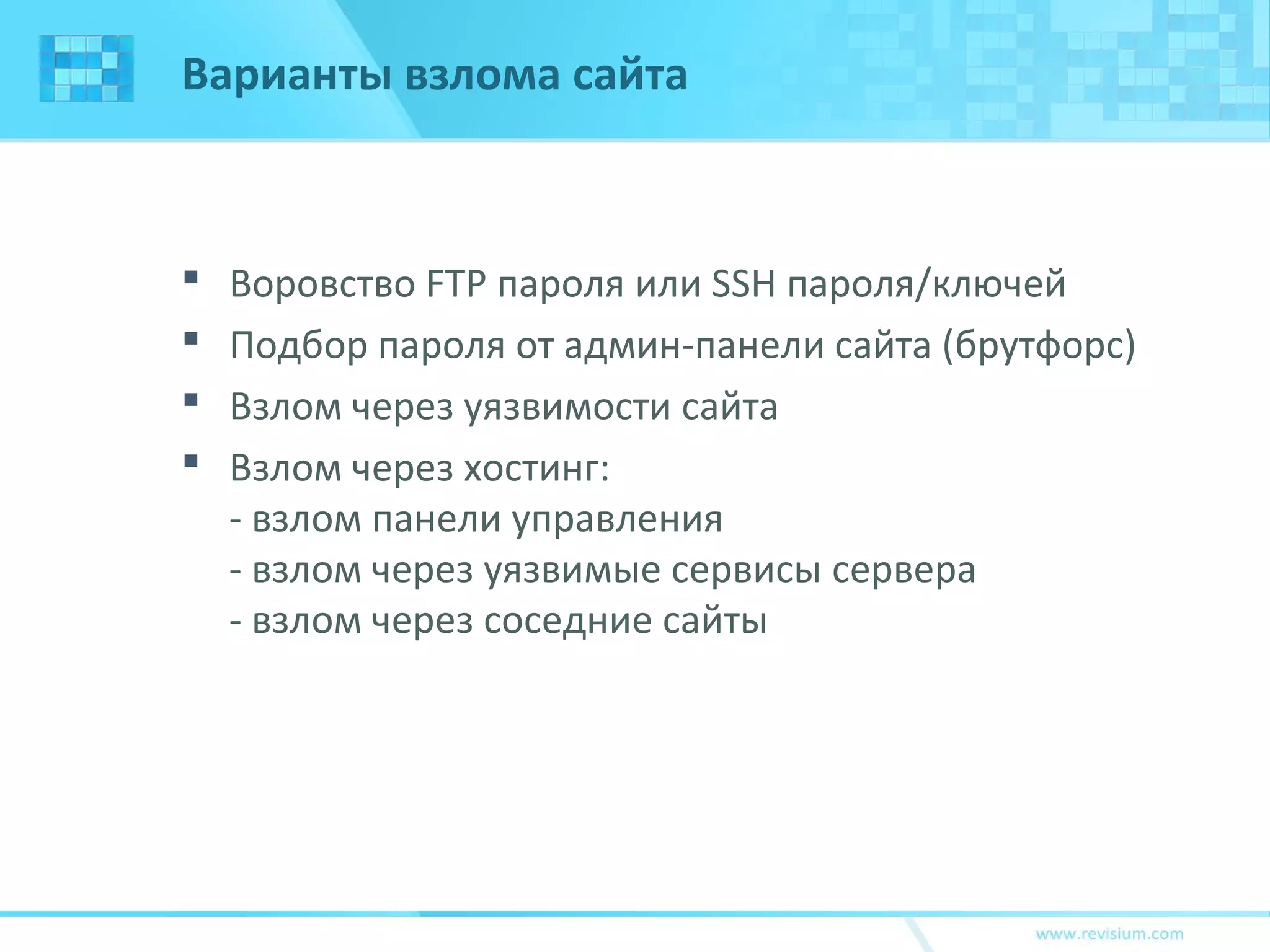

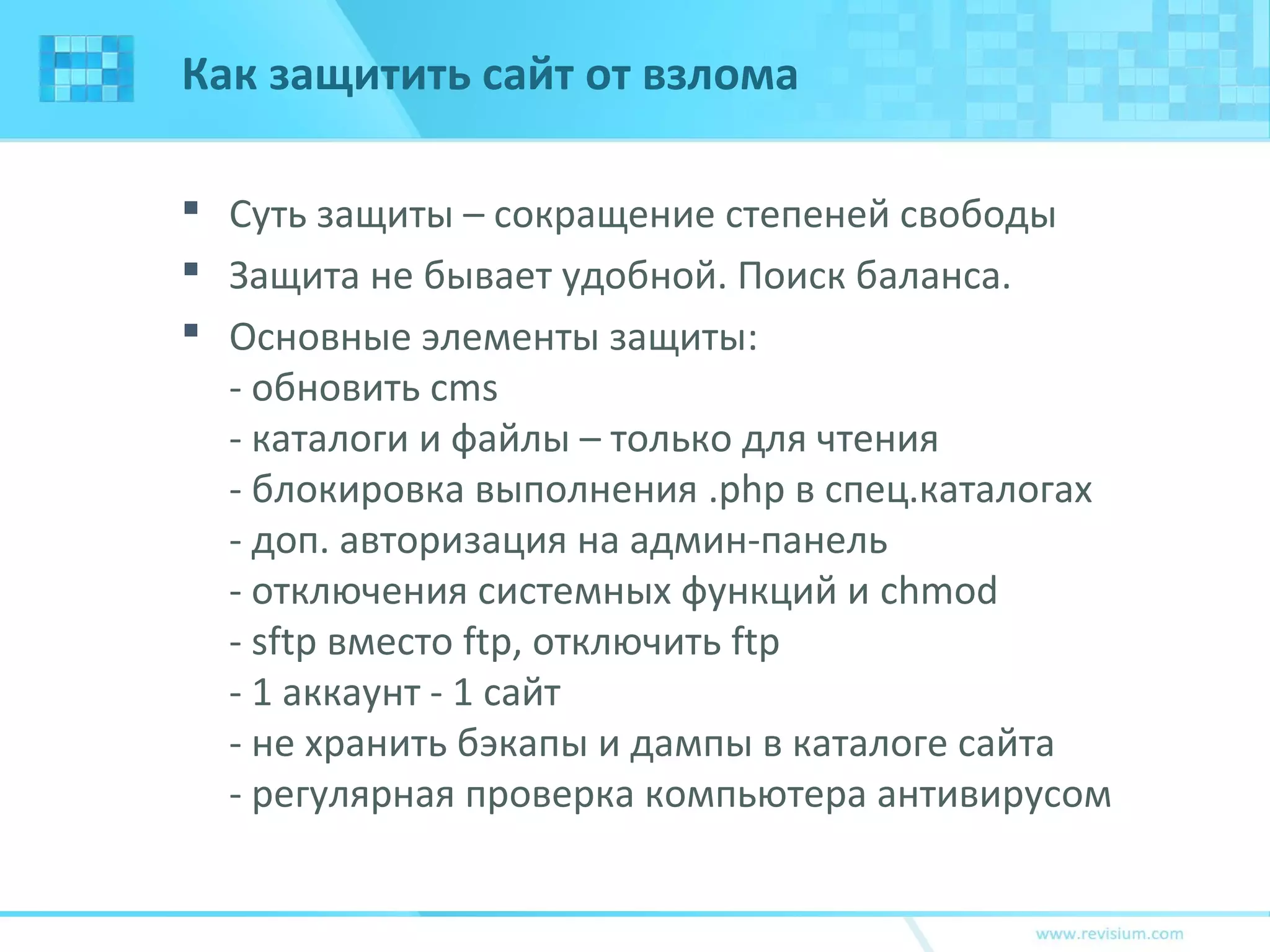

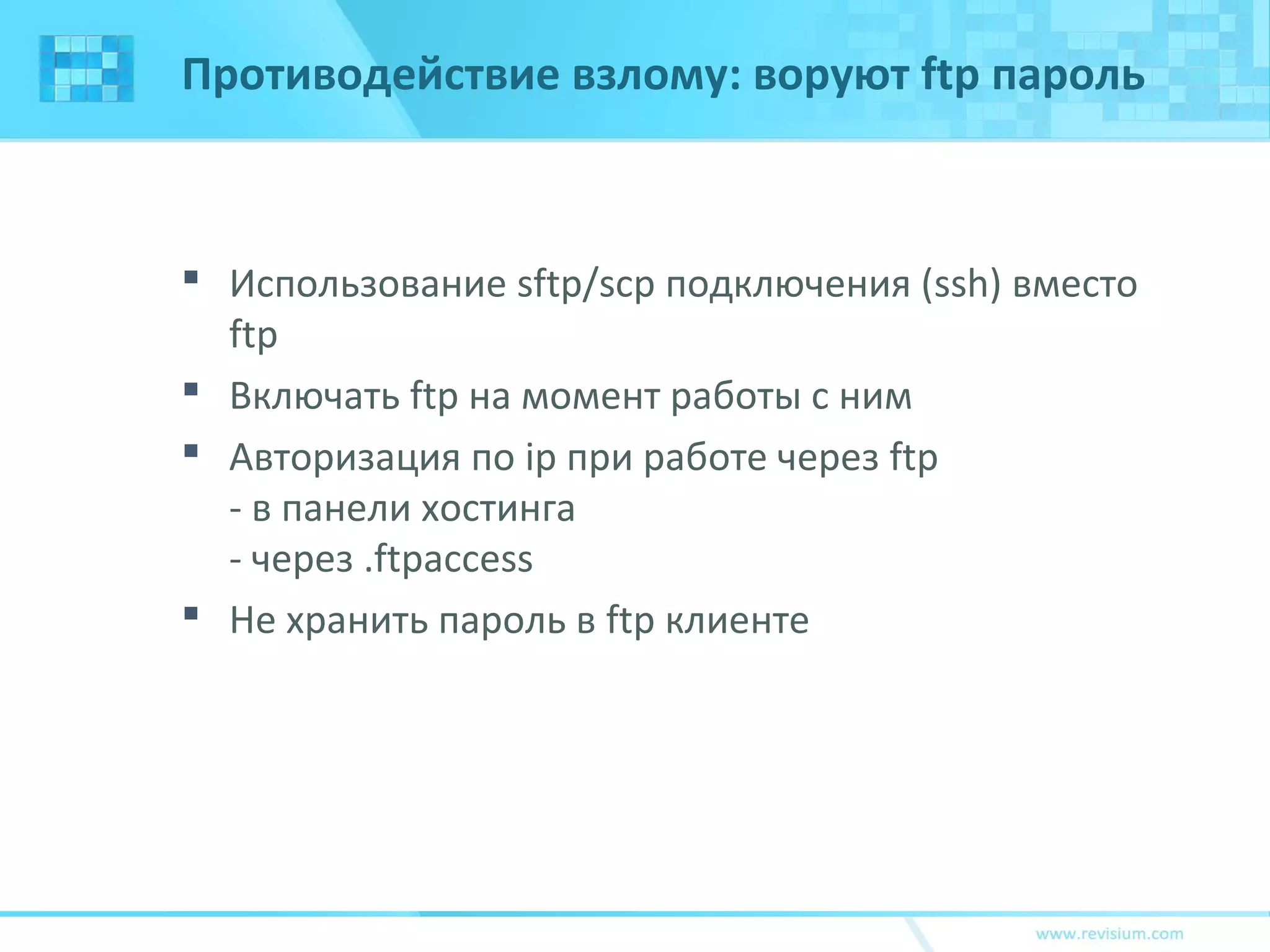

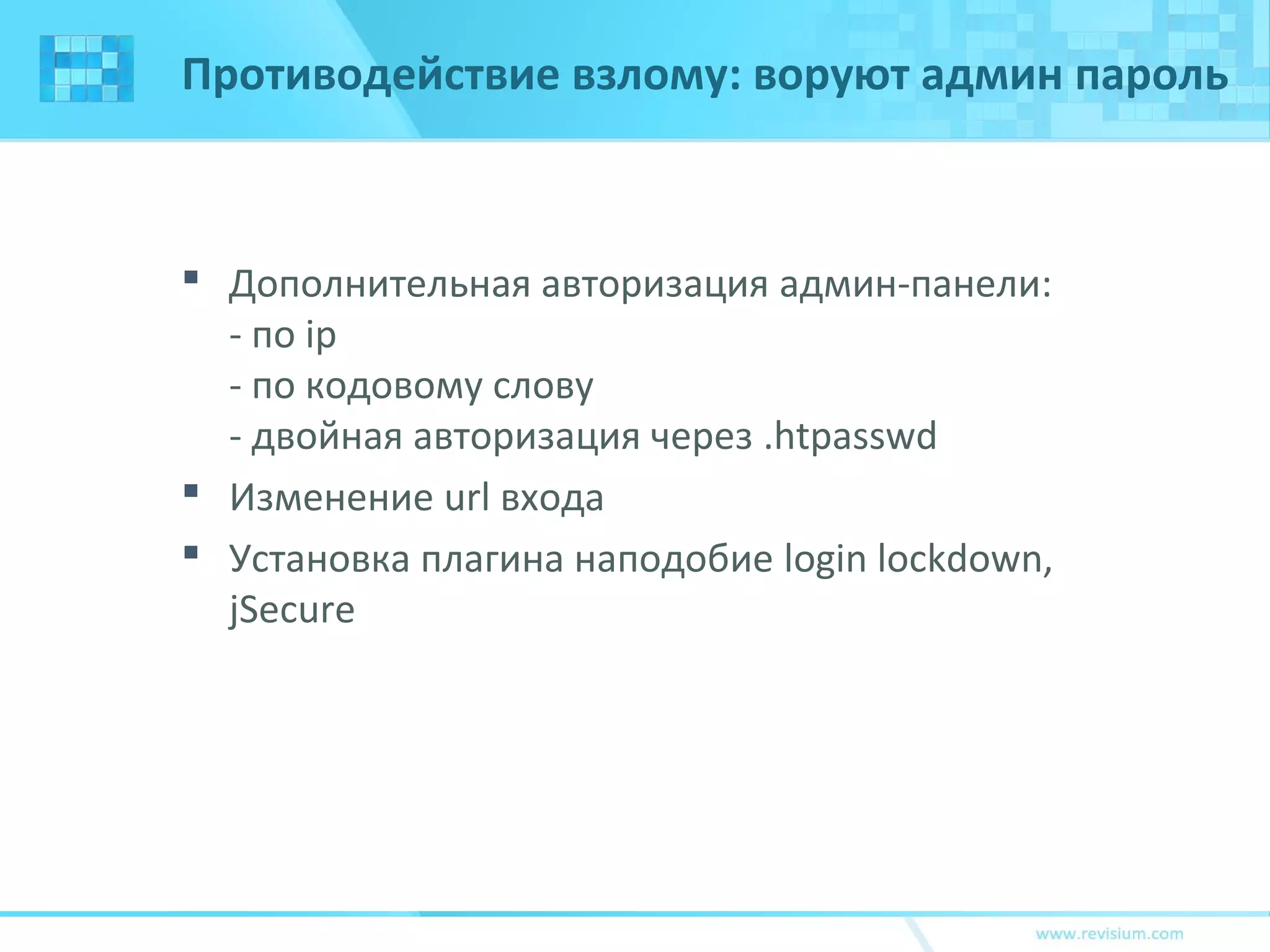

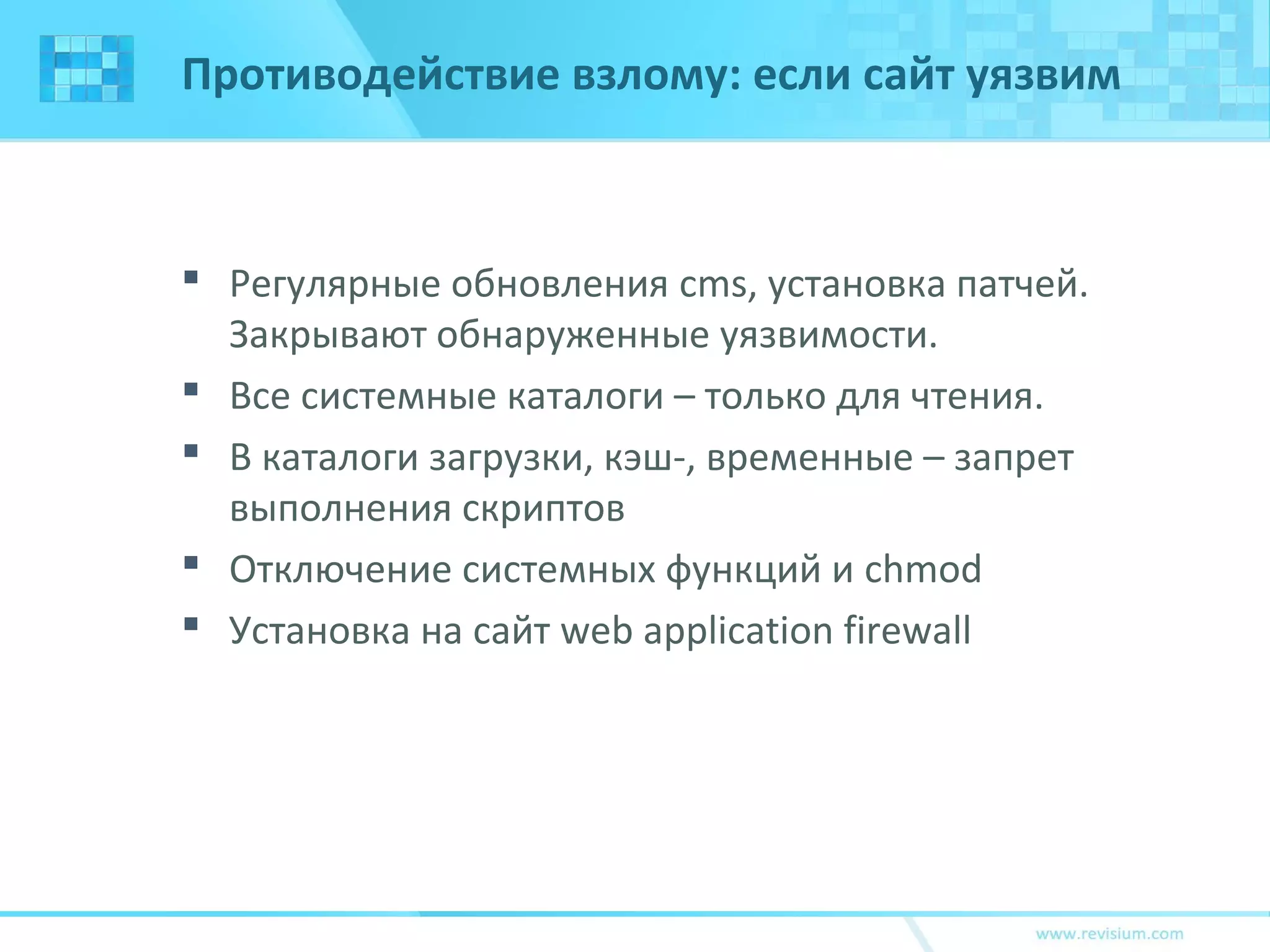

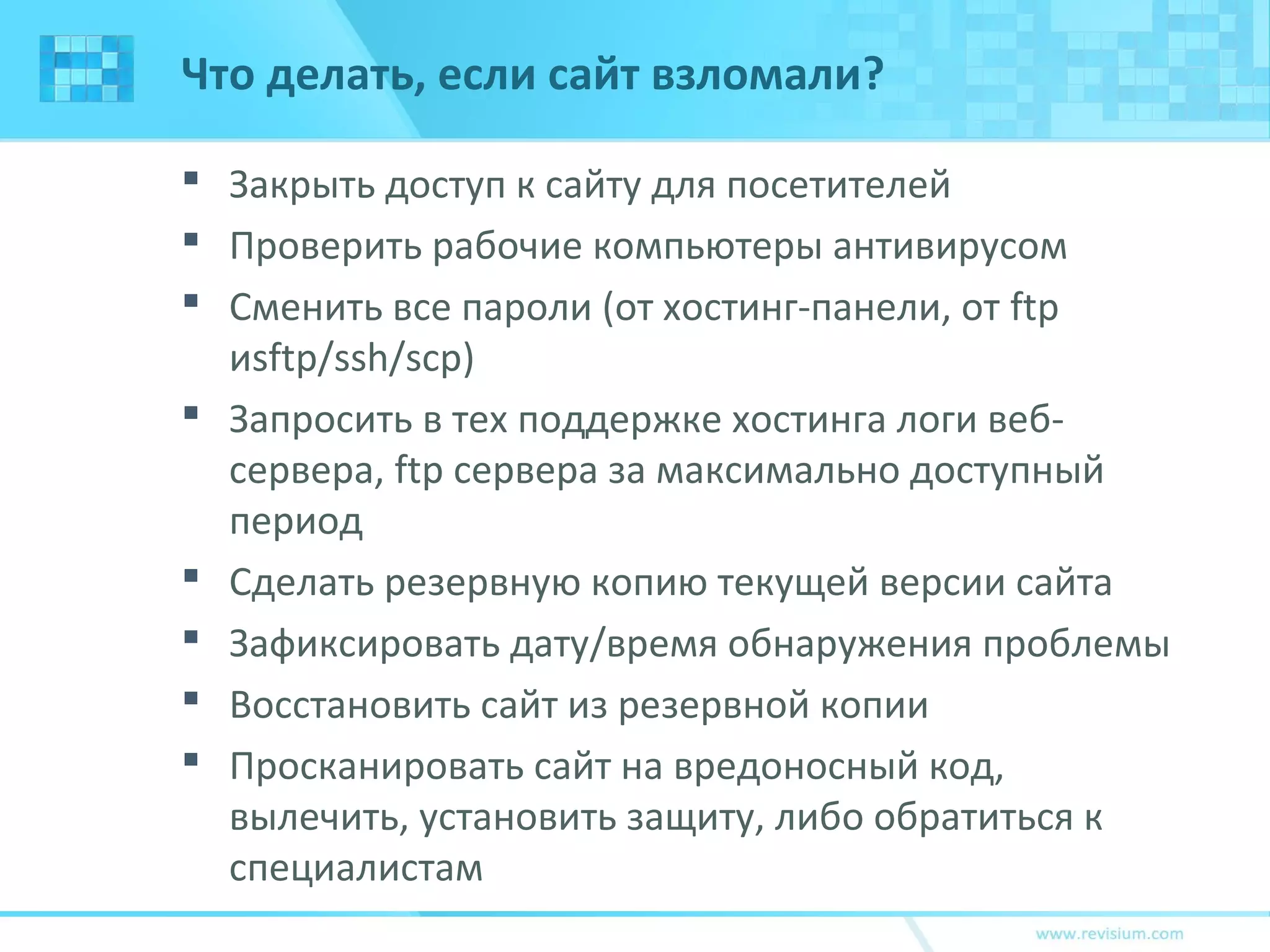

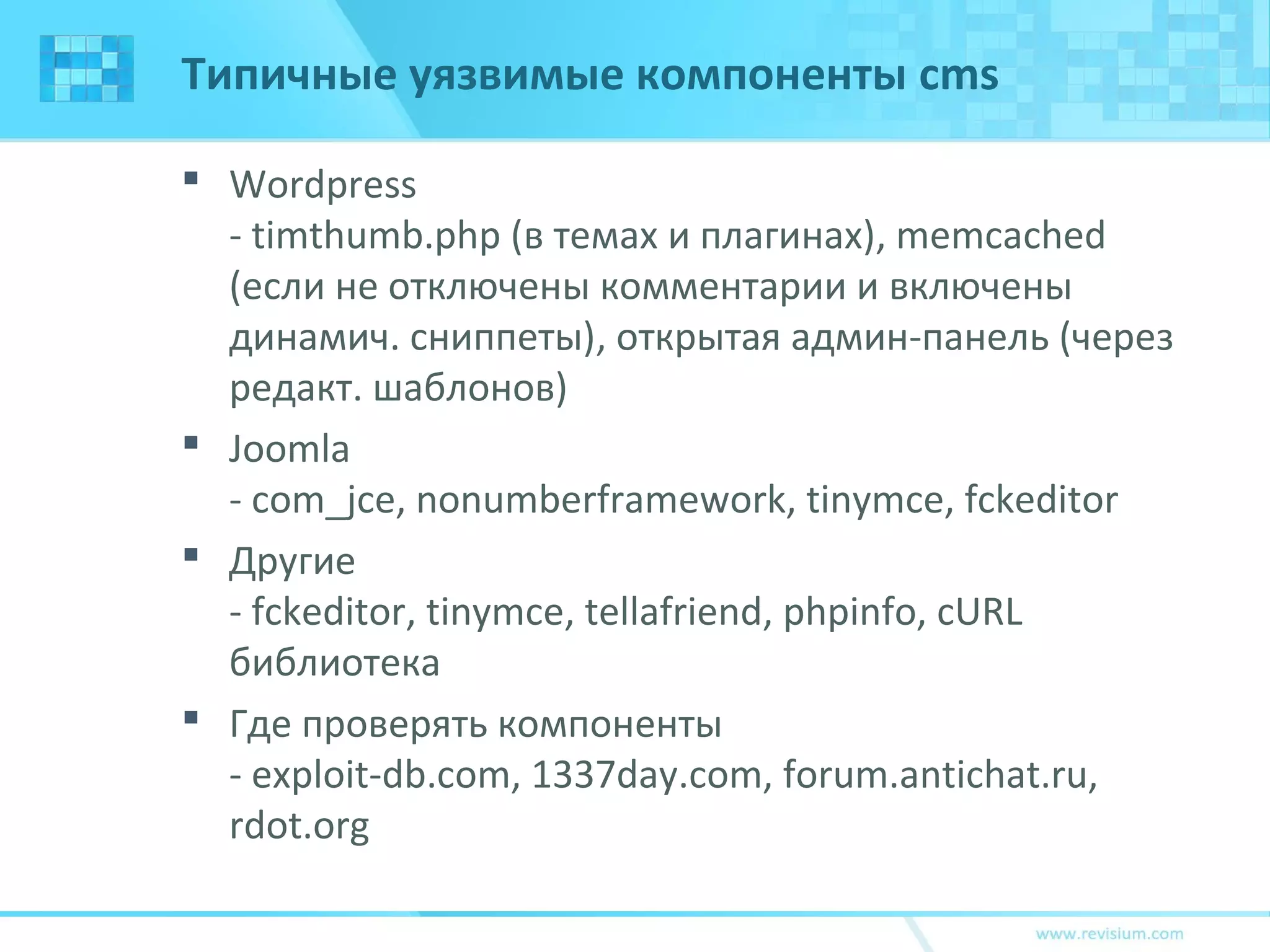

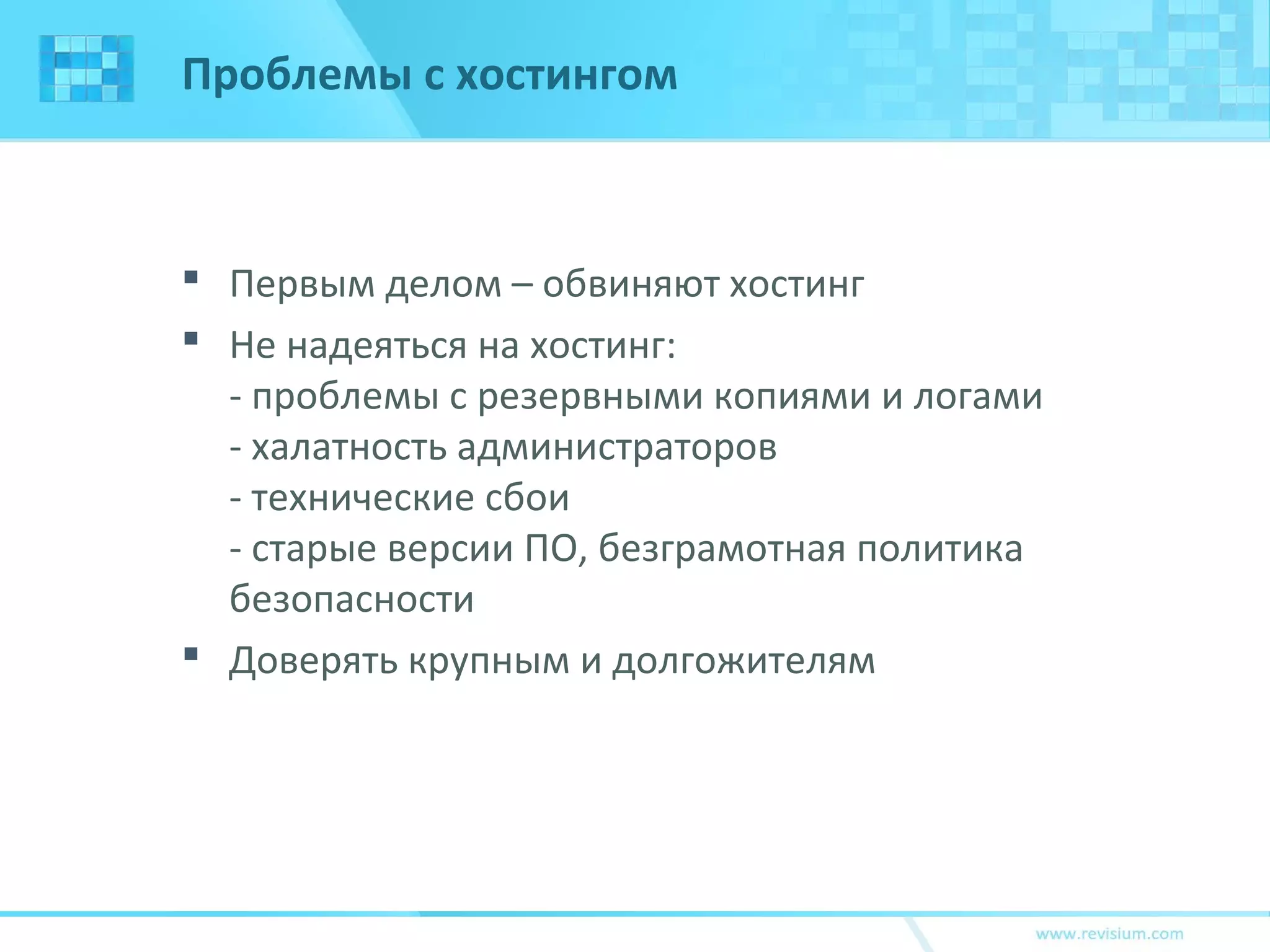

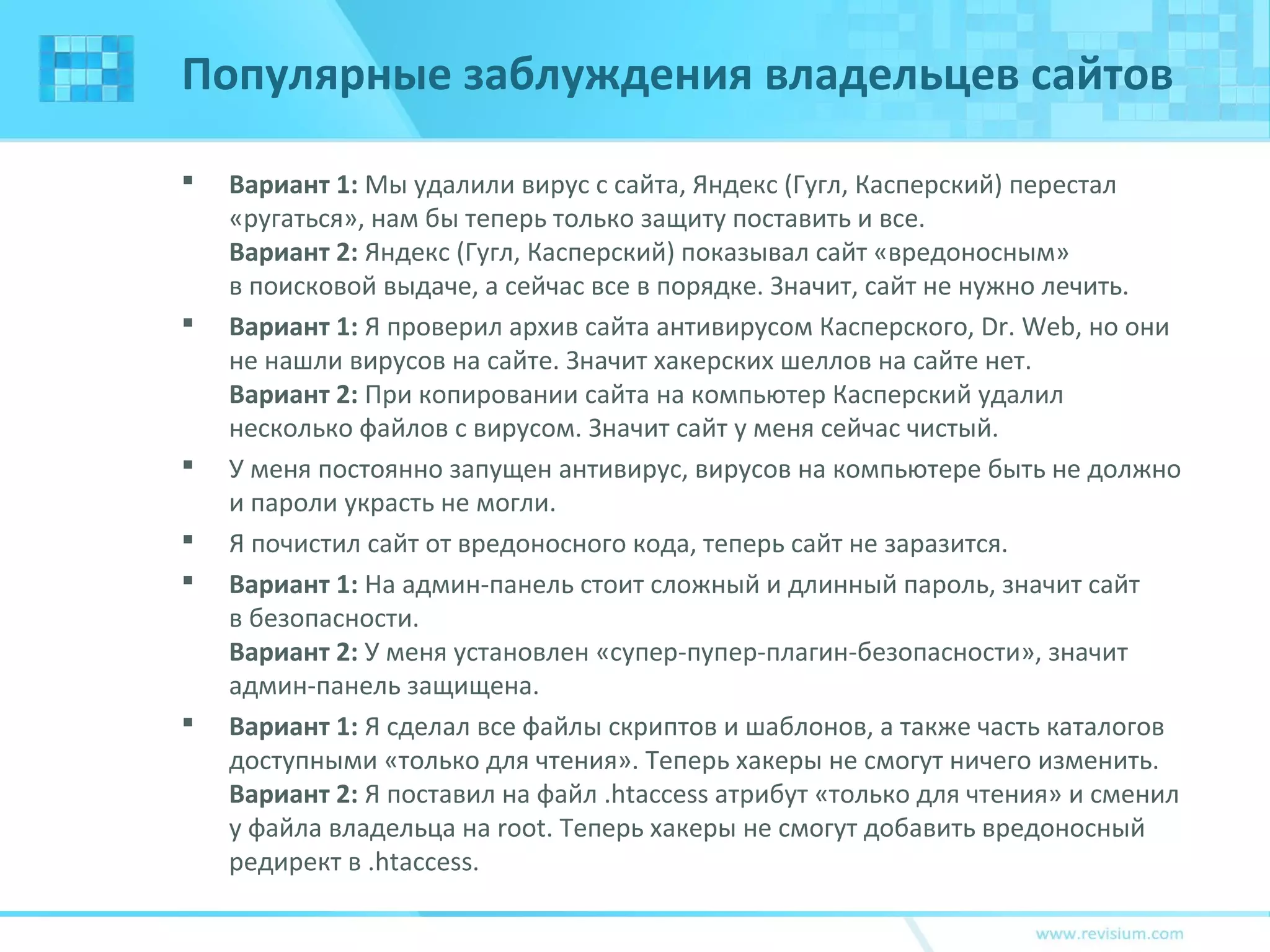

Документ описывает важность защиты сайтов от взлома и вирусов, предоставляя эффективные меры безопасности и советы по предотвращению атак. Григорий Земсков, директор компании 'Ревизиум', акцентирует внимание на статистике взломов и последствиях атак, а также делится рекомендациями по улучшению информационной безопасности. Вебинар включает специальное предложение для участников на услуги по защите сайтов.