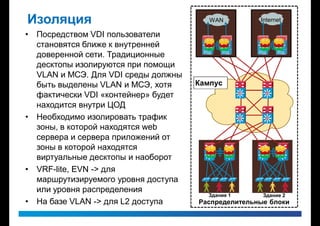

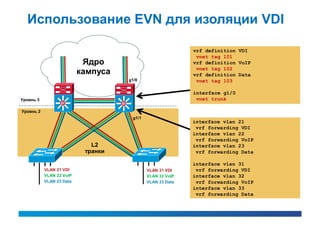

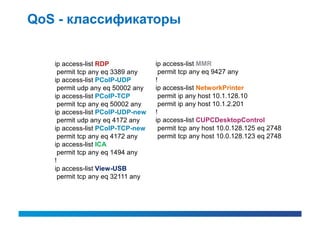

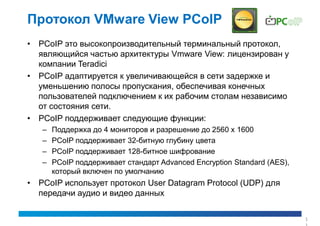

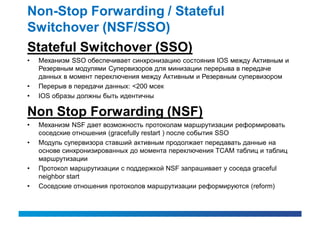

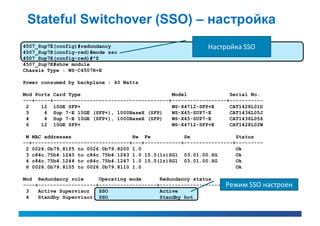

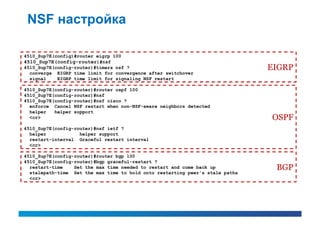

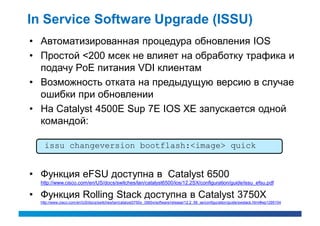

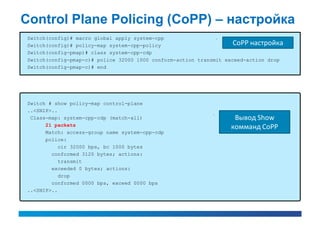

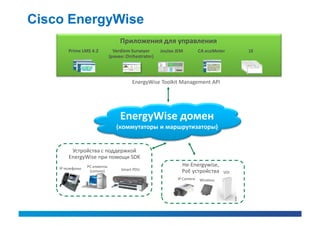

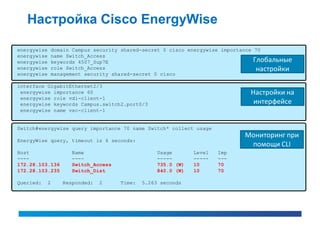

Документ описывает принципы построения кампусных сетей для внедрения виртуализированных десктопов (VDI) в корпоративной среде, включая требования к сети, архитектуру и протоколы. Основное внимание уделяется высокой доступности, снижению стоимости владения, обеспечению питания PoE и автоматической настройке сетевых устройств. Также рассматриваются различные типы клиентов и их влияние на производительность и безопасность в контексте виртуализации рабочих мест.

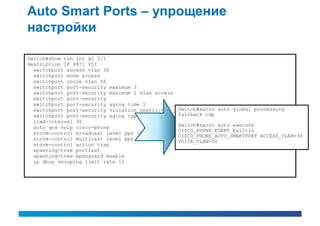

![Auto Smart Port – включение порта

4500_Sup7E#show shell functions CISCO_PHONE_AUTO_SMARTPORT

function CISCO_PHONE_AUTO_SMARTPORT () {

if [[ $LINKUP -eq YES ]]; then

conf t

interface $INTERFACE

no macro description $TRIGGER

switchport

switchport access vlan $ACCESS_VLAN

switchport mode access

if [[ $AUTH_ENABLED -eq NO ]]; then

switchport voice vlan $VOICE_VLAN

fi

auto qos voip Cisco-phone

switchport port-security

switchport port-security max 2

switchport port-security violation restrict

switchport port-security aging time 2

switchport port-security aging type inactivity

spanning-tree portfast

spanning-tree bpduguard enable

macro description $TRIGGER

exit

end

fi](https://image.slidesharecdn.com/18001830principlesofconstructionofcampusnetworkmhavankin-121214075243-phpapp02/85/VDI-39-320.jpg)

![Auto Smart Port – отключение порта

if [[ $LINKUP -eq NO ]]; then

conf t

interface $INTERFACE

no auto qos voip Cisco-phone

no switchport port-security

no switchport access vlan $ACCESS_VLAN

no switchport port-security max 2

no switchport port-security violation restrict

no switchport port-security aging time 2

no switchport port-security aging type inactivity

no spanning-tree portfast

no spanning-tree bpduguard enable

if [[ $AUTH_ENABLED -eq NO ]]; then

no switchport mode access

no switchport voice vlan $VOICE_VLAN

fi

no macro description $TRIGGER

exit

end

fi

}](https://image.slidesharecdn.com/18001830principlesofconstructionofcampusnetworkmhavankin-121214075243-phpapp02/85/VDI-40-320.jpg)