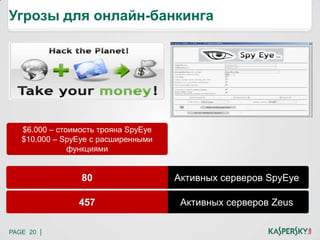

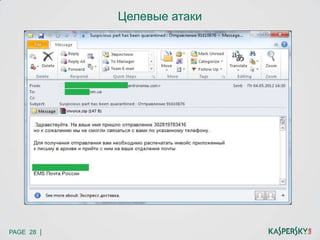

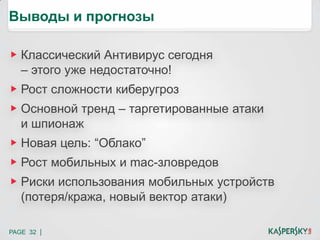

Документ анализирует эволюцию киберугроз и указывает на растущие внутренние и внешние риски для бизнеса, включая проблемы, связанные с мобильными устройствами. На фоне увеличения частоты и сложности атак, многие компании не принимают необходимые меры для обеспечения безопасности, полагаясь на свои антивирусные решения. Рекомендуется комплексный подход к защите, который включает как технологии, так и обучение сотрудников.