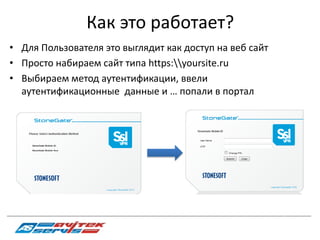

Документ обсуждает выбор между SSL и IPsec для безопасного удаленного доступа, подчеркивая растущие требования к безопасности информации. Он описывает характеристики SSL VPN, такие как простота использования, защита от угроз и гибкость в управлении доступом. Также упоминается решение Stonegate SSL VPN, которое обеспечивает защищенное соединение и контроль доступа с различных устройств.