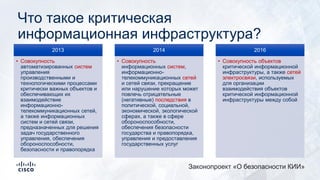

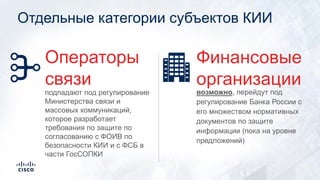

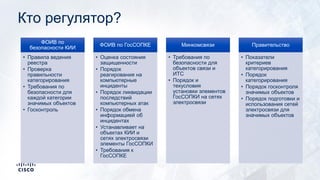

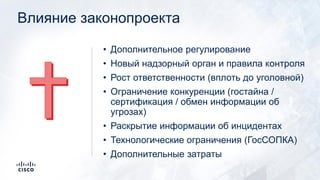

Документ представляет собой законопроект о безопасности критической инфраструктуры, который включает требования по защиты критических информационных систем и управлению инцидентами. В него входят определения, категории объектов, обязательства для организаций и планы по созданию необходимых регуляторных документов. Также рассматриваются вопросы ответственности, контроля и регистрации инцидентов на объектах критической инфраструктуры.