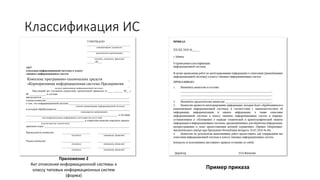

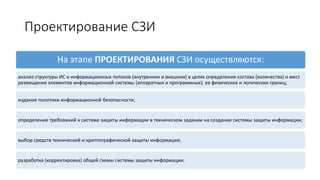

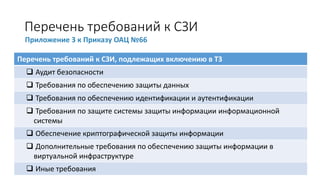

Документ описывает проектирование систем защиты персональных данных в соответствии с законодательством Республики Беларусь и требования к защите информации, включая обязательные меры и ответственность организаций. Указывается на важность технической и криптографической защиты, а также на соответствие систем защиты информации требованиям законодательства. Приведены ссылки на ключевые законы и документы, касающиеся защиты данных и информации.